Материалы по тегу: безопасность

|

11.06.2024 [21:45], Руслан Авдеев

Apple создала кастомные серверы и ОС для безопасного ИИ-облакаВ ходе конференции Worldwide Developer Conference (WWDC), состоявшейся в понедельник, компания Apple упомянула о том, что её серверы на собственных чипах и ОС используются для новых ИИ-сервисов Apple Intelligence. Как отмечает The Register, прямо компания не говорила ни о CPU, ни об ОС и никогда не подтверждала слухи об ИИ-серверах собственной разработки, но отсылки ко всем этим компонентам оказались разбросаны по презентациям на WWDC. Новые функции завязаны на Apple Private Cloud Compute — серверную экосистему, где IT-гигант применяет большие ИИ-модели, которые справляются с некоторыми задачами намного лучше, чем компактные модели на пользовательских устройствах. В компании отмечают, что Private Cloud Compute использует мощные и безопасные кастомные серверы в своих ЦОД. Также упоминается термин «вычислительный узел», но нет точных данных о том, является ли он синонимом слова «сервер». Подчёркивается, что облачные мощности используют те же аппаратные технологии обеспечения безопасности, что и, например, iPhone, включая Secure Enclave и Secure Boot. Машины используют новую защищённую ОС на базе iOS и macOS, где отсутствуют некоторые административные компоненты. К минимуму свели даже телеметрию, обычно критически важную для поддержания работы облака. Другими словами, доступ к данным получит только пользователь, доступа не будет даже у системных администраторов. Если в ряде случаев возможностей смартфона или планшета будет не хватать для конкретной ИИ-задачи, Apple будет определять, какой необходимый минимум данных нужен для решения задачи и отправлять их в зашифрованным виде в облаке. В облаке для каждой такой задачи будет создавать зашифрованный же анклав, который после обработки данных и отправки результата пользователю (тоже с шифрованием) будет полностью удалён. Другими словами, исходные фото, видео и другой контент никогда не будут покидать устройства пользователя, а их отслеживание и расшифровка весьма проблематичны. Уже сейчас в своих облаках Arm-чипы AWS, Google, Oracle и Microsoft. По соотношению цена/производительность они нередко лучше, чем чипы Intel или AMD, во всяком случае при решении некоторых задач, в том числе инференса, поэтому вполне логично, если к таким же решениям прибегнет и Apple.

07.06.2024 [10:35], Сергей Карасёв

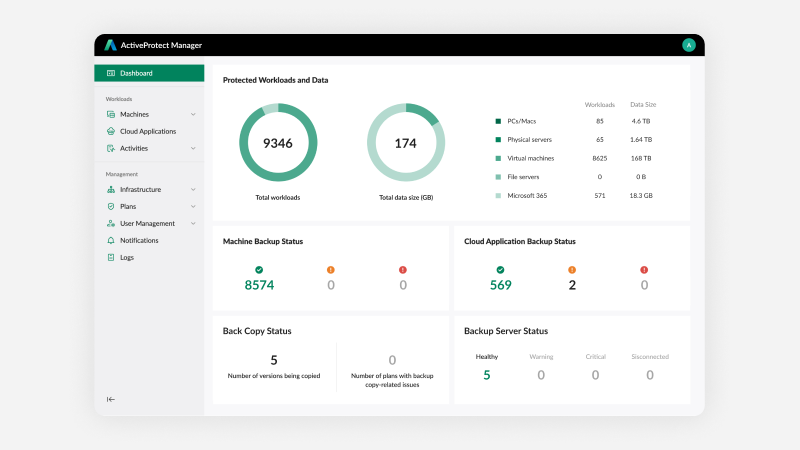

Synology представила устройства ActiveProtect для защиты данныхКомпания Synology, разработчик NAS и других решений в области хранения информации, анонсировала устройства семейства ActiveProtect, предназначенные для защиты данных. Новинки, как утверждается, сочетают в себе простоту использования, централизованное управление и масштабируемую архитектуру. Платформа ActiveProtect объединяет политики, задачи и устройства защиты данных в масштабах всей организации в унифицированную шину управления и контроля. При этом обеспечивается комплексное покрытие конечных точек, серверов, гипервизоров, баз данных, а также сервисов Microsoft 365 и Google Workspace.

Источник изображений: Synology IT-специалисты могут развёртывать устройства ActiveProtect за считанные минуты и создавать комплексные системы защиты информации с помощью глобальных политик, управление которыми осуществляется через централизованную консоль. Платформа спроектирована с прицелом на снижение эксплуатационных расходов и упрощение процедур восстановления данных. Каждое устройство ActiveProtect может работать в автономном режиме или в составе кластера. Ёмкость системы можно наращивать путём использования решений Synology NAS/SAN, объектного хранилища C2 (S3) и пр. Обеспечивается защита от программ-вымогателей и других угроз с помощью резервных копий с воздушным зазором.  Synology отмечает, что ActiveProtect используют инкрементальное резервное копирование с дедупликацией. Благодаря этому производительность возрастает до семи раз по сравнению с обычными системами резервного копирования. В результате, организации получают возможность экономить время и средства при одновременном обеспечении высокого уровня безопасности.

03.06.2024 [22:35], Сергей Карасёв

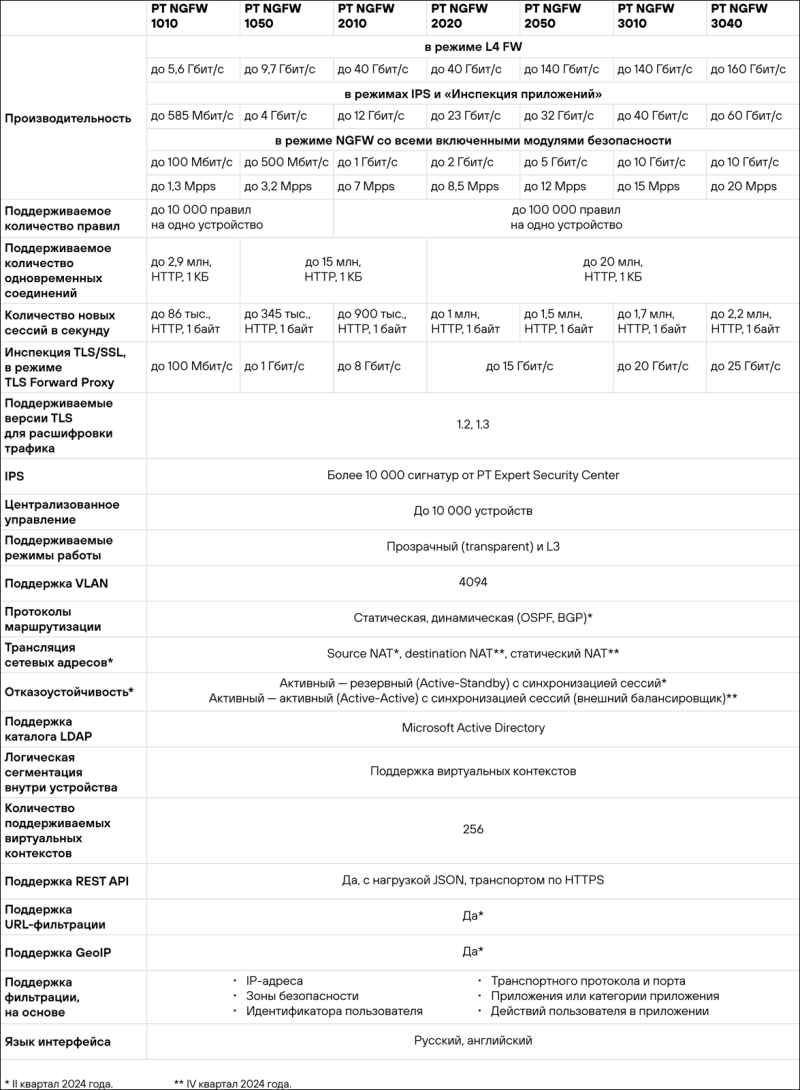

Positive Technologies представила межсетевой экран нового поколения на базе Intel Xeon Sapphire RapidsКомпания Positive Technologies (РТ) представила прототип межсетевого экрана нового поколения (NGFW), в основу которого положена аппаратная платформа Intel Xeon Sapphire Rapids. Утверждается, что на сегодняшний день новинка является первым и единственным в РФ NGFW на базе этих CPU, работаюших в тандеме с оперативной памятью DDR5. По результатам внутренних испытаний, брандмауэр по производительности сопоставим с мировыми аналогами. Дизайн платформы полностью разработан и протестирован специалистами Positive Technologies, а контрактное производство оборудования осуществляется на отечественных заводах. Устройство, как отмечается, демонстрирует максимально высокие показатели быстродействия при проверке сетевых пакетов по их содержимому с целью регулирования и фильтрации трафика (DPI), а также при предотвращении вторжений (IPS). По сравнению с изделиями предыдущего поколения производительность повышена приблизительно на 70 %. Среди программных функций межсетевого экрана выделяются профили IPS, виртуальные маршрутизаторы, GeoIP, URL-фильтрация и отказоустойчивый кластер active/standby. «Сетевая платформа PT NGFW позволяет обеспечить высокую скорость работы тяжеловесных модулей защиты при их одновременном включении. Компаниям это даёт быстрые IPS, потоковый антивирус, URL-фильтрацию и контроль используемых приложений», — говорит директор по продуктам Positive Technologies. В семейство межсетевых экранов PT NGFW войдут модели с разным уровнем производительности: от 5,6 Гбит/c до 160 Гбит/c в режиме L4 FW и от 585 Мбит/с до 60 Гбит/с в режимах IPS и «Инспекция приложений» (см. характеристики). Для всех брандмауэров реализована централизованная система управления с поддержкой до 10 тыс. устройств. Возможна интеграция PT NGFW c MaxPatrol SIEM, PT Sandbox, PT Network Attack Discovery и другими продуктами Positive Technologies: это позволяет оперативно реагировать на инциденты и минимизировать их влияние на сеть и бизнес. Интуитивно понятный интерфейс системы управления, как утверждается, обеспечивает быстрое внедрение, простую настройку и защиту от ошибок в конфигурации. Межсетевые экраны используют модернизированный стек TCP/IP. С целью повышения скорости передачи данных компания отказалась от стандартного сетевого стека Linux, перенесла обработку сетевых пакетов в пользовательское пространство и избавилась от лишних ресурсоёмких копирований. Благодаря этому удалось расширить функциональные возможности без потери производительности.

30.05.2024 [11:10], Сергей Карасёв

AAEON представила сетевую 1U-платформу FWS-7850 с процессором Intel CoreКомпания AAEON анонсировала сетевое решение FWS-7850, на базе которого могут реализовываться различные функции обеспечения безопасности, такие как обнаружение вторжений, предотвращение потери данных и межсетевой экран. В основу устройства положена аппаратная платформа Intel. Решение, рассчитанное на монтаж в стойку, выполнено в форм-факторе 1U с габаритами 430 × 400 × 44 мм. Применена системная плата на наборе логики Intel W680: возможна установка процессора Core 12-го или 13-го поколения. Есть четыре слота U-DIMM для модулей оперативной памяти DDR5 суммарным объёмом до 128 Гбайт.

Источник изображения: AAEON Новинка располагает тремя слотами для модулей расширения NIM (Network Interface Module): например, можно добавить до 24 сетевых разъёмов RJ-45. Есть два порта 10GbE SFP+ (Intel X710-BM2), интерфейс HDMI и два порта USB 3.2 Gen1.Система может быть оборудована двумя SFF-накопителями с интерфейсом SATA-3 и SSD формата M.2 2280 с интерфейсом PCIe x4. Устройство несёт на борту чип TPM 2.0. За охлаждение отвечают три вентилятора с интеллектуальным управлением скоростью вращения крыльчатки. Установлен блок питания мощностью 300 Вт. Диапазон рабочих температур — от 0 до +40 °C.

26.05.2024 [22:44], Владимир Мироненко

«Ростех» представил отечественную платформу виртуализации «Иридиум»

software

виртуализация

импортозамещение

информационная безопасность

миграция

россия

сделано в россии

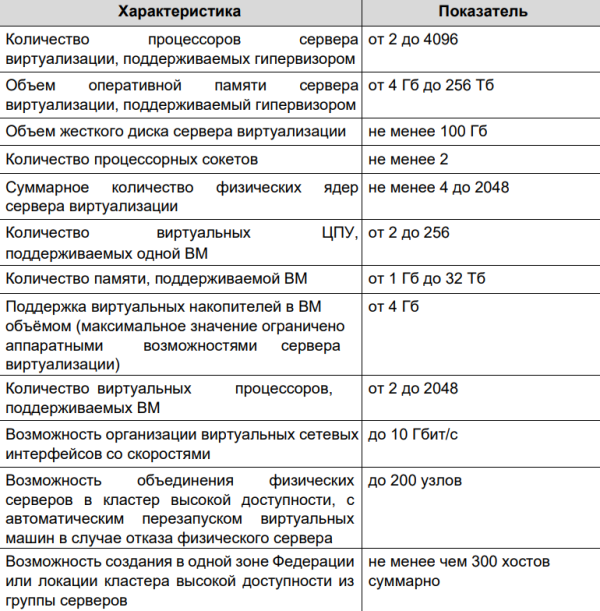

Российский разработчик защищённого ПО «РТ-Иридиум» (входит в «Ростех») представил программный комплекс (ПК) виртуализации «Иридиум», внесённый в Единый реестр российского ПО. Как сообщается, платформа является единственным технологически независимым решением в России и может использоваться для создания высоконагруженной виртуальной инфраструктуры с возможностью управления миллионами виртуальных объектов в подконтрольной зоне. Платформа создана без использования открытого кода, что исключает риски любых санкций, а также зависимость от иностранных программистов, позволяя обеспечить её техническую поддержку силами российских разработчиков, говорится в пресс-релизе «Ростеха». Однако на сайте самой платформы пока говорится, что в основе комплекса лежит доработанное ядро Linux, поддерживается аппаратная виртуализация гипервизором первого типа на базе KVM/Qemu, используются контейнеры Docker. Впрочем, отмечается, что компания последовательно стремится к сокращению использования компонентов с открытым исходным кодом (open source). Так, в платформе был полностью переписан виртуальный сетевой коммутатор. По словам создателей, производительность доступа к подсистеме хранения у ПК «Иридиум» в сравнении с VMware vSphere выше минимум на 18 %. При этом «Иридиум» обеспечивает быструю холодную и бесшовную миграцию как с российских, так и с западных систем виртуализации, включая VMware vSphere и Microsoft Hyper-V с сохранением действующей ИТ-инфраструктуры. Кроме того, в описании платформы указано, что она обеспечивает защищённою среду функционирования ИТ-систем с возможностью аттестации в соответствии с требованиями ФСТЭК, а также обладает функцией сертифицированного средства защиты информации (СЗИ). А возможность построения аттестованного контура без дополнительных наложенных средств защиты информации позволяет значительно сократить затраты на внедрение, говорит компания. Как сообщается на сайте «Ростеха», платформа найдёт применение в сегменте B2G/B2B для ГИС до первого класса защищенности включительно и информационных систем персональных данных до первого уровня включительно, а также может использоваться для АСУ ТП до первого класса защищённости включительно и в объектах КИИ до первой категории включительно.

26.05.2024 [13:24], Руслан Авдеев

Эрик Шмидт: будущие суперкомпьютеры США и Китая будут окружены пулемётами и колючей проволокой и питаться от АЭС

hardware

hpc

аэс

безопасность

ии

информационная безопасность

китай

суперкомпьютер

сша

цод

энергетика

Бывший генеральный директор Google Эрик Шмидт (Eric Schmidt) прогнозирует, что в обозримом будущем в США и Китае большие суперкомпьютеры будут заниматься ИИ-вычислениями под защитой военных баз. В интервью Noema он подробно рассказал о том, каким видит новые ИИ-проекты, и это будущее вышло довольно мрачным. Шмидт поведал о том, как правительства будут регулировать ИИ и искать возможности контроля ЦОД, работающих над ИИ. Покинув Google, бизнесмен начал очень тесно сотрудничать с военно-промышленным комплексом США. По его словам, рано или поздно в США и Китае появится небольшое число чрезвычайно производительных суперкомпьютеров с возможностью «автономных изобретений» — их производительность будет гораздо выше, чем государства готовы свободно предоставить как своим гражданам, так и соперникам. Каждый такой суперкомпьютер будет соседствовать с военной базой, питаться от атомного источника энергии, а вокруг будет колючая проволока и пулемёты. Разумеется, таких машин будет немного — гораздо больше суперкомпьютеров будут менее производительны и доступ к ним останется более широким. Строго говоря, самые производительные суперкомпьютеры США принадлежат Национальным лабораториям Министерства энергетики США, которые усиленно охраняются и сейчас. Как заявил Шмидт, необходимы и договорённости об уровнях безопасности вычислительных систем по примеру биологических лабораторий. В биологии широко распространена оценка по уровням биологической угрозы для сдерживания её распространения и оценки уровня риска заражения. С суперкомпьютерами имеет смысл применить похожую классификацию. Шмидт был председателем Комиссии национальной безопасности США по ИИ и работал в Совете по оборонным инновациям. Также он активно инвестировал в оборонные стартапы. В то же время Шмидт сохранил влияние и в Alphabet и до сих пор владеет акциями компании стоимостью в миллиарды долларов. Военные и разведывательные службы США пока с осторожностью относятся к большим языковым моделям (LLM) и генеративному ИИ вообще из-за распространённости «галлюцинаций» в таких системах, ведущих к весьма правдоподобным на первый взгляд неверным выводам. Кроме того, остро стоит вопрос сохранения секретной информации в таких системах. Ранее в этом году Microsoft подтвердила внедрение изолированной от интернета генеративной ИИ-модели для спецслужб США после модернизации одного из своих ИИ-ЦОД в Айове. При этом представитель Microsoft два года назад предрекал, что нынешнее поколение экзафлопсных суперкомпьютеров будет последним и со временем все переберутся в облака.

24.05.2024 [22:01], Андрей Крупин

Исследование: основной целью хакеров при атаках на промышленность является шпионажКаждая третья успешная кибератака на предприятия промышленной отрасли имеет признаки шпионажа. Об этом свидетельствуют результаты исследования компании «Солар», в основу которого легли данные анализа попыток кибератак на клиентов центра Solar JSOC; аналитики внешних киберугроз, проведённой центром Solar AURA; аналитики центра расследований Solar 4RAYS и работ, проведённых отделом анализа защищённости. Согласно представленным в исследовании сведениям, за последние три года на сектор промышленности было совершено около 600 тысяч попыток кибератак. Основную часть инцидентов составили операции с пользовательскими учётными записями и контролем над ними. Это попытки подбора пароля (в том числе от критичных систем), административный доступ за пределы сети (указывает на использование средств ОС для удалённого доступа), многочисленные блокировки учётных записей (говорит о множественных попытках брутфорса).

Источник изображения: пресс-служба компании «Солар» Распределение инцидентов показывает, что основной проблемой в рамках мониторинга и реагирования на киберугрозы является различного рода вредоносное программное обеспечение на конечных устройствах разной критичности, а также нелегитимное ПО, например, майнеры. Это связано с масштабами распределённых инфраструктур и сложностью контроля соблюдения политик ИБ в них. При этом мощности используемого на предприятиях оборудования дают злоумышленникам достаточно ресурсов для добычи криптовалюты. По словам экспертов, вывести из строя промышленное предприятие крайне сложно — индустриальные сегменты и системы хорошо защищены, к тому же они часто работают в закрытом режиме и не имеют связи с внешним IT-периметром. Однако корпоративные сети, где может храниться информация о строении АСУ ТП, учётные данные и прочая информация, все ещё имеют достаточно уязвимостей. В связи с этим в промышленной сфере более актуальными становятся проблемы шпионажа и несанкционированного доступа к данным.

24.05.2024 [19:55], Сергей Карасёв

Angara Security создала ИБ-платформу предиктивной аналитики на основе баз данных угроз ФСТЭК и MITREРоссийская компания Angara Security объявила о запуске специализированной платформы предиктивной аналитики для автоматического определения статистически наиболее вероятных тактик, техник и процедур хакерских группировок при совершении атак на компании с учётом их отраслевой принадлежности и имеющихся цифровых активов. Тактики и цели киберпрестпников динамически меняются в силу ряда факторов, говорит компания. Это могут быть геополитическая обстановка, какие-либо резонансные события, обнаружение уязвимостей нулевого дня и пр. Например, по итогам 2023 года, на 120 % увеличилось количество политически мотивированных кибератак. Кроме того, растёт число кибергруппировок, нацеленных на объекты критической инфраструктуры (КИИ).

Источник изображения: pixabay.com Новая платформа Angara Security позволяет выполнять автоматическую атрибуцию киберугроз по отраслевой принадлежности компаний. Это даёт возможность формировать превентивные тактики и меры защиты IT-инфраструктуры. Кроме того, упрощается планирование инвестиций в развитие ИБ. Платформа разработана экспертами Angara SOC на основе данных международной классификации MITRE ATT&CK, базы данных угроз безопасности ФСТЭК и собственной практики расследования и реагирования на инциденты ИБ. Система определяет наиболее вероятные тактики хакерских группировок на основе профиля организации (кодов ОКВЭД). При формировании результатов учитывают имеющиеся данные о злоумышленниках и их деятельности. Отмечается, что платформа способствует снижению ущерба благодаря принятию обоснованных решений в области ИБ. Система помогает при адаптации и приоритизации правил выявления кибератак, а также при разработке стандартов аудита. Аналитики Angara SOC также отмечают, что в 2024 году в фокусе внимания киберпреступников остаются государственные организации, финансовый сектор, e-commerce, СМИ, страховые компании, IT-сектор и промышленность.

23.05.2024 [15:33], Андрей Крупин

Вышел коммерческий релиз MaxPatrol Carbon — решения для подготовки IT-инфраструктуры к отражению кибератакРоссийская компания Positive Technologies, специализирующаяся на разработке решений в сфере информационной безопасности, сообщила о выпуске на рынок программного комплекса MaxPatrol Carbon, помогающего организациям подготовить IT-инфраструктуру к отражению атак и обеспечивающего непрерывный контроль её киберустойчивости. MaxPatrol Carbon анализирует уровень защищённости компании и прогнозирует на базе экспертных данных о действиях злоумышленников возможную активность хакера. Исходя из полученной информации, продукт формирует практические рекомендации для ИБ-служб, своевременное выполнение которых повысит защиту IT-инфраструктуры, не позволит злоумышленнику добраться до критически важных активов или существенно усложнят его путь.

Архитектура решения «Для обеспечения результативной кибербезопасности компаниям необходимо поддерживать IT-инфраструктуру в постоянной готовности к отражению атак. Это обязательное условие, чтобы злоумышленник не смог скомпрометировать критически важные системы за считанные минуты. Мы видим потребность рынка в принципиально новых решениях, которые обеспечат непрерывность бизнес-процессов в условиях растущего числа кибератак», — прокомментировал коммерческий релиз продукта Михаил Стюгин, руководитель направления автоматизации информационной безопасности Positive Technologies. Комплекс MaxPatrol Carbon зарегистрирован в реестре отечественного ПО и может использоваться для импортозамещения продуктов зарубежных разработчиков.

20.05.2024 [07:53], Руслан Авдеев

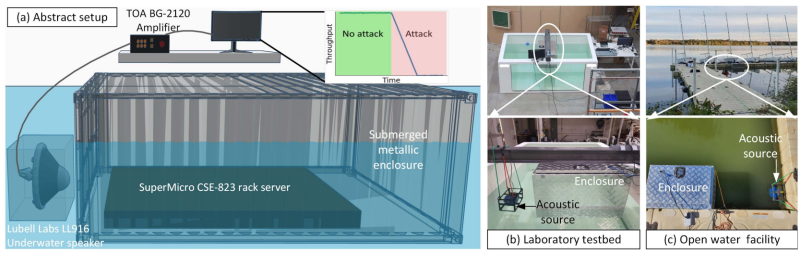

Подводные ЦОД оказались уязвимыми для акустических атакПодводным ЦОД ещё предстоит отвоевать свою нишу на рынке дата-центров, но они уже, похоже, оказались уязвимыми для акустических атак. По данным The Register, учёные Университета Флориды и японского Университета электрокоммуникаций выяснили, каким способом можно нанести чувствительные удары таким ЦОД, даже не прибегая к глубинным бомбам или торпедам. Участниками рынка заявляется, что подводные и, в частности, глубоководные ЦОД используют окружающую воду для охлаждения и защиты от внешних воздействий — Microsoft экспериментирует с ними в рамках инициативы Project Natick, компания Subsea Cloud уже предлагает коммерческие решения, а китайская Highlander и вовсе намерена сделать такие объекты массовыми.

Источник изображения: Biorock Indonesia/unsplash.com Однако, как выяснилось, что с расстояния до 6 м по таким ЦОД можно наносить акустические удары, влияющие на жёсткие диски в составе RAID-массивов. Исследователи моделировали ситуации с воздействием атак как на системы только с HDD, так и на гибридные платформы, сочетающие SSD и HDD. Добившись резонанса, можно нарушить работу головок чтения-записи и пластин дисков, вызывая вибрации, разрушительный эффект которых повышается с ростом интенсивности звуков. Для эксперимента сервер Supermicro CSE-823 с RAID5-массивом из SATA-накопителей Seagate Exos 7E2, дополненным SSD Intel D3-S4510, помещали в металлические контейнеры в лаборатории и открытых водоёмах, в частности — в озере при кампусе Университета Флориды. Звук генерировали с помощью подводного динамика. Выяснилось, что пропускная способность RAID-массива падала при воздействии звуком с некоторыми частотами, например, речь шла о 2, 3,7, 5,1–5,3 и 8,9 кГц. Нарушения в работе ФС наблюдались уже после 2,4 мин. устойчивого акустического воздействия, это приводило к росту задержек доступа к базе данных на 92,7 %. В экстремальном случае некоторые жёсткие диски полностью выходили из строя. Атаки можно выполнять с помощью модулей, подключаемых к лодкам или подводным аппаратам. Кроме того, подводные ЦОД могут пострадать и от случайных воздействий. По словам одного из экспертов, океан полон звуков. Для нейтрализации подобных угроз есть несколько методов, включая, например, использование звукопоглощающих материалов, которые, правда, негативно влияют на температуру системы. Кроме того, такую защиту можно одолеть, просто увеличив «громкость». Впрочем, некоторые результаты даёт использование машинного обучения для распознавания нетипичного поведения накопителей и оперативного переноса нагрузок на другие узлы. |

|