Материалы по тегу: безопасность

|

15.05.2024 [15:37], Андрей Крупин

«Ростех» и «Ростелеком» объединят компетенции в области информационной безопасностиГоскорпорация «Ростех» и компания «Ростелеком» заключили соглашение о сотрудничестве в сфере информационной безопасности. Подписанный документ предусматривает совместную работу профильных центров компетенций в области защиты данных: со стороны «Ростелекома» — это группа компаний «Солар», со стороны государственной корпорации «Ростех» — компания «РТ-Информационная безопасность». В рамках сотрудничества планируется реализация совместных проектов в сфере ИБ, а также обмен данными об актуальных киберугрозах. Стороны договорились о совместном продвижении своих решений, продуктов и технологий на российском и зарубежных рынках, в том числе в целях импортозамещения и обеспечения технологического суверенитета.

Источник фото: пресс-служба «Солар» / rt-solar.ru Также компании намерены обмениваться опытом в области построения систем кибербезопасности, актуальными сведениями об инцидентах и индикаторах компрометации. Отдельное внимание будет уделено проведению совместных киберучений с использованием баз знаний о реальных атаках на защищаемые объекты, особенно относящихся к критической информационной инфраструктуре. «Злоумышленники действуют всё более изощренными методами, угрозы в киберпространстве растут в геометрической прогрессии, что требует от нас адекватно наращивать возможности для противодействия. Консолидация компетенций «Ростеха» и «Ростелекома» поможет не только повысить готовность цифровой инфраструктуры к отражению кибератак, но и даст импульс дальнейшему развитию отрасли информационной безопасности в России», — заявил генеральный директор госкорпорации «Ростех» Сергей Чемезов.

15.05.2024 [10:34], Андрей Крупин

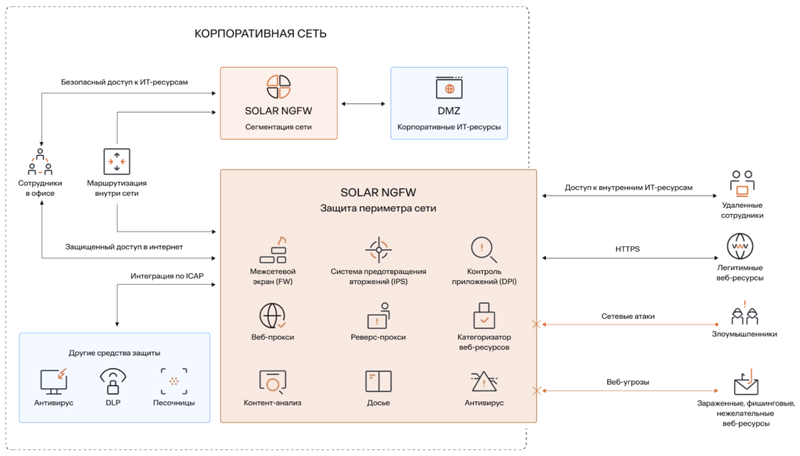

Межсетевой экран Solar NGFW стал доступен в аппаратном исполненииКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) выпустила на рынок программно-аппаратный комплекс Solar NGFW, виртуальное исполнение которого было представлено в прошлом году. Созданное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. Продукт устанавливается в разрыв трафика и проверяет все проходящие через него пакеты данных. При этом механизмы защиты Solar NGFW работают параллельно, но каждый по своим базам сигнатур и правил. Это обеспечивает комплексную проверку трафика на соответствие политике безопасности. Решение также может быть использовано для изоляции сегментов сети с целью снижения площади атаки и отделения общедоступных корпоративных сервисов от внутренних.

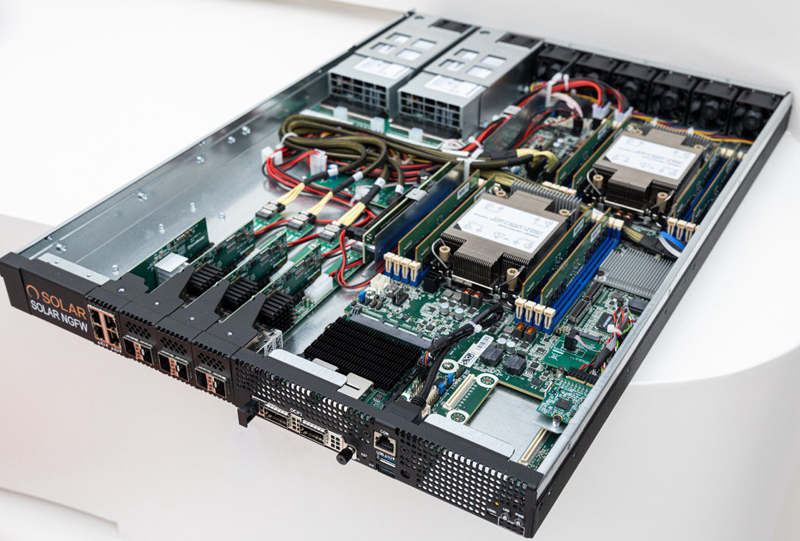

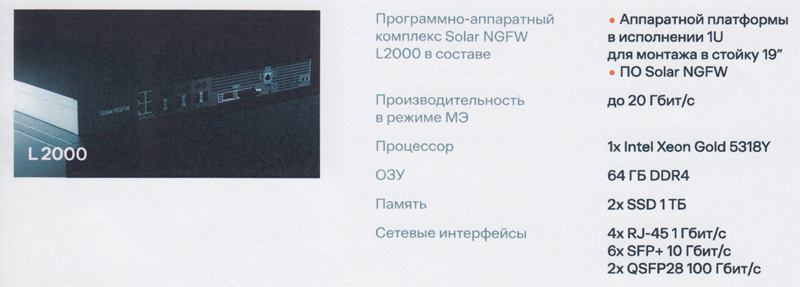

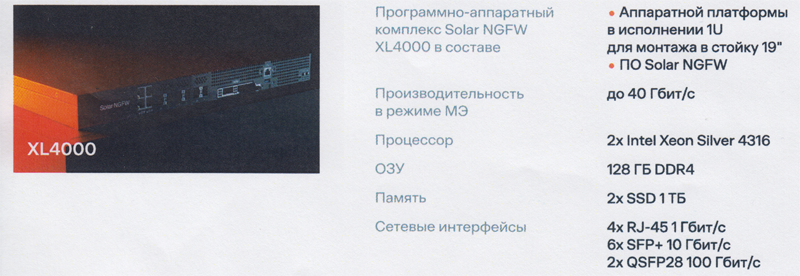

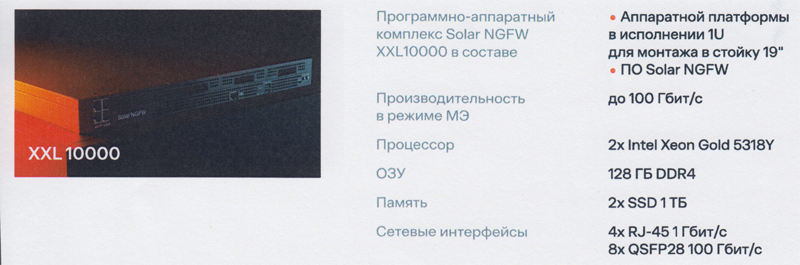

Место Solar NGFW в корпоративной IT-инфраструктуре (здесь и далее источник изображений: rt-solar.ru) Аппаратное исполнение Solar NGFW реализовано в сотрудничестве со специалистами российской компании Kraftway и представлено в одноюнитовом форм-факторе, что позволяет заместить импортное решение в стойке без изменения в ней компоновки оборудования.  Линейка устройств Solar NGFW насчитывает три модели — L2000, XL4000 и XXL10000 (будет выпущена на рынок в 2025 году), разнящиеся аппаратной начинкой и производительностью в режиме межсетевого экрана. Самый младший вариант — L2000 — обеспечивает производительность до 20 Гбит/с и предназначен для небольших организаций или филиалов.  Средняя модель — XL4000 — позволяет обрабатывать трафик со скоростью до 40 Гбит/с и подходит для обеспечения безопасности организаций enterprise-уровня.  Самая старшая модель — XXL10000 — обеспечивает обработку трафика со скоростью до 100 Гбит/c и предназначена для обеспечения защиты передачи данных между дата-центрами.  По словам разработчиков, отличительной особенностью межсетевого экрана является экспертиза Центра исследования киберугроз Solar 4RAYS, который аккумулирует информацию о наиболее значимых атаках на инфраструктуру отечественных организаций. Эти знания передаются в NGFW в виде новых сигнатур IPS. SLA их доставки составляет 24 часа с момента обнаружения атаки. В настоящий момент запущен процесс сертификации программно-аппаратного комплекса Solar NGFW по требованиям ФСТЭК России. Получение сертификата соответствия ожидается в октябре 2024 года. Российский рынок сетевой безопасности активно развивается. По данным аналитиков, в 2025 году его объём достигнет 100 млрд рублей, при этом около 60 % защитных продуктов придётся на решения класса NGFW. Такие прогнозы игроки рынка связывают с требованиями правительства РФ по переводу к упомянутому сроку критической информационной инфраструктуры на преимущественное использование отечественных разработок в сфере ИБ.

13.05.2024 [18:12], Андрей Крупин

MaxPatrol EDR получил сертификат соответствия ФСТЭК РоссииКомпания Positive Technologies сообщила о получении сертификата Федеральной службы по техническому и экспортному контролю на программный комплекс MaxPatrol EDR. Разработанный российской компанией продукт относится к системам класса Endpoint Detection & Response и предназначен для предотвращения, обнаружения и реагирования на киберинциденты в корпоративной сети. MaxPatrol EDR обеспечивает многоуровневую защиту рабочих станций и серверов, а также включает технологии статического и поведенческого анализа аномалий в IT-инфраструктуре организации. Решение поддерживает Windows, macOS, Linux (в том числе отечественные сертифицированные ОС) и предоставляет ИБ-службам широкий выбор действий для автоматического и своевременного реагирования на угрозы: остановка процесса, удаление файлов, изоляция устройства, отправка на анализ, синкхолинг (sinkholing).

Как работает MaxPatrol EDR (источник изображения: ptsecurity.com) Выданный ФСТЭК России сертификат подтверждает соответствие программного комплекса требованиям техническим условиям и требованиям регулятора к защитным решениям по четвёртому уровню доверия. Документ официально свидетельствует о том, что MaxPatrol EDR можно использовать для защиты конечных точек государственных информационных систем и значимых объектов критической информационной инфраструктуры самого высокого класса защищённости. MaxPatrol EDR поставляется с набором экспертных правил PT Expert Security Center, благодаря чему программный комплекс способен выявлять угрозы и популярные тактики и техники злоумышленников из матрицы MITRE ATT&CK (топ-50 для Windows и топ-20 для Linux). Кроме того, положенные в основу решения технологии позволяют обнаруживать атаки с использованием легитимных инструментов (PowerShell, WMI, CMD, BASH), которые могут пропустить традиционные средства защиты, основанные на сигнатурном анализе.

09.05.2024 [14:22], Сергей Карасёв

Стартап в сфере облачной безопасности Wiz привлёк $1 млрд, получив оценку в $12 млрдБыстрорастущий стартап Wiz, специализирующийся на средствах облачной безопасности, объявил о проведении крупного раунда финансирования, в ходе которого на дальнейшее развитие привлечён $1 млрд. При этом компания получила рыночную оценку на уровне $12 млрд. В качестве ключевых инвесторов выступили фонд Andreessen Horowitz, Lightspeed Venture Partners и Thrive Capital. Таким образом, в общей сложности стартап Wiz, основанный около четырёх лет назад, на сегодняшний день получил приблизительно $1,9 млрд внешний инвестиций. Wiz создаёт платформу, предоставляющую клиентам комплексную облачную защиту. Отмечается, что корпоративная облачная среда может включать более сотни программных компонентов с тысячами настроек. Wiz предлагает систему обеспечения безопасности всех этих элементов по типу единого окна. Компания заявляет, что её решение может устранять риски, связанные с облачными инстансами, всевозможными функциями, базами данных и пр. Средства кибербезопасности выявляют угрозы, собирая телеметрию из систем компании и сканируя её на наличие аномалий. Зачастую для получения таких данных применяются специальные программные агенты, которые клиентам приходится интегрировать во все защищаемые инстансы. На это требуются время и дополнительные усилия. Wiz утверждает, что её платформа ничуть не хуже собирает нужные данные без использования агентов. Такой подход не только устраняет ручную работу, но и позволяет избежать необходимости поддерживать эти агенты с течением времени. Причём на развертывание платформы Wiz требуется всего несколько минут. Система Wiz способна обнаруживать уязвимости в Kubernetes, сценариях «инфраструктура как код» и других низкоуровневых компонентах. Кроме того, платформа выявляет другие проблемы: например, она может предупреждать, когда облачная директория, содержащая конфиденциальные данные, доступна аномально большому количеству пользователей. Система также отслеживает попытки хакеров эксплуатировать уязвимости. Для каждого выявленного нарушения платформа генерирует графики и диаграммы, демонстрирующие, какие системы были скомпрометированы и в каком порядке. Далее администраторы могут использовать набор встроенных инструментов реагирования на инциденты.

08.05.2024 [16:20], Андрей Крупин

ФСТЭК России разработала методику оценки защищённости объектов критической информационной инфраструктурыФедеральная служба по техническому и экспортному контролю опубликовала правила оценки защищённости объектов критической информационной инфраструктуры (КИИ). Об этом сообщает издание «Коммерсантъ» со ссылкой на представленную на сайте регулятора документацию. Согласно тесту документа, организации, объекты которой относятся к КИИ, должны будут по запросу ФСТЭК России или в рамках внутреннего регламента представлять ведомству сведения о защищённости своих систем: результаты контроля и опросов профильных сотрудников, данные об используемых средствах защиты, проводимых процедурах аудита ИБ и т. д. Список объектов критической информационной инфраструктуры страны включает телекоммуникационные и IT-системы, а также АСУ ТП, которые задействованы в государственных органах, здравоохранении, на транспорте и в связи, кредитно-финансовой сфере, топливно-энергетическом комплексе и различных отраслях промышленности: атомной, оборонной, ракетно-космической, химической и других.  Оценка защищённости объектов КИИ должна проводиться не реже чем раз в полгода. Внеочередная проверка может быть проведена в случае возникновения киберинцидента или значимых изменений в IT-инфраструктуре компании. Соответствующий документ размещён на информационном портале Федеральной службы по техническому и экспортному контролю fstec.ru в разделе «Документы → Специальные нормативные документы». Напомним, что ФСТЭК России ведёт централизованный учёт информационных систем и иных объектов КИИ по отраслям экономики, а также мониторинг и оценку текущего состояния технической защиты информации и обеспечения безопасности значимых объектов критической информационной инфраструктуры. Также в числе обязанностей ведомства значится оперативное информирование органов власти, местного самоуправления и организаций об угрозах безопасности информации и уязвимостях информационных систем и иных объектов КИИ, а также о мерах по технической защите от этих угроз и уязвимостей.

07.05.2024 [18:08], Владимир Мироненко

«Аквариус» и «Росатом» запустят в Шуе производство микроконтроллеров для шифрования данныхГазете «Коммерсантъ» стало известно о планах «Росатома» и структуры «Аквариуса» ООО «Орион» создать совместное предприятие по разработке и производству микроконтроллеров для шифрования данных, предназначенных для использования в серверах, СХД, терминалах оплаты и т.д. Инвестиции составят более 100 млн руб. По данным источников «Коммерсанта», в рамках совместного проекта будет запущен R&D-центр в Иваново. Выпуск микроконтроллеров будет осуществляться на заводе «Аквариуса» в Шуе, планируемый объём производства — 10–100 тыс. микроконтроллеров в год. Один из источников издания говорит, что разработкой компонентов займутся бывшие сотрудники «Байкал Электроникс», перешедшие в «Аквариус» в 2023 году. Причём использовать они будут архитектуру Arm. Опрошенные «Коммерсантом» эксперты говорят о востребованности подобных изделий в регулируемых отраслях и в проектах КИИ, а возможность аппаратной реализации криптоалгоритмов в соответствии с ГОСТ упростит сертификацию. Вместе с тем не все считают, что указанных инвестиций действительно будет достаточно для организации производства.

07.05.2024 [12:42], Андрей Крупин

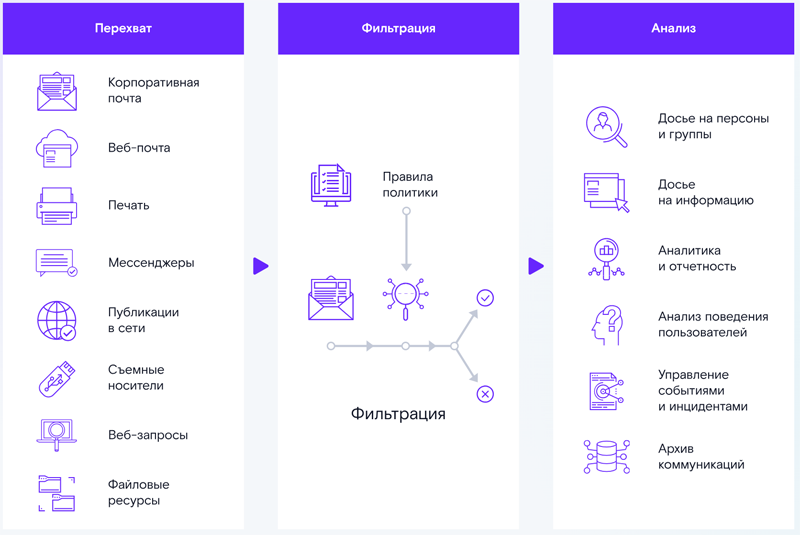

DLP-система Solar Dozor версии 7.9 прошла процедуру оценки соответствия ФСТЭК РоссииКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) сообщила о получении сертификата Федеральной службы по техническому и экспортному контролю на обновлённый программный комплекс Solar Dozor 7.9. Solar Dozor относится к категории систем, предназначенных для предотвращения утечек данных (Data Loss Prevention, DLP) в корпоративной среде. Решение блокирует передачу сотрудниками конфиденциальных документов, помогает выявлять признаки корпоративного мошенничества, позволяет заниматься профилактикой инцидентов безопасности. Продукт представлен для всех основных ОС — Windows, macOS, Linux. Поддерживается работа в VDI-среде.

Принцип работы Solar Dozor Выданный ФСТЭК России сертификат подтверждает соответствие Solar Dozor версии 7.9 требованиям регулятора по четвёртому уровню доверия, предъявляемым к средствам защиты информации в организациях, не обрабатывающих государственную тайну. Продукт может использоваться в системах обработки персональных данных (ИСПДн), в государственных информационных системах (ГИС), при защите значимых объектов критической информационной инфраструктуры (ЗОКИИ), в автоматизированных системах управления производственными и технологическими процессами (АСУ ТП) до 1 класса защищённости включительно, а также в информационных системах общего пользования II класса. DLP-система Solar Dozor зарегистрирована в реестре российского ПО и может использоваться корпоративными заказчиками для импортозамещения зарубежных аналогов.

29.04.2024 [11:00], Сергей Карасёв

IDC: Veeam лидирует на мировом рынке средств защиты данных и показывает самый быстрый ростКомпания IDC, по сообщению ресурса Blocks & Files, подвела итоги исследования мирового рынка ПО для репликации и защиты данных во II половине 2023 года. Отмечается, что отрасль сильно фрагментирована: это отчасти объясняется тем, что различные поставщики софта используют проприетарные форматы файлов, к которым у заказчиков возникает «привязанность». Крупнейшим игроком рынка является корпорация Veeam Software, которая специализируется на разработке решений резервного копирования и управления данными. По итогам II полугодия 2023-го её доля составила 13,1 %. Компания получила выручку в размере примерно $804,21 млн и продемонстрировала самые высокие темпы роста в первой пятёрке — плюс 15,9 % в годовом исчислении.

Источник изображения: pixabay.com На втором месте в рейтинге находится Dell Technologies с 11,9 % рынка: компания в период с июля по декабрь получила $736,24 млн, а рост составил 12,8 %. Замыкает тройку Veritas с 8,8 % отрасли: у этого поставщика полугодовая выручка поднялась на 7,4 %, достигнув $539,26 млн. Затем идут IBM и Commvault, у которых рыночные доли составляют соответственно 8,3 % и 6,4 %. Эти компании за 6-месячный период получили выручку в размере $511,20 млн и $394,00 млн, продемонстрировав рост на 0,2 % и 9,5 %. Все прочие игроки отрасли вместе взятые контролируют 51,6 % рынка, а их суммарная выручка составила $3,18 млрд, поднявшись на 8,3 % по отношению ко II полугодию 2022-го. Таким образом, как отмечается в исследовании, ни один поставщик софта для репликации и защиты данных не имеет явно выраженного превосходства над другими. В такой ситуации получить значительное конкурентное преимущество игроки могут путём слияний и поглощений.

29.04.2024 [10:54], Сергей Карасёв

Хакеры атакуют правительственные сети через дыры в оборудовании CiscoКанадский центр кибербезопасности (CCCS), Отдел кибербезопасности Управления радиотехнической обороны Австралии (ASD) и Национальный центр кибербезопасности Великобритании (NCSC) предупреждают о том, что неизвестная хакерская группировка, предположительно поддерживаемая на государственном уровне, атакует правительственные сети по всему миру. Известно, что нападения проводятся через уязвимости в межсетевых экранах Cisco и, возможно, через дыры в сетевом оборудовании, которое поставляется другими компаниями, включая Microsoft. Корпорация Cisco присвоила кибератакам кодовое имя ArcaneDoor (другие названия — UAT4356 и STORM-1849).

Источник изображения: pixabay.com Вредоносная активность впервые была обнаружена в январе нынешнего года, когда о подозрительных действиях в своей IT-инфраструктуре сообщил один из клиентов Cisco. Последующее расследование показало, что кибератаки осуществлялись как минимум с ноября 2023-го. Выявлены несколько жертв — все они связаны с правительственными организациями разных стран. Говорится, что загадочная хакерская группировка использовала специальные инструменты, «демонстрирующие чёткую направленность на шпионаж» и глубокое понимание архитектуры и принципов работы целевых устройств. Это, по мнению экспертов, является отличительными особенностями опытных киберпреступников, спонсируемых на государственном уровне. Атаки, в частности, осуществляются через уязвимости в оборудовании Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD). Информация о дырах содержится в бюллетенях CVE-2024-20353 и CVE-2024-20359 с рейтингом опасности CVSS 8.6 и 6.0 соответственно. Первая из уязвимостей позволяет неаутентифицированному удалённому злоумышленнику организовать DoS-атаку. Вторая брешь даёт возможность локальному нападающему, прошедшему проверку подлинности, выполнить произвольный код с root-привилегиями. После компрометации устройств жертв злоумышленники внедряют два вредоносных имплантата — Line Dancer и Line Runner для загрузки и выполнения произвольного шелл-кода, а также обхода систем безопасности. Компания Cisco уже выпустила исправления для указанных уязвимостей.

28.04.2024 [11:42], Сергей Карасёв

Thoma Bravo купит за $5,3 млрд британского разработчика ИИ-решений для ИБ DarktraceАмериканская компания Thoma Bravo, специализирующаяся на инвестициях в сферах кибербезопасности и технологий ИИ, сообщила о заключении соглашения по приобретению британского разработчика Darktrace. Сумма сделки составит приблизительно $5,3 млрд. Фирма Thoma Bravo, основанная в 2008 году, имеет представительства в Сан-Франциско, Нью-Йорке, Лондоне и Майами. Этот инвестиционный гигант по состоянию на июль 2023 года заключил более 440 сделок в области ПО и ИБ. В портфолио Thoma Bravo — McAfee, Proofpoint и Sophos. Под управлением Thoma Bravo находятся активы на сумму около $138 млрд.

Источник изображения: pixabay.com Darktrace, учреждённая в 2013 году, базируется в Кембридже. Эта британская компания создаёт продукты на основе ИИ для обеспечения информационной безопасности. Система Darktrace ActiveAI Security Platform способна за считанные секунды обнаруживать и реагировать на известные и неизвестные киберугрозы в рамках всей экосистемы организации, включая облако, приложения, электронную почту, конечные точки, сети и пр. Изначально Thoma Bravo пыталась приобрести Darktrace в 2022 году, но тогда попытка поглощения провалилась. По условиям заключенного теперь соглашения, которое одобрено советом директоров Darktrace, акционеры британского разработчика получат $7,75 за одну ценную бумагу. Это представляет собой премию в размере 44,3 % к средневзвешенной цене акций Darktrace за трёхмесячный период, закончившийся 25 апреля 2024 года. Сделка будет завершена в III или IV квартале 2024 года после получения необходимых разрешений со стороны регулирующих органов. После этого Darktrace превратится в частную компанию и уйдёт с Лондонской фондовой биржи, где, по её мнению, стоимость акций была ниже ожидаемой с момента листинга в 2021 году. Ожидается, что штаб-квартира Darktrace останется в Великобритании. |

|