Материалы по тегу: безопасность

|

26.06.2024 [23:18], Андрей Крупин

VK Cloud интегрировала Dev Platform с инструментами безопасной разработки

positive technologies

software

swordfish security

vk

vk cloud

информационная безопасность

облако

разработка

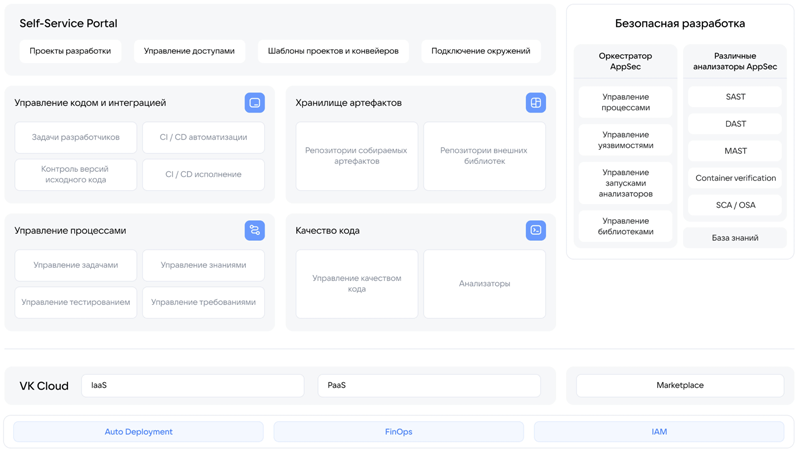

Облачная платформа VK Cloud сообщила об интеграции среды Dev Platform с инструментами безопасной разработки Positive Technologies и Swordfish Security. Dev Platform предоставляет набор предустановленных, прединтегрированных и преднастроенных инструментов, с помощью которых можно создать единую среду разработки, сделать прозрачным и эффективным весь жизненный цикл продукта. Архитектуру решения можно гибко масштабировать, добавляя к базовым компонентам платформы внешние инструменты через систему плагинов. Бизнес может развернуть Dev Platform в своей IT-инфраструктуре, в том числе в рамках Private Cloud, или в публичном облаке VK Cloud. Dev Platform совместима с инструментами для поиска уязвимостей в приложениях PT BlackBox и PT Application Inspector, а также с продуктом для защиты контейнерных сред PT Container Security, который выявляет и предотвращает атаки на системы компании, запущенные в контейнерах.

Архитектура Dev Platform (источник изображения: cloud.vk.com/dev-platform) Кроме того, платформа интегрирована с решениями Swordfish Security — AppSec.Hub класса ASPM (Application Security Posture Management) и AppSec.Track класса OSA (Open Source Analysis) и SCA (Software Composition Analysis). AppSec.Hub — инструмент оркестрации сканеров уязвимостей, фильтрации ложных срабатываний на базе ИИ-технологий и отображения метрик качества построения процесса безопасной разработки. Инструмент AppSec.Track, позволяет не допустить попадания небезопасных внешних компонентов в контур разработки на самом начальном этапе и проверяет наличие ИБ-проблем в них на этапе сборки ПО.

26.06.2024 [16:49], Андрей Крупин

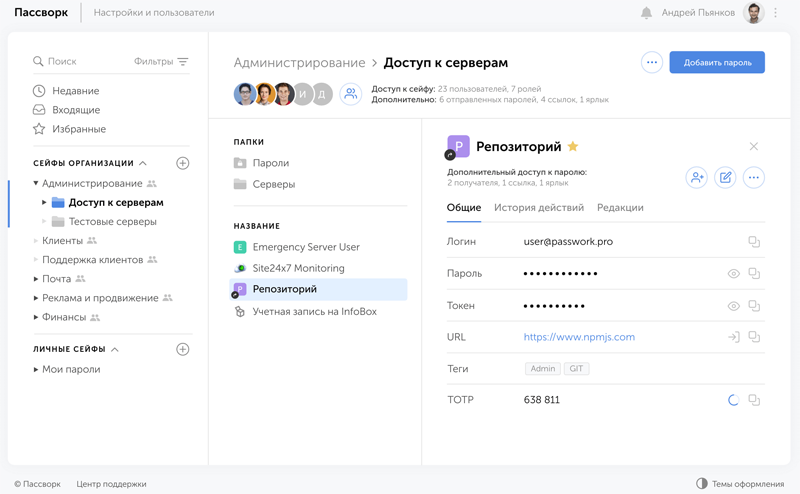

Компания «Пассворк» получила лицензии ФСТЭК России на деятельность в сфере защиты информацииКомпания «Пассворк», занимающаяся разработкой и развитием одноимённого менеджера паролей для бизнеса, сообщила о получении лицензий Федеральной службы по техническому и экспортному контролю на деятельность по разработке средств защиты конфиденциальной информации, а также на деятельность по её технической защите. Выданные ФСТЭК России лицензии подтверждают соответствие компании предъявляемым ведомством требованиям в области IT-безопасности. Согласно полученным документам, специалисты «Пассворка» вправе участвовать в разработке и доработке ПО и технических средств защиты информации, а также оказывать услуги по развёртыванию и настройке защитных решений.

«Пассворк» повышает безопасность при работе с корпоративными паролями «Это важное событие для российского IT-сектора, так как теперь корпорации и госкомпании, для которых наличие упомянутых лицензий является обязательным условием, смогут обеспечивать сохранность своих данных, а также наладить удобный процесс работы с паролями, пользуясь отечественным решением», — говорится в заявлении компании-разработчика. «Пассворк» ведёт деятельность на российском IT-рынке с 2014 года. Разрабатываемый компанией продукт упрощает совместную работу с корпоративными паролями и обеспечивает их хранение на сервере организации в зашифрованном виде. Поддерживается интеграция с Active Directory/LDAP, авторизация с помощью SAML SSO, а также аудит безопасности паролей. Решение зарегистрировано в реестре отечественного софта и может представлять интерес для организаций, реализующих проекты в сфере импортозамещения ПО. Открытый для аудита исходный код менеджера паролей позволяет убедиться в отсутствии уязвимостей и скрытых функций.

26.06.2024 [15:48], Андрей Крупин

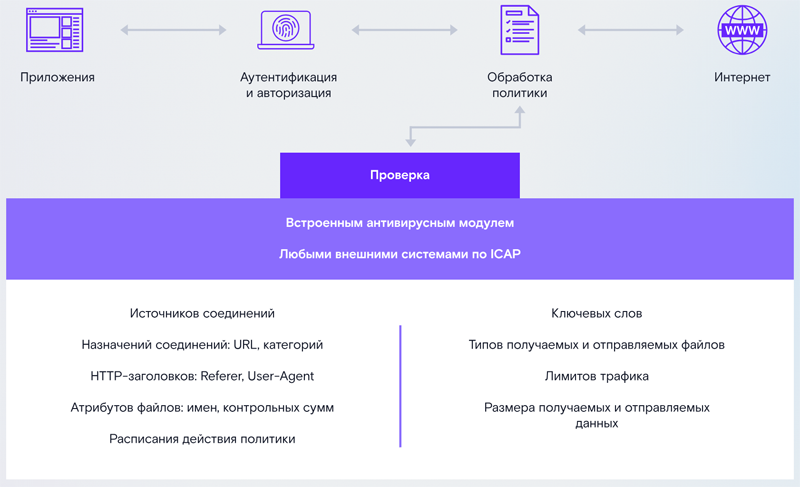

Шлюз веб-безопасности Solar webProxy дополнился аналитикой центра исследования киберугроз Solar 4RAYSКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) выпустила новую версию шлюза веб-безопасности Solar webProxy 4.1. Solar webProxy относится к классу SWG-решений (Secure Web Gateways). Программный комплекс устанавливается в разрыв сети и контролирует все данные, передаваемые между сотрудниками, внутренними IT-системами организации и интернет-ресурсами. При фильтрации и маршрутизации данных определяются их формат и кодировка передаваемых данных, вскрываются содержимое и заголовки сетевых пакетов, категоризируются веб-запросы и ресурсы. Возможна проверка трафика встроенным антивирусом или другими средствами защиты с помощью протокола ICAP.

Принцип работы Solar webProxy С релизом Solar webProxy 4.1 в состав шлюза вошла сформированная и регулярно обновляемая специалистами центра исследования киберугроз Solar 4RAYS база данных, содержащая URL-адреса, домены и IP-адреса вредоносных ресурсов. Также в продукте появились возможности проксирования трафика, передаваемого по протоколу SOCKS5, и создания правил фильтрации для протоколов WebSocket и WebSocket Secure. В числе прочих доработок Solar webProxy 4.1 фигурируют возможность исключения проверки не валидных сертификатов и расширенные настройки политик безопасности. Ещё одно дополнительное улучшение касается повышения удобства взаимодействия с системой, в том числе со стороны сотрудников. Теперь администратор может создать собственный HTML-шаблон в корпоративном стиле, который будет понятным для пользователя языком оповещать о блокировке запрашиваемого ресурса.

25.06.2024 [11:35], Руслан Авдеев

Хакеры-вымогатели заблокировали правительственный ЦОД в Индонезии и требуют $8 млн [Обновлено]Индонезийские государственные IT-сервисы пострадали от атаки хакеров-вымогателей. The Register сообщает, что местные власти сообщили о заражении национального дата-центра, из-за которого нарушено обслуживание как граждан страны, так и иностранцев. Речь идёт об управляемом Министерством связи и информационных технологий (Kominfo) ЦОД National Data Center (он же Pusat Data Nasional, PDN). Инцидент зарегистрирован 20 июня, но правительство объявило о проблеме только в понедельник. Работа PDN заблокирована, это сказалось как минимум на 210 местных организациях, серьёзно пострадали некоторые местные IT-сервисы. В частности, нарушена работа миграционной службы, из-за чего страна не может своевременно справляться с выдачей виз, паспортов и разрешений на проживание. Это уже привело к очередям в аэропортах, но власти уверяют, что автоматизированные сканеры паспортов уже вновь заработали.

Источник изображения: Fikri Rasyid/unsplash.com Пострадала и онлайн-регистрация новых учащихся в некоторых регионах, из-за чего органы самоуправления на местах были вынуждены продлить сроки регистрации. ПО, поразившее системы PDN, представляет собой вариант LockBit 3.0 — версию Brain Cipher. В Broadcom обнаружили этот «штамм» более недели назад. Как сообщили журналистам представители властей, вымогатели требуют выкуп в размере 131 млрд местных рупий ($8 млн), но пока неизвестно, намерены ли его выплачивать. Для того, чтобы оценить значимость суммы для страны, стоит отметить, что президент Индонезии Джоко Видодо (Joko Widodo) в прошлом месяце приказал чиновникам прекратить разработку новых приложений после того, как те запросили 6,2 трлн рупий ($386,3 млн) для разработки нового софта в этом году. По словам президента, 27 тыс. приложений центральных и местных властей дублируют функции друг друга или не интегрированы должным образом. Небрежность с обеспечением устойчивости работы iT-инфраструктуры может привести к непредсказуемым последствиям. В начале июня сообщалось, что вся информационная система одного из муниципалитетов Западной Австралии зависит от одного-единственного сервера без возможности оперативной замены и в случае инцидента последствия могут оказаться катастрофическими. UPD 26.06.2024: правительство Индонезии отказалось выплачивать выкуп и попытается своими силами восстановить работу ЦОД и сервисов. Говорится об обнаружении образцов LockBit 3.0. Это самая крупная атака на госслужбы с 2017 года.

22.06.2024 [00:05], Алексей Степин

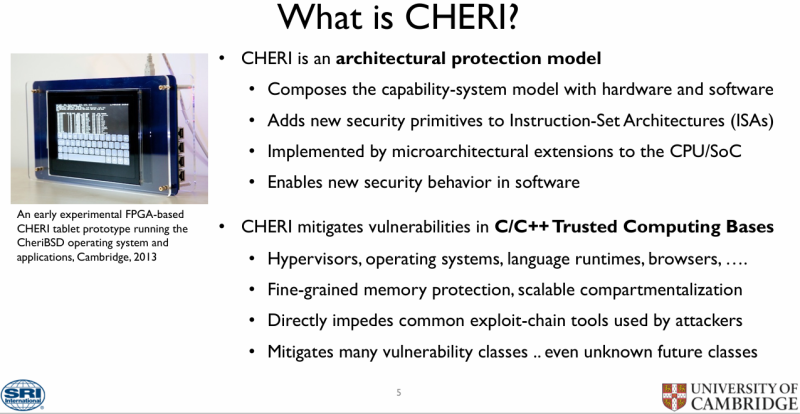

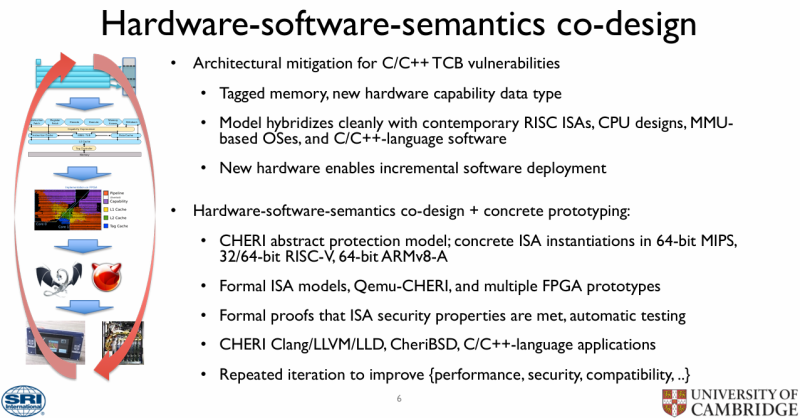

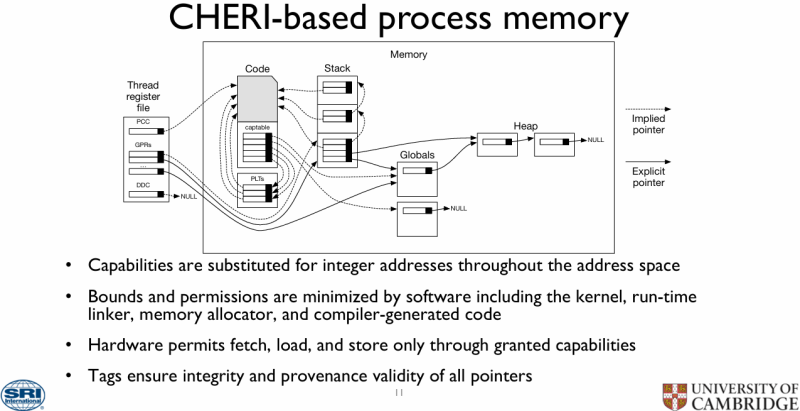

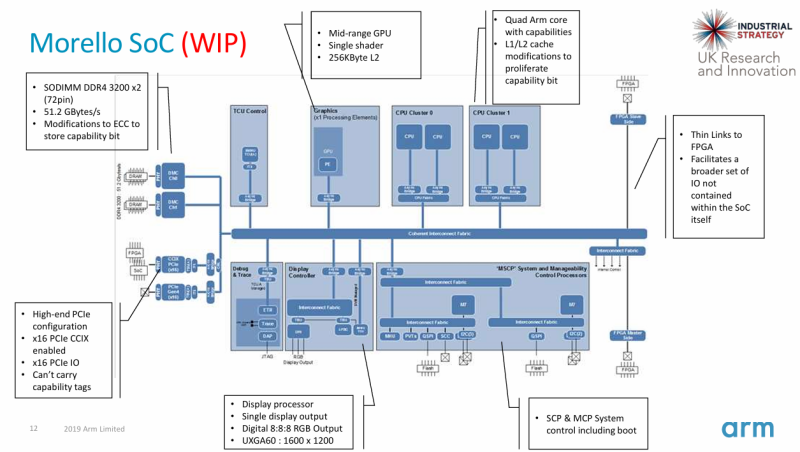

Альянс CHERI будет продвигать технологию надёжной защиты памяти от атак — первой её могут получить процессоры RISC-VВ современных процессорах немало возможностей для атак связано с особенностями работы современных подсистем памяти. Для противостояния подобным угрозам Capabilities Limited, Codasip, FreeBSD Foundation, lowRISC, SCI Semiconducto и Кембриджский университет объявили о создании альянса CHERI (Capability Hardware Enhanced RISC Instructions). Целью новой организации должна стать помощь в стандартизации, популяризации и продвижении на рынок разработанных Кембриджским университетом совместно с исследовательским центром SRI International процессорных расширений, позволяющих аппаратно реализовывать механизмы защиты памяти, исключающие целый ряд потенциальных уязвимостей, например, переполнение буфера или некорректная работа с указателями. Сама технология имеет «модульный» характер. Она может применяться выборочно для защиты функций от конкретных атак и требует лишь весьма скромной адаптации кода. Согласно заявлению CHERI Alliance, огромный пул уже наработанного ПО на языках семейств С и C++ может быть легко доработан для серьёзного повышения уровня безопасности. Кроме того, данная технология позволяет реализовать высокопроизводительные и масштабируемые механизмы компартментализации (compartmentalization) и обеспечения минимально необходимых прав (least privilege). Такое «разделение на отсеки» должно защитить уже скомпрометированную систему и не позволить злоумышленнику развить атаку, даже если он воспользовался ранее неизвестной уязвимостью. Технологии, предлагаемые альянсом CHERI, хорошо проработаны — их развитие идёт с 2010 года, а актуальность массового внедрения подобных решений за прошедшее время успела лишь назреть. Однако для успеха данной инициативы потребуется широкое содействие со стороны индустрии как аппаратного обеспечения, так и программного. Участники альянса настроены оптимистично, однако в их число пока не входит ни один из крупных разработчиков CPU, в частности, Arm. В настоящее время главной архитектурой для приложения своих усилий они видят RISC-V, о чём свидетельствует документация на CHERI ISAv9. Впрочем, черновой вариант расширений имеется и для x86-64. Сама Arm этого оптимизма не разделяет. Компания имеет за плечами пятилетний опыт разработки проекта Morello, основанному на идеях CHERI, но, по словам представителя Arm, процесс тестирования прототипов защищённых систем выявил ряд ограничений, пока препятствующий их широкому распространению на рынке. Тем не менее, работы над платформой Morello будут продолжены. При этом буквально на днях для Arm-процессоров была выявлена атака TikTag, направленная на обход механизма защиты памяти Memory Tagging Extensions (MTE).

19.06.2024 [15:24], Андрей Крупин

«Базальт СПО» дополнила свои платформы описанием закрытых уязвимостей на языке OVALКомпания «Базальт СПО», занимающаяся разработкой системного программного обеспечения на базе Linux, в том числе по требованиям российского законодательства в области защиты информации, реализовала описание закрытых уязвимостей ОС семейства «Альт» на языке OVAL (Open Vulnerability and Assessment Language, «Открытый язык уязвимостей и оценки»). Нововведение позволит заказчикам оперативно получать сведения об исправлениях и централизованно управлять обновлениями безопасности ПО внутри организации. В формируемых «Базальт СПО» файлах OVAL содержатся описания целевых конфигураций операционных систем для применённого исправления и ссылка на информационный бюллетень с подробными сведениями. Доступны данные для баз БДУ (Банк данных угроз безопасности информации ФСТЭК России) и CVE (Common Vulnerabilities and Exposures).

Источник изображения: pikisuperstar / freepik.com Отмечается, что для каждой программной платформы, на которой базируется одно поколение операционных систем «Альт», создаётся отдельный файл формата OVAL. Файлы обновляются ежедневно после публикации репозитория. Информация об исправлениях сохраняется в них в реальном времени и сразу становится публичной. С использованием данных OVAL и соответствующих программных инструментов IT-администраторы могут управлять обновлением операционных систем в сети организации. Дистрибутивы «Альт» поставляются с приложением Trivy, поддерживающим работу с упомянутым форматом. В составе платформ «Альт СП» и «Альт Виртуализация» также имеются средства для взаимодействия с файлами OVAL и своевременного развёртывания апдейтов.

18.06.2024 [10:30], SN Team

«Базис» в два раза сократил сроки проведения испытаний собственных решений для ФСТЭК«Базис», российский разработчик решений для организации динамической инфраструктуры, виртуальных рабочих мест и оказания облачных услуг, сократил срок прохождения испытаний ФСТЭК России с 6 до 3 месяцев. Это стало возможным благодаря внедрению в компании инструментов безопасной разработки и активной работе специалистов вендора в Центре исследований безопасности системного ПО, созданного на базе ИСП РАН по инициативе ФСТЭК России. Сертифицированные решения обязаны проходить испытания в связи с внесением изменений в сертифицированное ранее средство защиты информации (СЗИ) после каждого значимого обновления. Процесс проверки ФСТЭК может занимать около полугода, из-за чего выход сертифицированной версии откладывается, а вместе с этим может откладываться и получение новой функциональности продукта его заказчиком. Выбранный командой «Базиса» подход к разработке экосистемы позволил компании выпускать новые релизы продуктов, сертифицированные и нет, с минимальной разницей во времени. В частности, решение для защиты систем виртуализации и облачных платформ Basis Virtual Security и платформа для управления виртуальными средами Basis Dynamix прошли испытания всего за три месяца. Basis Virtual Security и Basis Dynamix ранее были сертифицированы по 4 уровню доверия на соответствие требованиям ФСТЭК к средствам виртуализации. Достижение столь высокого уровня и получение сертификата стали возможным благодаря использованию методов безопасной разработки и существующим в Basis Virtual Security средствам обеспечения информационной безопасности. Решение «Базиса» позволяет управлять доступом к информационным системам (ИС), реализует технологию единого входа (single sign-on, SSO) в ИС, контролирует целостность средств виртуализации, обеспечивает многофакторную аутентификацию, регистрирует события безопасности и т.д. В целом, предлагаемые Basis Virtual Security инструменты реализуют подавляющее большинство технических мер защиты виртуальной среды. Сертифицированные Basis Dynamix и Basis Virtual Security можно использовать в:

«Для того, чтобы продукт мог называться защищенным, недостаточно единожды получить сертификат — после выхода каждого обновления нужно проходить испытания на соответствие стандартам ФСТЭК, а это серьезно задерживает релиз. Команде «Базис» в сотрудничестве с ИСП РАН и НТЦ Фобос-НТ удалось выстроить вокруг продуктов такой процесс безопасной разработки и проектирования, что новый релиз может проходить испытания всего за три месяца вместо полугода. В совместных планах у нас еще большее сокращение сроков, а также дальнейшее повышение безопасности разработки: «Базис» является активным участником Центра исследования безопасности системного ПО, и проводимые работы по статическому и динамическому анализу исходных кодов регулярно приводят к выявлению и исправлению дефектов. Одним из последних успехов стало выявление уязвимости высокого уровня критичности BDU-2024-04430. Все это говорит о правильности выбранного компанией подхода к разработке и зрелости наших продуктов. Заказчики могут быть уверены, что решения «Базиса» создают безопасную основу для динамической инфраструктуры их организации», — прокомментировал Дмитрий Сорокин, технический директор компании «Базис». Справка о компании «Базис» — ведущий российский разработчик платформы динамической инфраструктуры, виртуализации и облачных решений. Образован в 2021 году путем объединения IT-активов «Ростелеком», YADRO и Rubytech («ТИОНИКС», Digital Energy и «Скала Софтвер»). Компания предлагает клиентам импортонезависимую экосистему продуктов — от инструментов управления виртуальной инфраструктурой и средств ее защиты до конвейера для организации полного цикла разработки. Решения «Базиса» используются в 120 государственных информационных системах и сервисах, и в более чем 700 компаниях различного масштаба — от крупнейших корпораций до малых и средних предприятий. Продукты разработчика интегрированы в ключевые государственные проекты, такие как Гособлако (ГЕОП), Гостех и Госуслуги, а также применяются в федеральных и региональных органах исполнительной власти. Функциональность на уровне зарубежных аналогов и наличие собственной кодовой базы позволяют клиентам «Базиса» увеличить долю использования отечественного ПО в рамках стратегий цифровой трансформации и импортозамещения. Решения компании включены в реестр российского программного обеспечения, сертифицированы ФСТЭК и ФСБ и соответствуют требованиям регуляторов до 1 класса защищенности.

14.06.2024 [14:41], Андрей Крупин

Президент России запретил ИБ-сервисы и услуги из недружественных странПрезидент РФ внёс изменения в указ «О дополнительных мерах по обеспечению информационной безопасности РФ» от 1 мая 2022 года. Согласно новому постановлению, с 1 января 2025 года государственным структурам, госкорпорациям и субъектам критической информационной инфраструктуры (КИИ) запрещается использовать услуги и сервисы информационной безопасности (ИБ), предоставляемые недружественными государствами. Внесённая в указ поправка дополняет запрет на использование средств киберзащиты из недружественных стран: организациям, на которые распространяется документ, с 2025 года также запрещается использовать в своей IT-инфраструктуре системы защиты информации, странами происхождения которых являются иностранные государства, совершающие в отношении РФ, российских юридических или физических лиц недружественные действия, либо производителями которых являются компании, находящиеся под юрисдикцией таких иностранных государств, прямо или косвенно подконтрольные им либо аффилированные с ними.

Источник изображения: pikisuperstar / freepik.com Помимо прочего предложенные президентом изменения содержат ряд уточнений, касающихся мер по оптимизации контроля и мониторинга за деятельностью аккредитованных центров ГосСОПКА. Ожидается, что внесённые в указ «О дополнительных мерах по обеспечению информационной безопасности РФ» дополнения будут способствовать повышению киберустойчивости экономики государства и технологической независимости отрасли кибербезопасности. В настоящий момент на государственном уровне прорабатывается также вопрос по созданию отдельного ведомства, которое будет заниматься централизованным управлением, координированием и решением задач в сфере ИБ. Некоторые представители индустрии говорят о необходимости создания подобной госструктуры, поскольку сейчас вопросами кибербезопасности занимаются сразу несколько ведомств.

13.06.2024 [15:18], Андрей Крупин

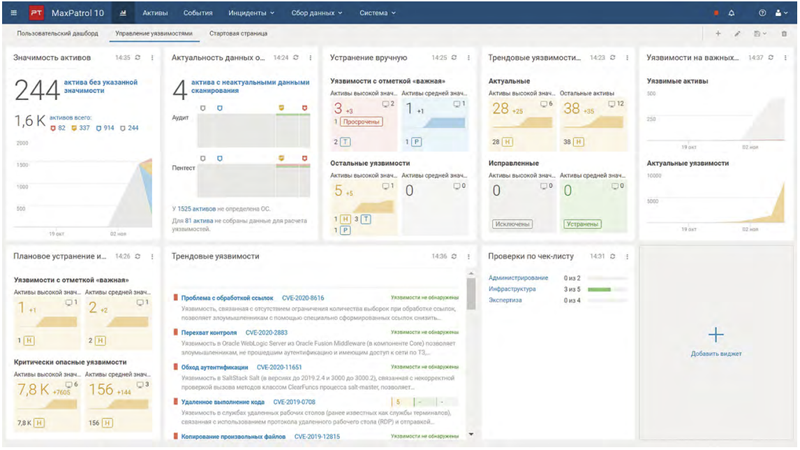

Система MaxPatrol VM дополнилась средствами поиска уязвимостей в Docker-контейнерах и анализа защищённости веб-приложенийКомпания Positive Technologies выпустила новую версию системы управления уязвимостями MaxPatrol VM 2.5. MaxPatrol VM позволяет автоматизировать процессы управления уязвимостями в инфраструктуре организации и контролировать защищённость IT-активов. В основу решения положена технология управления активами Security Asset Management (SAM). С её помощью программный комплекс собирает данные в активном и пассивном режимах, идентифицирует активы по множеству параметров и на их основе строит актуальную модель IT-инфраструктуры. Таким образом MaxPatrol VM показывает ИБ-специалисту как выглядит защищаемая IT-среда. Опираясь на это, он сможет выстроить и автоматизировать процесс управления уязвимостями, оценивая значимость компонентов сети для бизнес-процессов во всех системах компании и учитывая изменения инфраструктуры.

Интерактивный дашборд MaxPatrol VM В обновлённом программном комплексе MaxPatrol VM 2.5 реализованы средства поиска уязвимостей в Docker-контейнерах и анализа защищённости веб-приложений. Информация об уязвимостях доставляется в течение 12 часов. Кроме того, в новой версии продукта как минимум в пять раз выросла скорость сканирования инфраструктуры за счёт увеличения максимально возможного количества одновременно сканируемых узлов — с 4 до 20. Также появилась возможность добавления собственных требований безопасности в модуль Host Compliance Control (HCC). «Поиск уязвимостей в Docker-контейнерах и анализ защищённости веб-приложений — одни из самых ожидаемых функций MaxPatrol VM. Традиционные средства защиты могут найти уязвимость в приложении, но при этом не обнаружить ничего подозрительного в том же приложении, которое запускается в контейнере Docker. Теперь MaxPatrol VM находит ещё больше уязвимостей как на периметре, так и в ключевых системах внутри сети», — говорится в сообщении разработчика.

13.06.2024 [14:41], SN Team

OS Day 2024: архитектура операционных систем и вопрос безопасности ПО20–21 июня года в Москве в новом здании РЭУ им. Г.В. Плеханова пройдет XI научно-практическая конференция OS DAY 2024. Она будет посвящена архитектурным и инженерным решениям в создании российских операционных систем, обеспечивающим безопасность программного обеспечения на различных уровнях. Вместе с разработчиками операционных систем в конференции примут участие производители аппаратных платформ, а также представители заказчиков программно-аппаратных комплексов. Организатором конференции традиционно выступает консорциум научных институтов и коммерческих компаний — вендоров ОС: ИСП РАН, «Лаборатория Касперского», НИЦ «Институт имени Н.Е. Жуковского», НТП «Криптософт», «Открытая мобильная платформа», ГК «Астра», «Базальт СПО», «РЕД СОФТ» и РОСА. Центральной темой OS DAY 2024 станет обеспечение безопасности российских операционных систем на архитектурном уровне. Участники планируют обсуждать модели угроз и инженерные подходы для их отражения. Особенное внимание будет уделено вопросам аппаратной поддержки, созданию полностью доверенной среды исполнения. Доклады, которые прозвучат на конференции, будут посвящены архитектуре механизмов безопасности российских ОС, реализации политик безопасности в программно-аппаратном комплексе на всех уровнях, тенденциям развития механизмов безопасности ОС, ответам на модели угроз. Речь зайдет о доверенных средах исполнения и доверенной загрузке, защите от подмены компонентов ОС, сертификации программного обеспечения. Будет затронута тема перспективы развития отечественных операционных систем и импортозамещения. В рамках конференции запланировано проведение круглого стола «Национальные стандарты по разработке безопасного программного обеспечения». Одна из ключевых тем, которые планируется обсудить на круглом столе, — внедрение единого государственного стандарта ГОСТ Р 56939 «Защита информации. Разработка безопасного программного обеспечения. Общие требования». Проект ГОСТа был создан «Лабораторией Касперского» в соответствии с планом технического комитета по стандартизации «Защита информации» ТК 362 на 2023 год. Готова ли индустрия отечественного ПО к внедрению нового национального стандарта? Какие отрасли готовы к нему лучше и почему? Как следует оценивать результаты его внедрения и каким образом будет происходить проверка процессов разработки безопасного ПО на соответствие положениям нового стандарта? Эти и другие вопросы будут обсуждать представители отрасли и государственных контролирующих органов. Также в ходе OS DAY 2024 состоится выставка технологий, где будут представлены решения, разработанные российскими производителями операционных систем. Конференция проводится при поддержке: РАН, ФСТЭК России, РЭУ им. Г.В. Плеханова, АРПП «Отечественный софт», НП «РУССОФТ». Время и место проведения: 20–21 июня 2024 года, РЭУ им. Г.В. Плеханова. Адрес: Москва, ул. Большая Серпуховская, д. 11, корпус 9, этаж 6. Для участия просьба зарегистрироваться на сайте https://osday.ru. Регистрация на очное участие закрывается 14 июня. Зарегистрированным участникам, выбравшим формат онлайн, будет предоставлен доступ на адрес электронной почты, указанный при регистрации. С дополнительными вопросами просьба обращаться: Анна Новомлинская, исполнительный директор OS DAY, an@ispras.ru. Справка Научно-практическая конференция OS DAY проводится в России ежегодно с 2014 г. Это коммуникационная площадка для теоретиков и практиков системного программирования и разработки операционных платформ, место консолидации российских разработчиков ОС и поиска точек для совместной деятельности. Задачи конференции — определить перспективные направления и технологии в сфере разработки операционных систем, обозначить главные вызовы современной ИТ-отрасли и помочь разработчикам, производителям и заказчикам обменяться опытом. Организует конференцию консорциум OS DAY, в который входят: ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», Группа Астра, «Базальт СПО», «РЕД СОФТ», НТЦ ИТ РОСА и НИЦ «Институт имени Н.Е. Жуковского». Целью создания сообщества организаторов было определить задачи и возможности России в области разработки операционных платформ, выделить перспективные технологии, обменяться опытом, обозначить вызовы ИТ-отрасли и направления движения. |

|