Материалы по тегу: cuda

|

22.01.2025 [08:08], Руслан Авдеев

Ускорители Ascend не готовы состязаться с чипами NVIDIA в деле обучения ИИ, но за эффективность инференса Huawei будет бороться всеми силамиХотя на китайском рынке ИИ-ускорителей по-прежнему доминирует NVIDIA, Huawei намерена отнять у неё значительную его долю. Для этого китайский разработчик намерен помочь китайским ИИ-компаниям внедрять чипы собственного производства для инференса, сообщает The Financial Times. Для обучения ИИ-моделей китайские производители в массе своей применяют чипы NVIDIA. Huawei пока не готова заменить продукты NVIDIA в этом деле из-за ряда технических проблем, в том числе из-за проблем с интерконнектом ускорителей при работе с крупными моделями. Предполагается, что в будущем именно инференс станет пользоваться большим спросом, если темпы обучения ИИ-моделей замедлятся, а приложения вроде чат-ботов будут распространены повсеместно. Если инференс нужен постоянно, то к обучению ИИ-моделей прибегают лишь время от времени. По словам сотрудников и клиентов Ascend, компания сосредоточена на менее сложном, но, возможно, более прибыльном пути. Но поскольку ускорители NVIDIA и Huawei используют разные программные экосистемы, последняя предлагает бизнесам ПО для обеспечения совместимости. Продукция Huawei продвигается при поддержке китайского правительства, внутри страны именно эта компания считается наиболее серьёзным конкурентом NVIDIA. И хотя китайские компании всё более ограничены в доступе к аппаратным решениям NVIDIA из-за санкций, они охотно покупают даже урезанные чипы H20, которые всё равно считают более предпочтительным вариантом, чем китайские альтернативы. Задача Huawei — убедить разработчиков отказаться от платформы CUDA, во многом благодаря которой NVIDIA и смогла добиться успеха на рынке. От проблем с ПО страдает и AMD — по словам экспертов, именно оно не позволяет раскрыть потенциал ускорителей Instinct MI300X. Впрочем, готовящаяся к релизу версия Huawei Ascend 910C должна решить эти проблемы, поскольку новое поколение ускорителей получит ПО, упрощающее работу разработчиков. Тем временем китайские Baidu и Cambricon добились определённых успехов в разработке собственных ИИ-ускорителей, а ByteDance обратилась за помощью к Broadcom. По оценкам SemiAnalysis, в прошлом году NVIDIA заработала $12 млрд на продажах своей продукции в Китае, поставив 1 млн ускорителей H20, т.е. вдвое больше, чем Ascend 910B. Впрочем, отрыв, по словам экспертов, быстро сокращается, поскольку Huawei наращивает производство. Отмечается, что рост доли Huawei на рынке ИИ-ускорителей отчасти сдерживается лишь недостаточным предложением её продукции. По мнению экспертов, наращивать производство будет трудно, поскольку Китайское вынужден использовать устаревшее оборудование из-за санкций США. Специализация на инференсе может свидетельствовать и об особом векторе развития китайских ИИ-систем, отличающемся от американского. Китайские компании не участвуют в гонке Meta✴, xAI и OpenAI по созданию мегакластеров на базе решений NVIDIA. Зато большей эффективности в задачах инференса можно добиться даже с более слабыми чипами. Снизив стоимость работы ИИ-моделей, можно будет сохранять конкурентоспособность даже в таких условиях. В прошлом месяце китайский стартап DeepSeek представил ИИ-модель V3, обеспечивающую низкие затраты на обучение и инференс в сравнении с сопоставимыми по возможностям моделями из США. DeepSeek утверждает, что Huawei успешно адаптировала V3 к Ascend. Ранее сообщалось, что Huawei охотно направляет к клиентам специалистов для помощи с переходом с NVIDIA на Ascend.

12.08.2024 [17:26], Руслан Авдеев

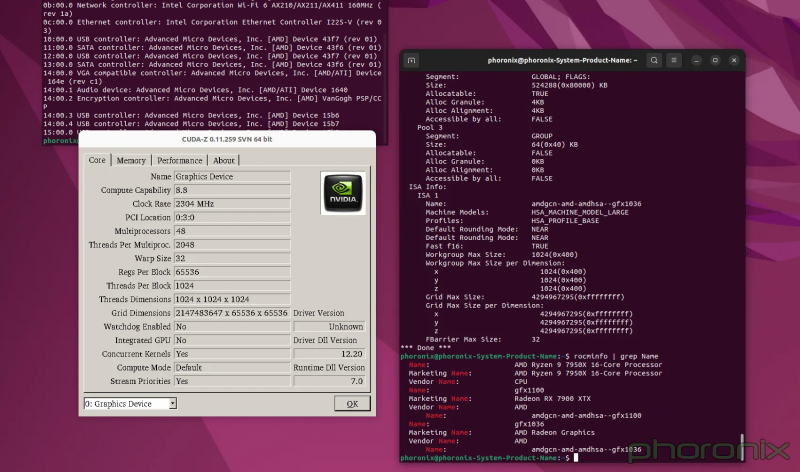

AMD сначала разрешила, а потом запретила доступ к коду проекта ZLUDA по запуску CUDA-приложений на своих ускорителяхПохоже, команда юристов AMD намерена получить полный контроль над значительной частью базы ПО, созданной в рамках открытого проекта ZLUDA. По данным The Register, ранее в этом году компания прекратила финансовую поддержку инициативы, позволяющей использовать CUDA-код на сторонних ускорителях. Теперь, похоже, AMD ужесточает политику. Изначально проект ZLUDA создавался для запуска CUDA-приложений без каких-либо модификаций на GPU Intel при поддержке со стороны самой Intel. Позже автор проекта Анджей Яник (Andrzej Janik) подписал с AMD контракт, в рамках которого предполагалось создание аналогичного инструмента для ускорителей AMD. В начале 2022 года проект стал закрытым, но уже в начале 2024 года Яник снова сделал проект открытым по соглашению сторон, поскольку AMD решила прекратить финансирование и дальнейшее развитие ZLUDA. Однако позже AMD изменила своё решение. Именно по её запросу соответствующее ПО стало недоступным. По словам Яника, юристы AMD заявили, что предыдущее письмо с разрешением на публикацию кода не является юридически значимым документом. Яник после консультации с юристом пришёл к выводу, что законность писем не имеет значения, поскольку потенциальная судебная тяжба с AMD отняла бы у него слишком много ресурсов, а её результат трудно предсказать. Проще и быстрее переписать проект на базе старых наработок, хотя часть функций, вероятно, воссоздать не выйдет. Почему в AMD решили попытаться «похоронить» ZLUDA, достоверно неизвестно. Первой и самой очевидной причиной может быть желание AMD дистанцироваться от проекта, возможно, нарушающего права NVIDIA на интеллектуальную собственность. NVIDIA уже запретила использовать CUDA-код на других аппаратных платформах, создавая «слои трансляции CUDA», и прибегать к декомпиляции всего, что создано с помощью CUDA SDK, для адаптации ПО для запуска на других GPU. Кроме того, в AMD могли посчитать, что само существование ZLUDA могло бы помешать внедрению собственного ПО. Собственный инструментарий AMD предполагает именно портирование и рекомпиляцию исходного кода CUDA вместо запуска уже готовых программ. Кроме того, мог возникнуть конфликт относительного того, какой код, созданный в рамках ZLUDA, можно выпускать, а какой нет.

27.07.2024 [23:44], Алексей Степин

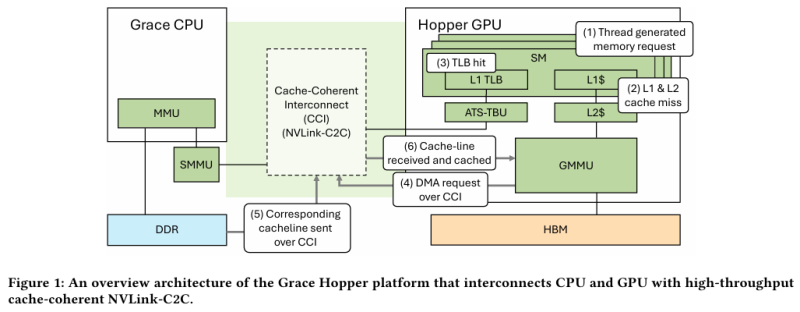

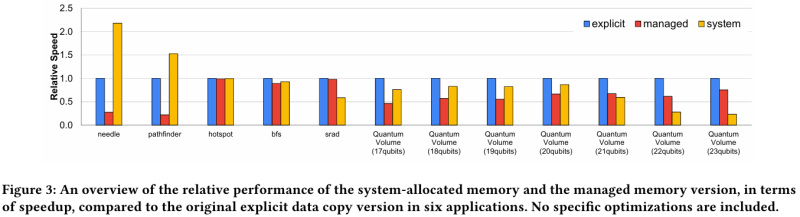

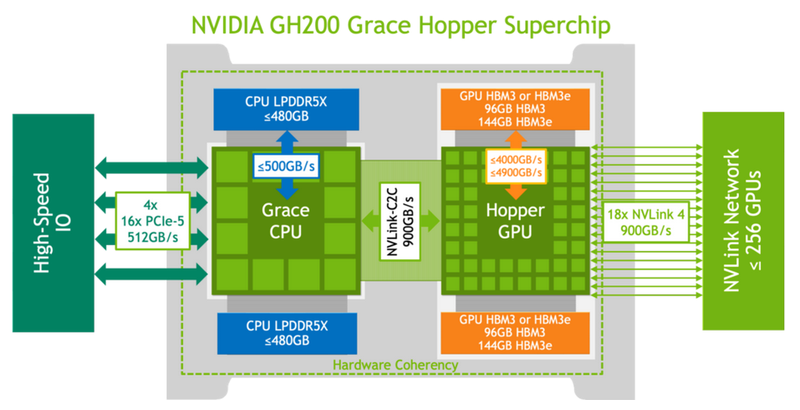

Не так просто и не так быстро: учёные исследовали особенности работы памяти и NVLink C2C в NVIDIA Grace HopperГибридный ускоритель NVIDIA Grace Hopper объединяет CPU- и GPU-модули, которые связаны интерконнектом NVLink C2C. Но, как передаёт HPCWire, в строении и работе суперчипа есть некоторые нюансы, о которых рассказали шведские исследователи. Им удалось замерить производительность подсистем памяти Grace Hopper и интерконнекта NVLink в реальных сценариях, дабы сравнить полученные результаты с характеристиками, заявленными NVIDIA. Напомним, для интерконнекта изначально заявлена скорость 900 Гбайт/с, что в семь раз превышает возможности PCIe 5.0. Память HBM3 в составе GPU-части имеет ПСП до 4 Тбайт/с, а вариант с HBM3e предлагает уже до 4,9 Тбайт/с. Процессорная часть (Grace) использует LPDDR5x с ПСП до 512 Гбайт/с. В руках исследователей оказалась базовая версия Grace Hopper с 480 Гбайт LPDDR5X и 96 Гбайт HBM3. Система работала под управлением Red Hat Enterprise Linux 9.3 и использовала CUDA 12.4. В бенчмарке STREAM исследователям удалось получить следующие показатели ПСП: 486 Гбайт/с для CPU и 3,4 Тбайт/с для GPU, что близко к заявленным характеристиками. Однако результат скорость NVLink-C2C составила всего 375 Гбайт/с в направлении host-to-device и лишь 297 Гбайт/с в обратном направлении. Совокупно выходит 672 Гбайт/с, что далеко от заявленных 900 Гбайт/с (75 % от теоретического максимума).

Источник: NVIDIA Grace Hopper в силу своей конструкции предлагает два вида таблицы для страниц памяти: общесистемную (по умолчанию страницы размером 4 Кбайт или 64 Кбайт), которая охватывает CPU и GPU, и эксклюзивную для GPU-части (2 Мбайт). При этом скорость инициализации зависит от того, откуда приходит запрос. Если инициализация памяти происходит на стороне CPU, то данные по умолчанию помещаются в LPDDR5x, к которой у GPU-части есть прямой доступ посредством NVLink C2C (без миграции), а таблица памяти видна и GPU, и CPU. Если же памятью управляет не ОС, а CUDA, то инициализацию можно сразу организовать на стороне GPU, что обычно гораздо быстрее, а данные поместить в HBM. При этом предоставляется единое виртуальное адресное пространство, но таблиц памяти две, для CPU и GPU, а сам механизм обмена данными между ними подразумевает миграцию страниц. Впрочем, несмотря на наличие NVLink C2C, идеальной остаётся ситуация, когда GPU-нагрузке хватает HBM, а CPU-нагрузкам достаточно LPDDR5x. Также исследователи затронули вопрос производительности при использовании страниц памяти разного размера. 4-Кбайт страницы обычно используются процессорной частью с LPDDR5X, а также в тех случаях, когда GPU нужно получить данные от CPU через NVLink-C2C. Но как правило в HPC-нагрузках оптимальнее использовать 64-Кбайт страницы, на управление которыми расходуется меньше ресурсов. Когда же доступ в память хаотичен и непостоянен, страницы размером 4 Кбайт позволяют более тонко управлять ресурсами. В некоторых случаях возможно двукратное преимущество в производительности за счёт отсутствия перемещения неиспользуемых данных в страницах объёмом 64 Кбайт. В опубликованной работе отмечается, что для более глубокого понимания механизмов работы унифицированной памяти у гетерогенных решений, подобных Grace Hopper, потребуются дальнейшие исследования.

29.03.2024 [23:10], Алексей Степин

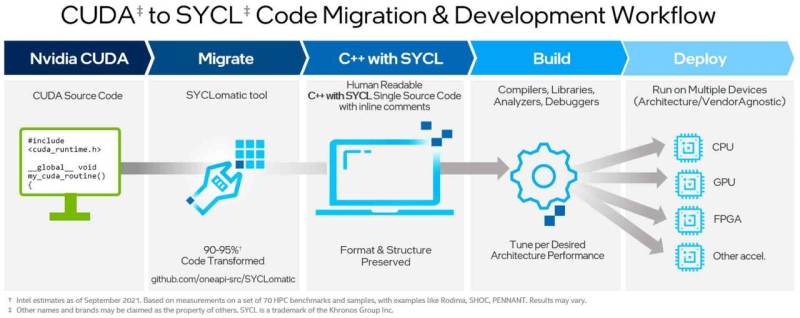

UXL Foundation делает ставку на OneAPI в борьбе с монополией NVIDIA CUDAНесмотря на частые анонсы новых решений, ситуация на рынке ускорителей всё ещё складывается в пользу NVIDIA, которая существенно раньше своих соперников поняла всю важность этого рынка и делает всё возможное для продвижения собственной программной платформы CUDA. CUDA позволяет разрабатывать приложения, работающие только на аппаратном обеспечении NVIDIA. С учётом взрывной популярности ИИ такая ситуация позволяет компании держать высокие цены, да и сама платформа хорошо отшлифована временем. Но вкупе с дефицитом ускорителей NVIDIA всё это негативно влияет на развитие индустрии ИИ в целом, что закономерно вызывает недовольство со стороны разработчиков. С целью положить конец такому порядку ряд крупных компаний-разработчиков и полупроводниковых гигантов, включая Intel, Qualcomm, Samsung, Arm и Google сформировали альянс, названный The Unified Acceleration Foundation (UXL). Целью этого союза является создание универсального открытого ПО, которое позволит разработчикам ИИ-решений отказаться от CUDA и использовать ускорители других производителей. Сама группа UXL была сформирована ещё в сентябре прошлого года ведущими производителями микрочипов, но на днях она объявила о расширении, а также уточнила, как именно намерена бороться с CUDA. В основу нового, открытого мультиплатформенного стандарта ляжет Intel OneAPI, уходящий корнями в SYCL и OpenCL. В наследство достанутся и различные наработки Intel, включая инструмент SYCLomatic, позволяющий конвертировать CUD-код в SYCL-код, способный выполняться практически на любой платформе, в том числе и от NVIDIA. UXL надеется сформировать стандартную модель программирования для ИИ-вычислений. Спецификации должны быть утверждены уже в I полугодии, а к концу 2024 года UXL, согласно планам, достигнет зрелого состояния. Группа намеревается привлечь и других производителей чипов, а также крупных провайдеров облачных услуг, включая Microsoft Azure и Amazon. Примечательно, что AMD к UXL решила не присоединяться.

13.02.2024 [15:16], Владимир Мироненко

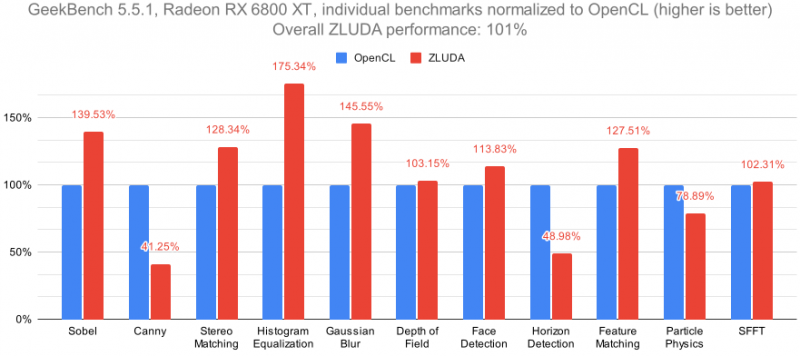

ZLUDA позволяет «в один клик» запускать CUDA-приложения на ускорителях AMDВ течение последних двух лет, как сообщает Phoronix, AMD без особой огласки финансировала проект по реализации бинарной совместимости ускорителей AMD и приложений NVIDIA CUDA. ПО работает поверх стека ROCm, используя готовые библиотеки без необходимости адаптации исходного кода. Возглавляет проект Анджей Яник (Andrzej Janik). Созданное им решение ZLUDA с открытым исходным кодом изначально предлагало реализацию CUDA на базе Intel oneAPI Level Zero, позволяя запускать CUDA-приложения на ускорителях Intel без каких-либо адаптаций и с относительно небольшой потерей производительности. Intel рассматривала возможность поддержки разработки ZLUDA, однако от этой идеи отказалась и не предоставила финансирование проекту. В итоге Яник заключил в 2022 году контракт с AMD, в рамках которого должен был адаптировать ZLUDA для использования с ускорителями AMD с HIP/ROCm. И ему это удалось, однако в этом году AMD решила прекратить финансирование проекта и не выпускать ZLUDA в качестве своего программного продукта. Согласно соглашению, Яник имеет право открыть исходный код продукта в случае, если срок действия контракта истечёт. Программист воспользовался этим правом, предоставив ресурсу Phoronix доступ к новой реализации ZLUDA. После нескольких дней тестирования специалисты Phoronix сообщили, что новый вариант действительно работает поверх ROCm, позволяя запускать практически любые CUDA-приложения без каких-либо дополнительных манипуляций. Хотя о 100 % совместимости речи пока не идёт, тем не менее, даже проприетарные инструменты рендеринга теперь работают с Radeon. Как сообщается, данное решение имеет двойную лицензию: Apache 2.0 и MIT. Коды проекта размещены в репозитории на GitHub. ZLUDA доступна для Windows и Linux. Примечательно, что поддержку ускорителей Intel автор из проекта удалил.

30.12.2023 [21:30], Сергей Карасёв

Китайские госхакеры снова атаковали шлюзы безопасности Barracuda ESGКомпания Barracuda Networks устранила очередную уязвимость в своих шлюзах безопасности Email Security Gateway (ESG). Как сообщает ресурс SiliconANGLE, эта брешь (CVE-2023-7102) эксплуатировалась злоумышленниками для получения несанкционированного доступа к устройствам и внедрения вредоносного ПО. Выявленная уязвимость затрагивает стороннюю библиотеку Spreadsheet::ParseExcel. Дыра позволяет киберпреступнику выполнить произвольный программный код в атакуемой системе. Для этого необходимо отправить жертве электронное письмо, содержащее сформированную особым образом таблицу в формате Excel (в виде вложения). Выяснилось, что хакеры через уязвимость CVE-2023-7102 внедряли на устройства Barracuda ESG версии зловредов Seaspy и Saltware. Barracuda выпустила патч для дыры 21 декабря 2023 года: это обновление распространяется автоматически — какие-либо действия со стороны пользователей для загрузки и установки апдейта не требуются.

Источник изображения: pixabay.com Расследование, проведённое фирмой Barracuda совместно со специалистами по кибербезопасности из компании Mandiant (принадлежит Google Cloud), показало, что за новыми атаками стоят китайские хакеры из группировки UNC4841. Эти же киберпреступники ранее организовали «смертельный» взлом шлюзов Barracuda ESG. Оказалось, что устранить дыру, использованную злоумышленниками, невозможно, а поэтому Barracuda порекомендовала клиентам выкинуть затронутые устройства. Целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. Группировка сосредоточена прежде всего на шпионаже. Предыдущими мишенями хакеров становились компании и организации в военном, оборонном, аэрокосмическом, IT- и телекоммуникационном секторах.

19.10.2023 [15:03], Руслан Авдеев

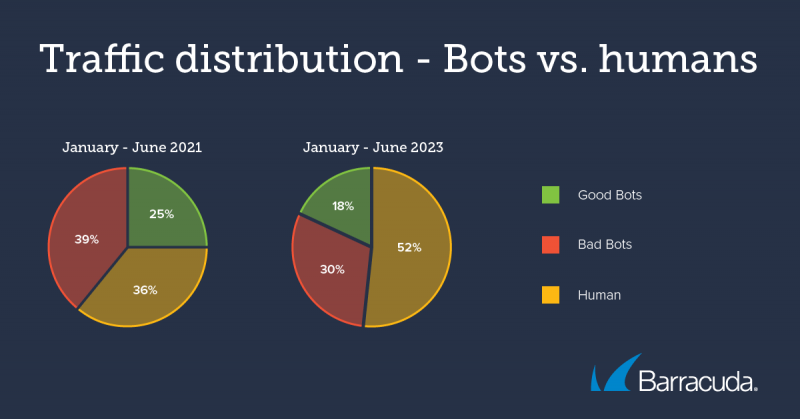

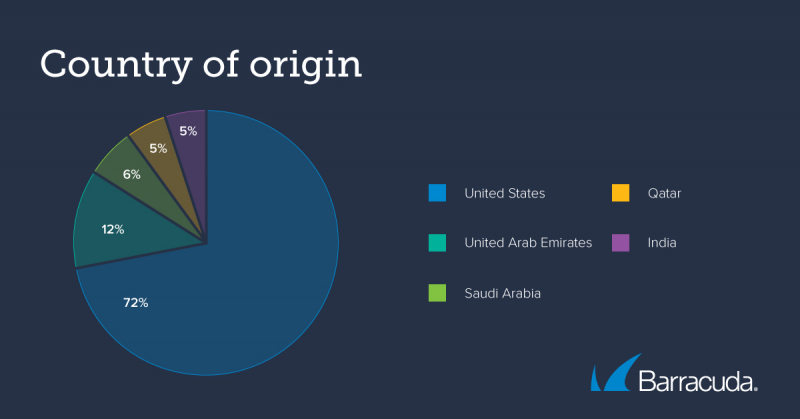

Половина мирового интернет-трафика приходится на ботов, большинство из которых вредоносныеНовый доклад, опубликованный специалистами по кибербезопасности из Barracuda Networks, показал, что половина интернет-трафика, генерируемого сегодня в мире, приходится на ботов, причём «плохие» боты ответственны почти за 30 % всего трафика. В докладе уделяется особое внимание картине трансформации трафика. Если изначально боты применялись преимущественно поисковыми движками, то теперь они выполняют огромное количество функций, некоторые из которых являются откровенно вредоносными. В Barracuda считают, что ботов можно условно поделить на «хорошие» и «плохие». Если первые работают на поисковые системы, уважают заданные правила сайтов и являются неотъемлемой частью правильно функционирующего интернета, то «плохие» боты изначально созданы с неблаговидными целями, от парсинга до выполнения DDoS-атак. На вредоносные программы приходится ⅗ общего трафика всех ботов. Как ни странно, информация служит поводом для осторожного оптимизма, поскольку в 2021 году на долю «плохих» ботов и вовсе приходились 39 % всего интернет-трафика, тогда как сейчас их доля упала до 30 %. По имеющимся данным, 72 % вредоносного трафика исходит из Северной Америки (преимущественно США), что объясняется доминированием облаков вроде AWS и Microsoft Azure. Именно оттуда зачастую и осуществляются атаки, поскольку 67 % трафика «плохих» ботов связано с IP ЦОД. В своей «вредности» AWS и Azure примерно одинаковы, поскольку зарегистрироваться там можно быстро и без затрат. Хотя использовать эти облака просто, выявлять и блокировать активность ботов тоже не составляет никакого труда. Второе место в антирейтинге стран занимают ОАЭ с 12 %, третье — Саудовская Аравия с 6 %, далее идут Катар и Индия с долей по 5 %. Наконец, ещё треть трафика «плохих» ботов связана с домашними IP-адресами.

30.08.2023 [14:46], Сергей Карасёв

За «смертельным» взломом шлюзов безопасности Barracuda ESG стоит китайская кибергруппировкаКомпании Mandiant (принадлежит Google Cloud) и Barracuda Networks, по сообщению ресурса ComputerWeekly, подтвердили, что взлом шлюзов Barracuda Email Security Gateway (ESG) осуществили китайские хакеры, действующие в интересах правительственных структур КНР. В июне Barracuda Networks проинформировала клиентов о том, что устранить дыру невозможно, а поэтому затронутые шлюзы необходимо попросту выкинуть. В мае нынешнего года Barracuda Networks сообщила о том, что злоумышленники использовали уязвимость «нулевого дня» для взлома устройств ESG. Брешь CVE-2023-2868 позволяет удалённо выполнять произвольный код. В число жертв вошли Samsung, Delta Airlines, Mitsubishi и Kraft Heinz. Позднее компания установила связь атаковавшей шлюзы хакерской группы с Китаем. Этой киберкоманде присвоено название UNC4841. Говорится, что целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. По данным ФБР, к Сети всё еще подключены уязвимые шлюзы ряда организаций, но повторные атаки не наблюдаются.

Источник изображения: pixabay.com Mandiant сообщает, что группировка UNC4841 пытается сохранить доступ к наиболее важным скомпрометированным средам с помощью нескольких вредоносных программ — Skipjack, Depthcharge, Foxtrot и Foxglove. Первые три являются бэкдорами, тогда как Foxglove выступает в качестве средства запуска Foxtrot. По оценкам, немногим более 15 % жертв являются правительственными структурами, а чуть более 10 % — местными органами власти. Атака также затронула IT-компании и организации, работающие в таких сферах, как телекоммуникации, производство, образование, аэрокосмическая и оборонная отрасли. Mandiant заявляет, что UNC4841 проводит шпионские операции именно в пользу китайского государства.

19.06.2023 [13:18], Владимир Мироненко

Mandiant нашла связь между взломом шлюзов безопасности Barracuda ESG и китайскими госхакерамиСпециалисты по кибербезопасности из принадлежащей Google Cloud компании Mandiant, привлечённой Barracuda для расследования обстоятельств взлома устройств Barracuda Email Security Gateway (ESG), установили связь атаковавшей шлюзы хакерской группы с Китаем. Этой группе компания присвоила название UNC4841. Barracuda настоятельно рекомендует избавиться от взломанных ESG, обещая бесплатно предоставить замену. По словам Чарльза Кармакала (Charles Carmakal), технического директора Mandiant Consulting, кампания по кибершпионажу была самой масштабной со времён хакерских атак с использованием бага в Microsoft Exchange Server в начале 2021 года. «В случае с Barracuda злоумышленники взломали средства защиты электронной почты сотен организаций. У части жертв они украли электронные письма известных сотрудников, занимающихся вопросами, представляющими интерес для китайского правительства», — добавил он. По данным Mandiant, UNC4841 поддерживается государством и выполняет разведывательные задачи для китайского правительства. Также были обнаружены точки пересечения UNC4841 с инфраструктурой, приписываемой другим китайским субъектам шпионажа, что указывает на то, что Пекин использует объединенный подход к своим операциям по взлому. «Mandiant с высокой уверенностью полагает, что UNC4841 вела шпионскую деятельность в поддержку Китайской Народной Республики», — сообщили исследователи в отчёте.

Источник изображения: Barracuda Networks Mandiant отметила, что хакеры изменили свое вредоносное ПО вскоре после выпуска патча в мае. Кроме того, они задействовали дополнительные механизмы, чтобы сохранить доступ к сетям жертв. После взлома сетей хакеры нацеливались на конкретные данные, «представляющие интерес для эксфильтрации», а также попытались использовать скомпрометированные компоненты для заражения других систем. В ходе семимесячной кампании UNC4841 использовала три вредоносные программы — Saltwater, Seaspy и Seaside, замаскированные под модули или сервисы Barracuda ESG. После своего раскрытия UNC4841 занялась модификацией некоторых компонентов Saltwater и Seaspy, чтобы предотвратить эффективное исправление уязвимостей. Компания также запустила новый руткит в виде модуля ядра Linux, получившего название Sandbar, которым троянизировал некоторые официальные модули Barracuda. «UNC4841 продемонстрировала высокую чувствительность к оборонительным усилиям и активно модифицирует TTP для поддержания их функционирования. Mandiant настоятельно рекомендует пострадавшим клиентам Barracuda продолжать поиск этого субъекта и исследовать затронутые сети», — сообщили исследователи.

11.06.2023 [15:27], Владимир Мироненко

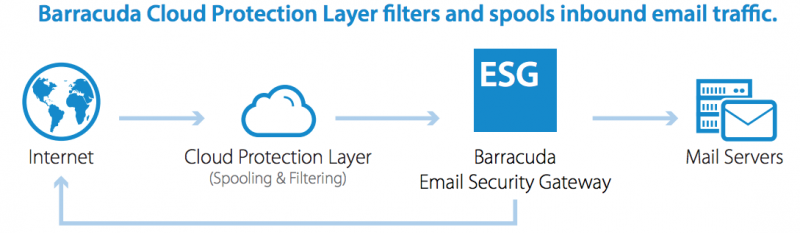

Barracuda порекомендовала клиентам выкинуть заражённые почтовые шлюзы ESG — патчи уже не смогут им помочьПоставщик ИБ-решений Barracuda Networks заявил, что клиентам необходимо немедленно заменить затронутые эксплойтом шлюзы Email Security Gateway (ESG), даже если те установили все доступные патчи. При этом компания пообещала оказывать клиентам, в числе которых Samsung, Delta Airlines, Mitsubishi и Kraft Heinz, необходимую помощь в замене ESG. Шлюзы ESG предназначены для защиты входящего и исходящего трафика электронной почты. Они доступны как в виде физических серверов, так и в виде программных комплексов, в том числе в AWS и Microsoft Azure. Уязвимость в ESG была обнаружена в мае этого года. 18 мая компания заявила о том, что обратилась за помощью к Mandiant, специализирующейся на сложных кибератаках, после того как был обнаружен аномальный трафик, направлявшийся с устройств ESG. 19 мая в устройствах была выявлена критическая уязвимость нулевого дня CVE-2023-2868, позволявшая хакерам удалённо выполнять произвольный код на шлюзах ESG. Уязвимость затрагивает версии ПО ESG с 5.1.3.001 по 9.2.0.006, позволяя злоумышленнику добиться удалённого выполнения кода (RCE) с повышенными привилегиями. Расследование Mandiant и Barracuda показало, что уязвимость активно используется хакерами с октября 2022 года. Было установлено, что уязвимость использовалась для получения несанкционированного доступа к множеству шлюзов ESG, на которых сначала размещались бэкдоры Saltwater и Seaspy, а затем модуль Seaside, отслеживающий входящий трафик и устанавливающий оболочку для выполнения команд на удалённом сервере. Всё вместе это даёт возможность хакеру сохранять доступ к серверу или шлюзу даже после устранения уязвимости основного ПО с помощью патча. 20–21 мая компания выпустила патчи против уязвимости, однако это не дало результата, поскольку злоумышленники оставили вредоносное ПО на затронутых системах, которое продолжало действовать. «Если вы не заменили своё устройство после получения уведомления в пользовательском интерфейсе, обратитесь в службу поддержки сейчас, — сообщила компания клиентам. — Рекомендация Barracuda по исправлению в настоящее время заключается в полной замене затронутых ESG». По словам Rapid7, решение о полной замене «подразумевает, что вредоносное ПО, установленное злоумышленниками, каким-то образом достигает устойчивости на достаточно низком уровне, так что даже очистка устройства не уничтожит доступ к нему злоумышленника». К Сети может быть подключено до 11 тыс. устройств ESG — Rapid7 выявила значительные объёмы вредоносной активности в те же сроки, о которых сообщила Barracuda. В дополнение к прекращению использования и замене уязвимых устройств ESG компания Barracuda рекомендовала клиентам немедленно обновить учётные данные любых устройств или служб, подключавшихся к ESG. Также было предложено провести проверку сетевых журналов, которая может помочь выявить любое потенциальное вторжение. |

|