Материалы по тегу: безопасность

|

05.07.2023 [15:38], Сергей Карасёв

Под гнётом DDoS: Россия вошла в десятку самых атакуемых стран мираКомпания StormWall обнародовала результаты исследования, в ходе которого изучалась ситуация с кибербезопасностью в России и мире во II квартале 2023 года. Сообщается, что злоумышленники продолжали использовать комплексные DDoS-атаки, чтобы нанести максимальный вред компаниям. При этом Россия вошла в десятку самых атакуемых стран. По оценкам, число DDoS-нападений на российские компании во II квартале 2023-го выросло на 28 % по сравнению с тем же периодом прошлого года. Чаще всего киберпреступники атаковали государственный сектор (37 % от общего числа нападений), финансовую отрасль (23 %) и телекоммуникационную сферу (18 %). Кроме того, зафиксировано значительное количество атак на энергетический сектор (7 %), нефтяную сферу (5 %), транспортную отрасль (4 %), производственную сферу (3 %) и культурные учреждения (2 %). На все прочие сегменты пришлось только около 1 % атак.

Источник изображения: pixabay.com Исследование показало, что количество атак на правительственные организации в годовом исчислении подскочило на 118 % во II четверти 2023-го. Рост атак на энергетический сектор составил 74 %, на нефтяную отрасль — 53 %. В области культуры зафиксировано увеличение на 42 %, тогда как число нападений на транспортную сферу поднялось на 26 %. В целом, на Россию пришлось 5,3 % всех DDoS-атак, зарегистрированных в мире во II квартале 2023 года. По этому показателю РФ оказалась на восьмом месте. В тройку самых атакуемых стран вошли США (16,2 %), Индия (12,8 %) и Китай (10,4 %). Отмечается, что для создания ботнетов хакеры активно используют IoT-устройства и виртуальные частные серверы (VPS). Пиковым месяцем по числу атак стал май, в течение которого произошло 42 % всех атак в России.

03.07.2023 [16:17], Андрей Крупин

Компания «Флант» получила лицензии ФСТЭК РоссииКомпания «Флант», занимающаяся созданием и обслуживанием IT-инфраструктуры для критичных бизнес-приложений, сообщила о получении лицензий Федеральной службы по техническому и экспортному контролю на деятельность по защите конфиденциальной информации, а также по разработке и производству средств защиты информации. Выданные ФСТЭК России лицензии подтверждают соответствие компании предъявляемым ведомством требованиям в области IT-безопасности. Согласно полученным документам, специалисты «Фланта» вправе оказывать услуги по внедрению собственных разработок на объектах критической IT-инфраструктуры и там, где заказчикам необходимо сертифицированное на соответствие требованиям безопасности информации ПО. Лицензии выданы 26 июня 2023 года и являются бессрочными.

Источник изображения: «Флант» «Лицензирование компаний является требованием рынка, и мы обязаны прислушиваться к заказчикам. Это позволит нам выпускать сертифицированные ФСТЭК России программные продукты. Мы уже приводим в соответствие требованиям по безопасности информации к средствам контейнеризации свою Kubernetes-платформу Deckhouse. В настоящее время готовится финальная сборка продукта, который планируется передать на сертификацию в испытательную лабораторию. По нашим планам, сертификат соответствия на Kubernetes-платформу Deckhouse мы получим в первом квартале 2024 года», — прокомментировал получение лицензий регулятора Александр Баталов, генеральный директор «Фланта». «Флант» ведёт деятельность на российском IT-рынке с 2008 года. В 2019 году компания стала первым в РФ сертифицированным поставщиком услуг Kubernetes (статус Kubernetes Certified Service Provider). Также «Флант» разрабатывает cloud native-инструменты для автоматизации DevOps-процессов. Штат компании насчитывает около 200 сотрудников, в числе которых — квалифицированные DevOps-команды, исследователи, разработчики и инженеры.

02.07.2023 [16:01], Руслан Авдеев

Безопасность открытых проектов на базе LLM оказалась невысокойНовые ИИ-проекты с открытым исходным кодом на базе больших языковых моделей набирают огромную популярность за считаные месяцы. Но, как сообщает Dark Reading, уровень их безопасности оставляет желать лучшего. Тем более что из тысяч действующих версий наиболее популярны одни из самых молодых вариантов. Как выяснила компания Rezilion, занимающаяся проектами в сфере кибербезопасности, использующие решения на основе LLM компании неизбежно ставят свой бизнес под угрозу. Так, проанализировав 50 самых популярных проектов на базе LLM на GitHub, компания пришла к интересным выводам. Для оценки использовался инструмент Scorecard от Open Source Security Foundation, который учитывает различные характеристики проектов, от числа уязвимостей до того, как осуществляется поддержка, а также другие факторы. Известно, что с момента публичного дебюта ChatGPT, на GitHub появились более 30 тыс. проектов, использующих GPT-3.5, причём они активно интегрируются в самые разные программные решения. Исследователи составили «карту» популярных проектов, где по оси y отмечался уровень их популярности, а по оси x — уровень безопасности на основе рейтинга OpenSSF Scorecard. В итоге ни один из оценивавшихся проектов не набрал больше 6,1 балла из 10 возможных. Другими словами, все самые популярные решения на основе LLM связаны с высоким уровнем риска, а средний балл и вовсе составил 4,6. Примечательно, что самый популярный проект Auto-GPT, набравший на GitHub почти 140 тыс. звёзд в местном рейтинге, появился в репозитории меньше трёх месяцев назад и получил рейтинг Scorecard 3,7 — решение является чрезвычайно рискованным. Как заявляют в Rezilion, для новых проектов характерен экспоненциальный рост популярности, но разработчикам и службам информационной безопасности стоит осознавать риски, связанные с применением подобных решений. По данным экспертов организации, когда речь идёт о новом проекте, невозможно достоверно прогнозировать, будет ли он эволюционировать и поддерживаться. Быстро достигнув пика популярности, многие проекты сохраняют невысокий уровень безопасности — когда исследователи оценили соотношение возраста проектов и их уровня в Scorecard, выяснилось, что чаще всего встречались популярные разработки возрастом два месяца и рейтингом 4,5–5 баллов из 10.

30.06.2023 [17:55], Андрей Крупин

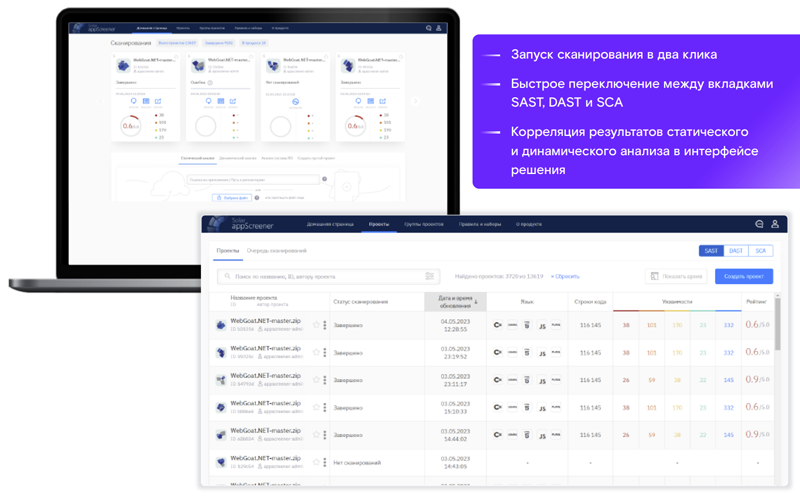

Сканер программного кода Solar appScreener дополнился модулем анализа состава ПОКомпания «Ростелеком-Solar», занимающаяся разработкой продуктов и сервисов для целевого мониторинга и оперативного управления информационной безопасностью, выпустила новую версию сканера программного кода Solar appScreener. Обновлённый программный комплекс получил модуль анализа состава ПО (Software composition analysis, SCA), дополнивший инструменты статического (Static application security testing, SAST) и динамического (Dynamic application security testing, DAST) анализа кода. Новый модуль SCA позволяет ускорить выявление и устранение уязвимостей. Система самостоятельно обнаруживает все сторонние компоненты, используя крупнейшие базы уязвимостей, а также собственный реестр данных, который регулярно обновляется экспертами компании. Для минимизации количества ложных срабатываний используется собственная технология Fuzzy Logic Engine.

Интерфейс Solar appScreener Обновлённый Solar appScreener дополнительно получил поддержку классификации уязвимостей OWASP MASVS и стандарта PCI DSS (Payment Card Industry Data Security Standard) версии 4.0. Разработчиками продукта была изменена логика работы с пользователями по протоколу LDAP, значительно расширена база правил поиска уязвимостей для Java и C#, а также добавлены новые паттерны поиска уязвимостей для целого ряда языков программирования. Кроме того, был внесён ряд изменений для повышения удобства работы пользователя с системой, например, при первом входе в систему теперь появляются интерактивные подсказки. Появление возможности управлять очередью сканирований позволяет при запуске анализа назначать приоритет сканирования и отслеживать очередь на новой странице в разделе «Проекты». Также разработчики упростили работу ИБ-служб в организациях, которые внедряют решение в процессы безопасной разработки, добавив возможность автоматически создавать задачи в Jira по результатам сканирования.

29.06.2023 [16:18], Андрей Крупин

Квантовая криптографическая система ViPNet QTS Lite прошла сертификацию ФСБ РоссииКомпания «Информационные технологии и коммуникационные системы» («ИнфоТеКС»), занимающаяся разработкой VPN-решений и средств криптографической защиты информации, сообщила о получении положительного заключения Федеральной службы безопасности Российской Федерации на программно-аппаратный комплекс ViPNet Quantum Trusted System Lite (ViPNet QTS Lite). ViPNet QTS Lite представляет собой квантовую криптографическую систему выработки и распределения ключей (ККС ВРК), которая обеспечивает квантовозащищёнными ключами средства криптографической защиты информации в автоматическом режиме. Особенностью продукта является полная секретность вырабатываемых ключей шифрования. Возможность их компрометации потенциальным злоумышленником исключается, так как любая попытка измерить передаваемые квантовые состояния приводит к их искажению, что не может остаться незамеченным.

Источник изображения: rawpixel.com / freepik.com Выданные ФСБ России сертификаты подтверждают соответствие входящих в состав ViPNet QTS Lite компонентов — распределительного узла квантовой сети ViPNet РУКС «Лайт» и клиентского узла квантовой сети ViPNet КУКС «Лайт» — требованиям к средствам криптографической защиты информации, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, класса КС3, временным требованиям к ККС ВРК для средств криптографической защиты информации, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, класса КС. Сертифицированный программно-аппаратный комплекс ViPNet Quantum Trusted System Lite может применяться для защиты чувствительной информации в IT-инфраструктуре коммерческих и финансовых организаций или государственных систем.

26.06.2023 [20:56], Татьяна Золотова

С ТСПУ виноватый: Минцифры хочет переложить обязанность блокировать запрещенные ресурсы с Роскомнадзора на операторов связиМинцифры намерено возложить ответственность на операторов за незаблокированные сайты, распространение которых в России запрещено. Об этом сообщает Forbes со ссылкой на отзывы участников отрасли на проект приказа Минцифры. Министерство предлагает ввести новый индикатор — незаблокированные запрещенные ресурсы в трафике операторов, на чьих сетях установлены технические средства противодействия угрозам (ТСПУ). Сейчас по закону о «суверенном интернете», вступившем в силу 1 ноября 2019 года, если оператор разместил на сетях ТСПУ от Роскомнадзора (РКН), то может самостоятельно не блокировать запрещенные ресурсы из соответствующего реестра. РКН устанавливает и обслуживает ТСПУ — у операторов нет контроля над работой этих «черных ящиков». В отзывах на проект приказа Минцифры комиссия по связи Российского союза промышленников и предпринимателей (РСПП), «Медиа-коммуникационный союз» (МКС), «Вымпелком» и «Tele2» напоминают, что, согласно закону «О связи», оператор не обязан ограничивать доступ к информации в интернете при наличии ТСПУ.

Источник изображения: Firmbee/pixabay.com В Минцифры отметили, что новый индикатор поможет РКН проверять операторов, в отношении которых есть риск нарушения требования по пропуску трафика через ТСПУ. По мнению собеседников Forbes, РКН подозревает, что не все операторы пропускают трафик через ТСПУ. Либо Минцифры хочет заставить операторов дублировать блокировки РКН, так как ТСПУ может неэффективно работать.

21.06.2023 [18:53], Руслан Авдеев

Из дата-центра SAP снова украли SSD с данными, в пятый раз за два годаСлужба безопасности SAP начала расследование, связанное с появлением на eBay одного из накопителей, пропавших в одном из ЦОД компании. Как сообщает издание The Register, инцидент произошёл ещё в ноябре прошлого года в немецком городе Вальдорф земли Баден-Вюртмеберг. Известно, что из дата-центра компании пропали сразу четыре SSD. Это уже пятый инцидент с исчезновением накопителей из европейских ЦОД SAP за последние два года, передаёт издание. В результате расследования выяснилось, что охрана была организована очень плохо, поскольку никто не проверял людей, покидавших считавшийся защищённым ЦОД. В результате диски переместили в «небезопасное» здание в комплексе строений штаб-квартиры, откуда они и были украдены без особых проблем. В компании отметили, что на дисках не хранилось какой-либо личной информации, но, как оказалось, эти данные не вполне соответствовали действительности. В своё время в SAP утверждали, что подходят к безопасности данных очень серьёзно, и, хотя служебная информация не подлежит разглашению, представители разработчика ПО заверили, что свидетельства утраты данных клиентов или сотрудников отсутствуют. Однако один из четырёх SSD, оказавшийся на eBay, приобрёл сотрудник самой SAP, после чего выяснилось, что накопитель содержал персональные записи о сотне сотрудников компании. Местонахождение трёх оставшихся дисков неизвестно до сих пор. Хотя свою роль сыграла человеческая ошибка и несоблюдение протоколов безопасности, основной причиной утери всё-таки назвали кражу. Инцидент не может не вызывать беспокойства как у самих разработчиков, так и у их клиентов, поскольку в последние годы SAP активно продвигает собственные облачные решения и продажу ПО по модели услуг, предоставляемых как на базе собственных ЦОД, так и дата-центров партнёров. Инцидент в IT-индустрии не первый и, вероятнее всего, не последний. В 2019 году финская компания Blancco, занимающаяся безопасной очисткой накопителей, обнаружила, что из 159 случайным образом выбранных на eBay накопителях из США и Европы 42 % несли данные, оставшиеся от прежних владельцев. Доступ к ним могли получить даже люди, имеющие базовую компьютерную грамотность. Более того, в 15 % случаев накопители хранили и персональные сведения. Впрочем, даже неправильный вывод из экплуатации может привести к проблемам. Так, банк Morgan Stanley, сэкономив $100 тыс. на утилизации HDD, в итоге потерял $120 млн. Но это касается и другого оборудования. Недавний анализ, проведённый ESET, показал, что выставляемые на продажу сетевые устройства зачастую содержат массу информации, позволяющей как минимум скомпрометировать сети крупных компаний.

21.06.2023 [16:39], Татьяна Золотова

«Лаборатория Касперского» и Systeme Electric создадут кибериммунные промышленные устройства на базе KasperskyOS

kasperskyos

software

systeme electric

информационная безопасность

лаборатория касперского

партнерство

сделано в россии

«Лаборатория Касперского» («ЛК») и «Систэм электрик» (Systeme Electric) создадут кибериммунные устройства на основе операционной системы KasperskyOS для промышленных и энергетических предприятий. Systeme Electric является правопреемником Schneider Electric, которая в 2022 году продала бизнес в РФ и Беларуси локальному руководству. «ЛК» оптимизирует KasperskyOS под функции таких устройств, как терминалы релейной защиты и автоматики (РЗА), программируемые логические контроллеры (ПЛК), которые планируются к выпуску. Также партнеры будут разрабатывать прикладные приложения, к примеру, для защиты от внештатных режимов работы, контроля и управления технологическими процессами на электроэнергетических объектах, нефтеперерабатывающих предприятиях и металлургических заводах. На ПМЭФ-2023 партнеры объявили о создании мини-компьютеров на базе KasperskyOS для обеспечения безопасности электросетей на промышленных и энергетических объектах. Помимо этого было объявлено о разработке киберимунного смартфона с этой защищённой ОС, который выйдут в России и за рубежом. Кибериммунитет — это относительно молодая отраслевая дисциплина, базирующаяся на принципе Secure-by-Design, который заключается в проектировании устройства и его ПО с учетом всевозможных киберрисков.

20.06.2023 [23:44], Владимир Мироненко

Oracle запустила суверенное облако специально для Евросоюза

hardware

oracle cloud platform

европа

евросоюз

информационная безопасность

конфиденциальность

облако

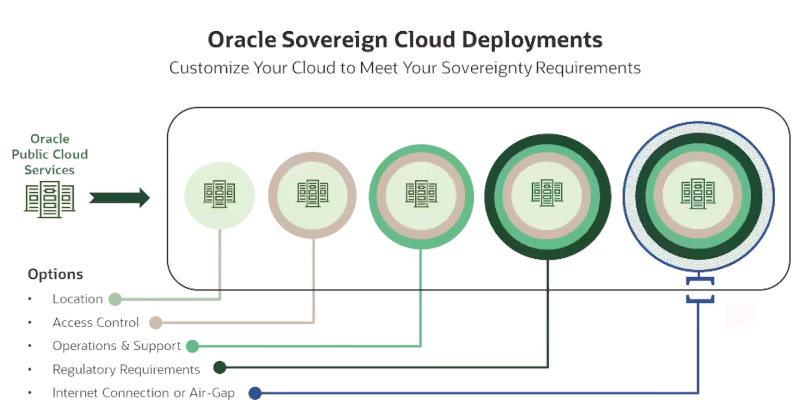

Oracle объявила о запуске облачного сервиса EU Sovereign Cloud, предназначенного для Европейского союза (ЕС). Новый сервис призван обеспечить организациям ЕС больший контроль над выполнением требований к конфиденциальности и суверенности данных. Oracle подчеркнула, что новый сервис расположен в ЕС, поддерживается персоналом из ЕС и управляется принадлежащими Oracle юридическими лицами, зарегистрированными в ЕС. В EU Sovereign Cloud используется облачная архитектура, физически и логически отделённая от коммерческих и государственных облачных регионов Oracle, в том числе в Европе. В настоящее время платформа включает два облачных региона (по три зоны в кажлом) — во Франкфурте (Германия) на базе ЦОД Equinix и в Мадриде (Испания) на базе ЦОД Digital Realty. Компания заявила, что деятельность регионов ведётся в соответствии с правилами и рекомендациями ЕС, которые ограничивают передачу данных за пределы ЕС, например, в соответствии с постановлением Европейского суда и решениями Европейского совета по защите данных.

Источник изображения: Oracle Следует отметить, что Microsoft запустила в 2022 году сервис Cloud for Sovereignty, нацеленный на госсектор в ЕС. Google предлагает подобные услуги через партнёрства с местными игроками, такими как T-Sytems Deutsche Telekom в Германии, Thales во Франции и Proximus в Бельгии и Люксембурге. AWS же называет суверенное облако «маркетинговым термином больше, чем что-либо ещё», подразумевая, что существующие средства контроля уже обеспечивают конфиденциальность и защиту данных в соответствии с законодательством ЕС. Вместе с тем ранее AWS выступила с заявлением о цифровом суверенитете, закрепив свои обязательства в отношении защиты данных клиентов в Европе.

19.06.2023 [16:26], Владимир Мироненко

Менее трети россиян установили национальные сертификаты безопасностиВ прошлом году иностранные удостоверяющие центры стали отказывать в продлении сертификатов безопасности подсанкционным российским компаниям, в связи с чем Минцифры разработало собственные TLS-сертификаты, на которые уже в прошлом году начался переход. По словам представителя Сбербанка, на данный момент российские сертификаты установлены лишь на 25–30 % устройств россиян, передают «Ведомости». Выпуском TLS-сертификатов занимается Национальный удостоверяющий центр (НУЦ). В марте 2022 г. на «Госуслугах» был запущен сервис по их выдаче. И в этом же году на сертификаты НУЦ перешли сервисы и сайты Сбера. Для полноценной работы требуется вручную установить сертификаты, но в качестве временной меры можно воспользоваться отечественными браузерами, например, «Яндекс Браузер» и VK «Атом». По данным Минцифры, такими ежемесячно пользуются более 75 млн человек.

Источник изображения: freestocks/unsplash.com По словам представителя Сбербанка, лишь у 25–30 % устройств, заходящих на сайт банка, установлен такой сертификат. «Это большая проблема, потому что это означает, что в 70 % случаев мы пользуемся сертификатами из неизвестного для нас источника. С этим надо бороться разными способами, прежде всего просветительским путём — просвещением и пропагандой, если хотите», — заявил он, призвав соответствующие ведомства объединить усилия, чтобы повысить процент пользователей с российскими сертификатами безопасности. Сторонние эксперты отмечают, что на сайтах некоторых лидирующих российских банков используются иностранные сертификаты, в случае отзыва которых пользователи устройств без национальных сертификатов потеряют доступ к их услугам. Впрочем, даже достигнутый уровень проникновения российских сертификатов достаточно велик, если учитывать необходимость ручной установки. Также отмечается, что в таких сертификатах нуждаются устройства, используемые для выполнения финансовых операций на крупные суммы или юридически значимых операций. Поэтому национальные сертификаты преимущественно используются в корпоративном секторе. |

|