Материалы по тегу: безопасность

|

19.06.2023 [13:18], Владимир Мироненко

Mandiant нашла связь между взломом шлюзов безопасности Barracuda ESG и китайскими госхакерамиСпециалисты по кибербезопасности из принадлежащей Google Cloud компании Mandiant, привлечённой Barracuda для расследования обстоятельств взлома устройств Barracuda Email Security Gateway (ESG), установили связь атаковавшей шлюзы хакерской группы с Китаем. Этой группе компания присвоила название UNC4841. Barracuda настоятельно рекомендует избавиться от взломанных ESG, обещая бесплатно предоставить замену. По словам Чарльза Кармакала (Charles Carmakal), технического директора Mandiant Consulting, кампания по кибершпионажу была самой масштабной со времён хакерских атак с использованием бага в Microsoft Exchange Server в начале 2021 года. «В случае с Barracuda злоумышленники взломали средства защиты электронной почты сотен организаций. У части жертв они украли электронные письма известных сотрудников, занимающихся вопросами, представляющими интерес для китайского правительства», — добавил он. По данным Mandiant, UNC4841 поддерживается государством и выполняет разведывательные задачи для китайского правительства. Также были обнаружены точки пересечения UNC4841 с инфраструктурой, приписываемой другим китайским субъектам шпионажа, что указывает на то, что Пекин использует объединенный подход к своим операциям по взлому. «Mandiant с высокой уверенностью полагает, что UNC4841 вела шпионскую деятельность в поддержку Китайской Народной Республики», — сообщили исследователи в отчёте.

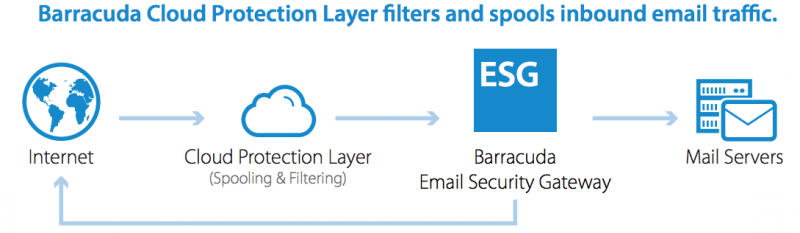

Источник изображения: Barracuda Networks Mandiant отметила, что хакеры изменили свое вредоносное ПО вскоре после выпуска патча в мае. Кроме того, они задействовали дополнительные механизмы, чтобы сохранить доступ к сетям жертв. После взлома сетей хакеры нацеливались на конкретные данные, «представляющие интерес для эксфильтрации», а также попытались использовать скомпрометированные компоненты для заражения других систем. В ходе семимесячной кампании UNC4841 использовала три вредоносные программы — Saltwater, Seaspy и Seaside, замаскированные под модули или сервисы Barracuda ESG. После своего раскрытия UNC4841 занялась модификацией некоторых компонентов Saltwater и Seaspy, чтобы предотвратить эффективное исправление уязвимостей. Компания также запустила новый руткит в виде модуля ядра Linux, получившего название Sandbar, которым троянизировал некоторые официальные модули Barracuda. «UNC4841 продемонстрировала высокую чувствительность к оборонительным усилиям и активно модифицирует TTP для поддержания их функционирования. Mandiant настоятельно рекомендует пострадавшим клиентам Barracuda продолжать поиск этого субъекта и исследовать затронутые сети», — сообщили исследователи.

16.06.2023 [18:14], Андрей Крупин

«СберТех» и ИСП РАН будут сотрудничать в сфере повышения уровня безопасности ПОРазработчик программного обеспечения «СберТех» и Институт системного программирования им. В.П. Иванникова Российской академии наук (ИСП РАН) в рамках Петербургского международного экономического форума подписали соглашение о стратегическом сотрудничестве. Документ предусматривает взаимодействие в сфере повышения уровня безопасности программного обеспечения. В частности, стороны договорились об участии в консорциуме в области исследования безопасности ядра Linux. Кроме того, планируется совместная работа в части создания доверенного системного ПО и технологий безопасной разработки.

Генеральный директор «СберТеха» Максим Тятюшев и директор ИСП РАН, академик РАН Арутюн Аветисян (источник фото: пресс-служба ИСП РАН) «Сотрудничество со «СберТехом» для нас очень ценно — особенно в контексте разработки компанией СУБД Platform V, необходимой для обеспечения технологической независимости нашей страны. Уверен, что вместе мы создадим надёжную экосистему вокруг платформы, а также будем успешно сотрудничать в области создания открытого репозитория доверенного ПО», — заявил директор ИСП РАН Арутюн Аветисян. Ранее, 15 июня, на ПМЭФ было заключено соглашение о сотрудничестве между «Сбером» и РАН. Стороны договорились взаимодействовать в научно-образовательной сфере, а также работать над совместными научно-исследовательскими проектами.

15.06.2023 [11:42], Андрей Крупин

ФСБ России сертифицировала программный комплекс ViPNet OSSLКомпания «Информационные технологии и коммуникационные системы» («ИнфоТеКС»), занимающаяся разработкой VPN-решений и средств криптографической защиты информации, сообщила о получении положительного заключения Федеральной службы безопасности Российской Федерации на программный комплекс ViPNet OSSL версии 5.0. ViPNet OSSL представляет собой ПО на базе библиотеки с открытым исходным кодом OpenSSL, которое позволяет использовать российские криптографические алгоритмы ГОСТ в прикладных системах. Продукт позволяет реализовать подписание документов и проверку электронной подписи, устанавливать защищённые соединения по протоколам TLS 1.2 и 1.3, создавать криптографически защищённые сообщения в формате CMS, работать с различными форматами электронной подписи CAdES и XAdES. За счёт возможности экспорта и импорта ключей формата PKCS в ViPNet OSSL обеспечивается совместимость форматов ключей с другими криптопровайдерами.

Схема работы ViPNet OSSL Выданный ФСБ России сертификат подтверждает соответствие программного комплекса ViPNet OSSL 5.0 требованиям к средствам криптографической защиты информации, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, класса КС1 (для исполнений 1, 4, 7, 8, 9), класса КС2 (для исполнений 2,5), требованиям к средствам электронной подписи, установленным для класса КС1 (для исполнений 1, 4, 7, 8, 9), класса КС2 (для исполнений 2, 5). Сертифицированная версия ViPNet OSSL 5.0 является кроссплатформенной и может быть интегрирована в прикладные системы на операционных системах Windows, Linux, macOS, iOS, Android и «Аврора». Продукт может быть использован на клиентской и серверной стороне, поддерживается совместная работа с веб-серверами nginx, apache, stunnel. Решение поддерживает аппаратные токены «Рутокен» и JaCarta, кроме того, возможно использование встроенного программного токена.

13.06.2023 [16:38], Татьяна Золотова

Роскомнадзор и «Ростелеком» совместно создадут систему защиты Рунета от DDoS-атакПодведомственный Роскомнадзору (РКН) Главный радиочастотный центр (ГРЧЦ) заключил договор на выполнение работ по созданию национальной системы противодействия DDoS-атакам на сумму почти 1,5 млрд руб. с неназванным единственным поставщиком. По информации Forbes им может стать «Ростелеком». Договор заключен 25 мая со сроком исполнения не позднее 12 марта 2024 года. Как указано в закупке, по итогам сотрудничества должны быть созданы национальная система противодействия DDoS-атакам, координационный центр по защите от DDoS-атак, произведена модификация разработанного ПО централизованной системы управления оборудованием ТСПУ. Это оборудование Роскомнадзор размещает в рамках закона о «суверенном интернете» на сетях связи операторов. Как сообщает Forbes, речь идет о доработке существующего ПО для ТСПУ, на которое у ведомства есть неисключительная лицензия без права переработки от неназываемого поставщика. О том, что Роскомнадзор намерен модернизировать оборудование, которое использует для исполнения закона о «суверенном интернете», и на его базе создать такую систему, стало известно в апреле 2022 года. Также создание национальной системы противодействия DDoS-атакам предусматривает «Стратегия развития отрасли связи в России на 2024–2035 гг.».

11.06.2023 [15:27], Владимир Мироненко

Barracuda порекомендовала клиентам выкинуть заражённые почтовые шлюзы ESG — патчи уже не смогут им помочьПоставщик ИБ-решений Barracuda Networks заявил, что клиентам необходимо немедленно заменить затронутые эксплойтом шлюзы Email Security Gateway (ESG), даже если те установили все доступные патчи. При этом компания пообещала оказывать клиентам, в числе которых Samsung, Delta Airlines, Mitsubishi и Kraft Heinz, необходимую помощь в замене ESG. Шлюзы ESG предназначены для защиты входящего и исходящего трафика электронной почты. Они доступны как в виде физических серверов, так и в виде программных комплексов, в том числе в AWS и Microsoft Azure. Уязвимость в ESG была обнаружена в мае этого года. 18 мая компания заявила о том, что обратилась за помощью к Mandiant, специализирующейся на сложных кибератаках, после того как был обнаружен аномальный трафик, направлявшийся с устройств ESG. 19 мая в устройствах была выявлена критическая уязвимость нулевого дня CVE-2023-2868, позволявшая хакерам удалённо выполнять произвольный код на шлюзах ESG. Уязвимость затрагивает версии ПО ESG с 5.1.3.001 по 9.2.0.006, позволяя злоумышленнику добиться удалённого выполнения кода (RCE) с повышенными привилегиями. Расследование Mandiant и Barracuda показало, что уязвимость активно используется хакерами с октября 2022 года. Было установлено, что уязвимость использовалась для получения несанкционированного доступа к множеству шлюзов ESG, на которых сначала размещались бэкдоры Saltwater и Seaspy, а затем модуль Seaside, отслеживающий входящий трафик и устанавливающий оболочку для выполнения команд на удалённом сервере. Всё вместе это даёт возможность хакеру сохранять доступ к серверу или шлюзу даже после устранения уязвимости основного ПО с помощью патча. 20–21 мая компания выпустила патчи против уязвимости, однако это не дало результата, поскольку злоумышленники оставили вредоносное ПО на затронутых системах, которое продолжало действовать. «Если вы не заменили своё устройство после получения уведомления в пользовательском интерфейсе, обратитесь в службу поддержки сейчас, — сообщила компания клиентам. — Рекомендация Barracuda по исправлению в настоящее время заключается в полной замене затронутых ESG». По словам Rapid7, решение о полной замене «подразумевает, что вредоносное ПО, установленное злоумышленниками, каким-то образом достигает устойчивости на достаточно низком уровне, так что даже очистка устройства не уничтожит доступ к нему злоумышленника». К Сети может быть подключено до 11 тыс. устройств ESG — Rapid7 выявила значительные объёмы вредоносной активности в те же сроки, о которых сообщила Barracuda. В дополнение к прекращению использования и замене уязвимых устройств ESG компания Barracuda рекомендовала клиентам немедленно обновить учётные данные любых устройств или служб, подключавшихся к ESG. Также было предложено провести проверку сетевых журналов, которая может помочь выявить любое потенциальное вторжение.

10.06.2023 [17:42], Андрей Крупин

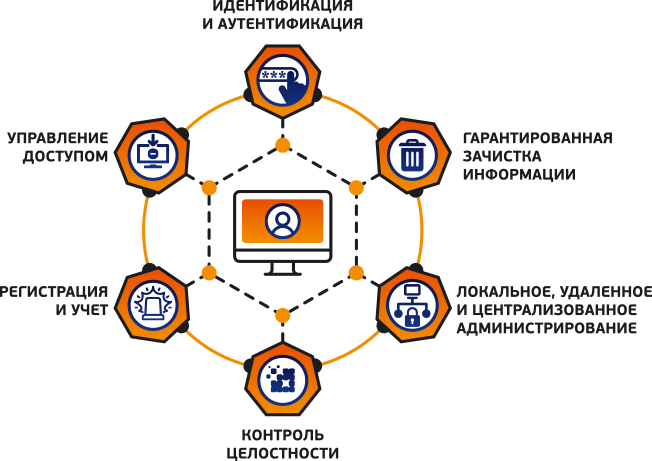

ФСТЭК России сертифицировала обновлённый защитный комплекс Dallas Lock LinuxКомпания «Конфидент» сообщила о сертификации Федеральной службой по техническому и экспортному контролю (ФСТЭК России) обновлённой системы защиты информации Dallas Lock Linux версии 3.25.21. Dallas Lock Linux обеспечивает защиту конфиденциальной информации, в том числе персональных данных, от несанкционированного доступа. Решение предназначено для рабочих станций под управлением Linux — как автономных, так и функционирующих в составе локальной вычислительной сети организации. Продукт поддерживает взаимодействие с аппаратными идентификаторами (токенами), включён в реестр российских программ, упрощает приведение корпоративных и производственных IT-систем в соответствие нормативным требованиям регуляторов в области информационной безопасности.

Функции Dallas Lock Linux В Dallas Lock Linux версии 3.25.21 реализована поддержка ядра Linux 5.10, существенно расширен перечень поддерживаемых Linux-систем и аппаратных идентификаторов, включена возможность управления расписанием работы пользователей, добавлена новая роль администрирования — «Аудитор», который обладает всеми привилегиями в части аудита, обеспечено взаимодействие с контроллерами домена Active Directory, FreeIPA и Samba. Также в продукте задействована возможность сквозной авторизации доменных учётных записей пользователей на внешних ресурсах и реализованы прочие дополнительные функции. Выданный ФСТЭК России сертификат подтверждает соответствие Dallas Lock Linux требованиям ведомства по 5 классу защищённости средств вычислительной техники от несанкционированного доступа, по 4 классу защиты средств контроля съёмных машинных носителей информации и по 4 уровню доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий. Продукт может использоваться для защиты информации в автоматизированных системах до класса защищённости 1Г включительно, в информационных системах 1 уровня защищённости персональных данных, в государственных информационных системах 1 класса защищённости, в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах 1 класса защищённости и в значимых объектах критической информационной инфраструктуры до 1 категории включительно.

08.06.2023 [19:12], Руслан Авдеев

Китай: малые сети Wi-Fi и Bluetooth тоже должны быть «политически чисты»Китайские интернет-регуляторы анонсировали целый пакет проектов правил работы сетей Wi-Fi и Bluetooth. Как сообщает издание The Register, операторы сетей, использующих данные беспроводные технологии, должны будут применять технические решения, исключающие злонамеренную активность. Новые правила и принципы сформулировала Администрация киберпространства Китая (CAC). Ожидается, что правила будут применяться к ad-hoc сетям, действующим «на коротких дистанциях». Предполагается, что это поможет бороться с нарушением существующих в стране законов и продвижением чуждых обществу ценностей. Новые меры практически дублируют правила, применяемые Пекином в отношении телеком-операторов и владельцев онлайн-сервисов: все они обязаны следить за трафиком, способным нанести ущерб национальной безопасности страны.

Источник изображения: Jerry Wang/unsplash.com На операторов будет возложена обязанность «предотвращать и противодействовать» использование их оборудования для распространения дезинформации и сообщать о таких попытках в компетентные органы. Кроме того, пользователи подобных сетей должны будут указывать свои настоящие идентификационные данные. Отправитель и получатель информации должны будут действовать с согласия друг друга, а в случае нарушения закона ответственность будут нести обе стороны. В CAC хотят, чтобы провайдеры таких сетей также оповещали пользователей о правилах безопасного использования сервисов, также они должны обеспечить пользователям возможность сообщить о тех или иных инцидентах в случае необходимости. Более того, операторы должны будут иметь планы устранения угроз в случае возникновения непредвиденных ситуаций. Правда, определение подпадающих под новые правила сетей несколько размыто. При желании к ним можно причислить, как различные автономные чаты на базе mesh-сетей Bluetooth и Wi-Fi, которые используют протестными движениями, так и домашние точки доступа или тетеринг. Так или иначе, Пекин демонстрирует решимость охватить контролем все сети передачи данных.

07.06.2023 [15:19], Сергей Карасёв

ИБ-стартап Rubrik, поддерживаемый Microsoft, может привлечь в ходе IPO до $750 млнАмериканский стартап Rubrik, специализирующийся на разработке решений в сфере кибербезопасности, по сообщению Reuters, намерен осуществить процедуру первичной публичной эмиссии акций (IPO). Ожидается, что это позволит привлечь приблизительно $750 млн. Фирма Rubrik, основанная в 2014 году, предоставляет облачные сервисы для защиты от программ-вымогателей и для резервного копирования данных. Компания обслуживает более 5000 корпоративных клиентов, включая NVIDIA и Home Depot.

Источник изображения: pixabay.com На сегодняшний день стартап Rubrik привлек более $1 млрд финансирования от ряда инвесторов, в число которых входят Microsoft, Bain Capital Ventures и Lightspeed Venture Partners. Рыночная стоимость Rubrik два года назад оценивалась приблизительно в $4 млрд. По данным самой компании, её годовой регулярный доход от подписок на ПО превышает $500 млн. По информации Reuters, в рамках планируемого выхода на биржу фирма Rubrik сотрудничает с Goldman Sachs, Barclays и Citigroup. Процедура IPO может быть осуществлена в 2024 году при условии, что ситуация на рынке стабилизируется и станет более благоприятной. Однако подчёркивается, что подготовка к публичной эмиссии ценных бумаг находится на ранней стадии, а поэтому какие-либо окончательные решения ещё не приняты. Сама Rubrik комментарии по данному вопросу не даёт.

05.06.2023 [19:34], Андрей Крупин

Новая версия ИБ-платформы R-Vision SGRC упрощает приведение систем в соответствие нормативным требованиямКомпания R-Vision объявила о выпуске новой версии программного комплекса Security GRC Platform (SGRC) 5.2, предназначенного для централизованного управления информационной безопасностью (ИБ) в организациях. Обновлённый продукт получил ряд доработок, упрощающих анализ и приведение корпоративных систем в соответствие нормативным требованиям. В частности, в R-Vision SGRC 5.2 был обновлён перечень критериев и значений оценки категории объектов критической информационной инфраструктуры (КИИ). Это даёт возможность пользователям более точно определять значимость объекта КИИ и своевременно уведомлять о категорировании регулирующие органы.

Функциональные возможности R-Vision SGRC В новой версии R-Vision SGRC разработчик также учёл требования приказов Роскомнадзора, которые меняют порядок обработки персональных данных (ПДн). Включённые в платформу инструменты позволяют формировать и вести в актуальном состоянии перечни информационных систем и бизнес-процессов, списки ответственных, а также учитывать другие активы, участвующие в обработке персональных данных. Доступна автоматизация таких операций, как уведомление ответственных об изменении состава ПДн, переоценка ущерба в случаях нарушения законодательства и изменениях в составе технических средств в инфраструктуре организации. Ещё одно важное изменение платформы связано с расширением набора предустановленных методик, поставляемых в R-Vision SGRC. Так, в версии 5.2 компания R-Vision добавила обновлённый методический документ ФСТЭК России по оценке угроз безопасности информации. Благодаря этому стало возможным вносить данные об актуальных тактиках и техниках, а также определять сценарии реализации угроз безопасности для формирования модели угроз по требованиям регулятора.

30.05.2023 [22:35], Андрей Крупин

Вышла новая версия DLP-комплекса «Кибер Протего» — с поддержкой отечественных системКомпания «Киберпротект» сообщила о выпуске новой версии программного комплекса «Кибер Протего» (Cyber Protego) 10.0. Продукт относится к классу решений Data Loss Prevention (DLP) и обеспечивает комплексную защиту от утечек данных с рабочих станций, серверов и виртуальных сред организаций. Обновлённая DLP-платформа «Кибер Протего» дополнилась средствами контроля доступа и событийного протоколирования при использовании USB-устройств и съёмных накопителей для рабочих станций Linux. Для этих целей Cyber Protego можно использовать в операционной системе «Альт Рабочая Станция 10». Также в десятой версии программного комплекса реализована поддержка актуальных версий СУБД Microsoft SQL Server 2022, включая редакцию SQL Server Express, PostgreSQL 13, 14, 15, а также российскую систему управления базами данных Postgres Pro Standard версий 11.5, 12, 13, 14, 15.  В числе прочих изменений фигурирует обновлённый модуль Device Control, расширяющий возможности контроля доступа к Bluetooth-устройствам и улучшающий механизмы ручного добавления отдельных USB-устройств в белый список. В модуле Web Control добавлен контроль почтового протокола POP3, а для модуля User Activity Monitor на стороне сервера управления реализована поддержка СУБД PostgreSQL/Postgres Pro Standard для хранения данных активности пользователей. Модуль Discovery получил новую функцию, позволяющую выполнять аудит прав доступа к файлам, хранимым на рабочих станциях пользователей и в системах хранения данных. В дополнение к перечисленному в «Кибер Протего» 10.0 обеспечена совместимость с современными системами на базе 11-го и более нового поколения процессоров Intel, поддерживающих технологию Control-Flow Enforcement Technology (CET). Разработчик также отмечает улучшение совместимости с Kaspersky Endpoint Security, реализованное на уровне драйверов. Помимо того, внесены другие улучшения и исправления, направленные на повышение общей стабильности работы продукта и удобства пользования. |

|