Материалы по тегу: безопасность

|

28.04.2024 [11:16], Владимир Мироненко

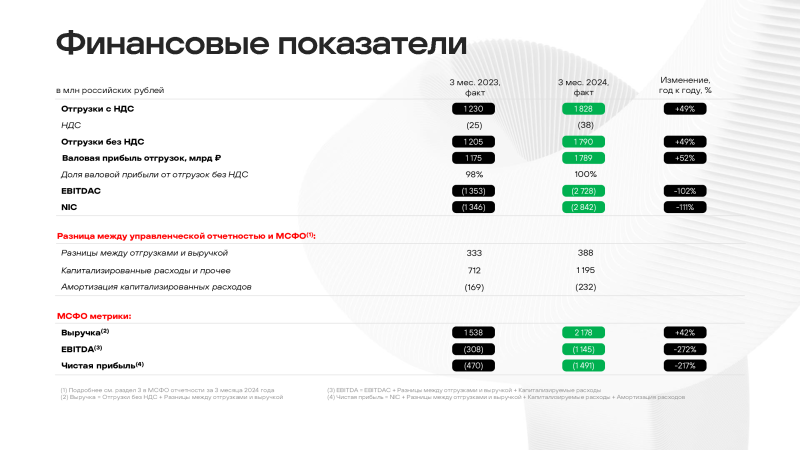

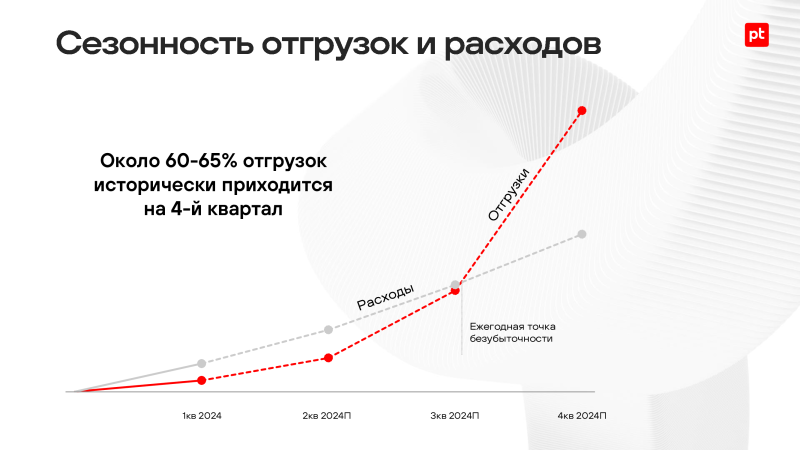

Positive Technologies увеличила в I квартале 2024 года объём отгрузок в 1,5 разаРоссийская компания Positive Technologies, специализирующаяся на разработке решений в сфере информационной безопасности, сообщила неаудированные результаты работы в I квартале 2024 года. Выручка компании за первые три месяца 2024 года составила 2,18 млрд руб., превысив показатель аналогичного периода прошлого года на 42 %. Убытки компании выросли на 217 % с 470 млн руб. в I квартале 2023 года до 1,49 млрд руб. в отчётном периоде, показатель EBITDA снизился на 272 %, с –308 млн руб. до –1,15 млрд руб. При этом объём отгрузок увеличился на 49 % до 1,83 млрд руб., а валовая прибыль отгрузок увеличилась на 52 %, до 1,79 млрд руб. Как отметила компания, «результаты I квартала 2024 года демонстрируют увеличение доходных показателей». Благодаря росту показателей стоимость акций Positive Technologies на Московской бирже увеличилась с начала 2024 года на 46 %. Отрицательные значения в I квартале прибыльности и EBITDA объясняются тем, что для Positive Technologies характерна ярко выраженная сезонность работы: исторически на IV квартал приходится около 60–65% отгрузок. При этом расходы компании распределяются более равномерно по всему году. В рамках стратегии по масштабированию бизнеса, ускорению разработки новых продуктов и выходу в новые технологические и географические сегменты рынка, увеличивает инвестиции в R&D, составившие в отчётном квартале 1,9 млрд руб. по сравнению с 1,0 млрд руб. в прошлом году. Вместе с тем операционные расходы оказалась на 22 % ниже заложенных бюджете. Увеличение инвестиций отразилось на показателе NIC, тоже имеющий в I квартале традиционно отрицательное значение. В отчётном квартале Positive Technologies представила новый сервис PT Knockin для проверки защищённости корпоративной электронной почты. В следующем месяце компания планирует на ежегодном фестивале кибербезопасности Positive Hack Days Fest объявить о запуске коммерческих продаж PT NGFW — межсетевого экрана нового поколения, а также представить коммерческую версию метапродукта MaxPatrol Carbon, предназначенного для подготовки ИТ-инфраструктуры компаний к отражению кибератак.

27.04.2024 [15:43], Андрей Крупин

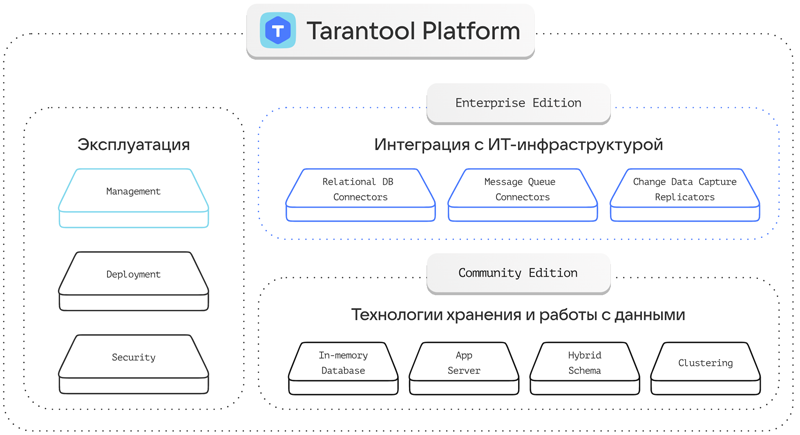

Программный комплекс Tarantool получил сертификат ФСТЭК России по 4-му уровню доверияКомпания VK сообщила о получении сертификата Федеральной службы по техническому и экспортному контролю на программный комплекс Tarantool. Tarantool предназначен для хранения и обработки данных и может использоваться для построения высоконагруженных систем. В составе решения представлены сервер приложений, СУБД с поддержкой In-Memory-технологий, инструменты шифрования данных, а также коннекторы, модули репликации и прочие средства масштабирования для построения отказоустойчивых сервисов. Платформа зарегистрирована в реестре российского ПО и подходит для замещения зарубежных продуктов.

Источник изображения: tarantool.io Выданный ФСТЭК России сертификат подтверждает, что продукты Tarantool соответствуют требованиям по безопасности информации, установленным в документе «Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий» (ФСТЭК России, 2020) — по четвёртому уровню доверия, а также требованиям по безопасности информации к системам управления базами данных по 4 классу защиты. Выданный регулятором документ позволяет использовать Tarantool в информационных системах персональных данных (ИСПДн) при необходимости обеспечения 1 уровня защищённости персональных данных, в государственных информационных системах (ГИС) 1 класса защищённости, в значимых объектах критической информационной инфраструктуры (ЗОКИИ) 1 категории, в автоматизированных системах управления производственными и технологическими процессами (АСУ ТП) 1 класса защищённости, в информационных системах общего пользования 2 класса.

27.04.2024 [12:08], Сергей Карасёв

UserGate развернула облачный центр ИБ-мониторинга и анализа инцидентовКомпания UserGate объявила о запуске собственного центра мониторинга информационной безопасности (ИБ) — облачной системы Security Operations Center (SOC). Сервис предназначен для оперативного выявления киберинцидентов, их локализации и устранения до наступления критических последствий. Новая платформа работает по модели SOCaaS — SOC как услуга. Клиенты получат доступ к классическим ИБ-инструментам, а также смогут снизить нагрузку на внутренние команды. Кроме того, заказчики смогут сэкономить значительные средства, избежав необходимости создания своих служб реагирования на угрозы. На базе центра осуществляются мониторинг событий, анализ инцидентов и ИБ-аналитика. Кроме того, предоставляются дополнительные услуги, связанные с анализом защищённости систем, киберкриминалистикой и постинцидентным анализом, повышением осведомлённости сотрудников организаций в области информационной безопасности, ИБ-консалтингом, разработкой архитектуры и процессов для обеспечения защиты в киберпространстве. «Мы создавали SOC для того, чтобы сделать мониторинг информационной безопасности и реагирование на инциденты простыми и доступными для компаний, которые осознали эту необходимость. Сегодня у нас есть для этого всё необходимое: широкие компетенции в ИБ, штат высококлассных специалистов и аппаратная база для организации процесса мониторинга», — отмечает руководитель нового центра. В команду SOC вошли специалисты, имеющие богатый опыт создания и развития крупнейших российских ИБ-проектов. Они разделены на несколько групп, которые занимаются мониторингом безопасности, разработкой контента (правил для SIEM-системы, плейбуков в IRP-платформе), а также ведут проактивный поиск угроз в защищаемых инфраструктурах. Ещё одна группа — SRE (Site Reliability Engineering) — отвечает за внедрение, настройку и поддержку всех технических решений SOC. Возможности центра в перспективе будут расширяться. В частности, в I квартале 2025 года появится личный кабинет клиента, который будет содержать всю необходимую информацию — от инфографики, демонстрирующей работу инфраструктуры, и карточек инцидентов до SIEM-правил и базы знаний. Кроме того, в 2025-м планируется внедрение средств реагирования на киберинциденты: для получения этой услуги клиентам необходимо будет обеспечить более глубокую интеграцию технической базы SOC со своими инфраструктурами. Услуги по мониторингу безопасности и оповещению обеспечиваются системами сбора информации, которые размещаются на площадках заказчиков и отправляют данные по защищённым каналам связи в SOC для их обработки в автоматизированном, а при необходимости и в ручном режиме. Сервисы SOC станут доступны заказчикам в мае 2024 года.

27.04.2024 [10:25], Андрей Крупин

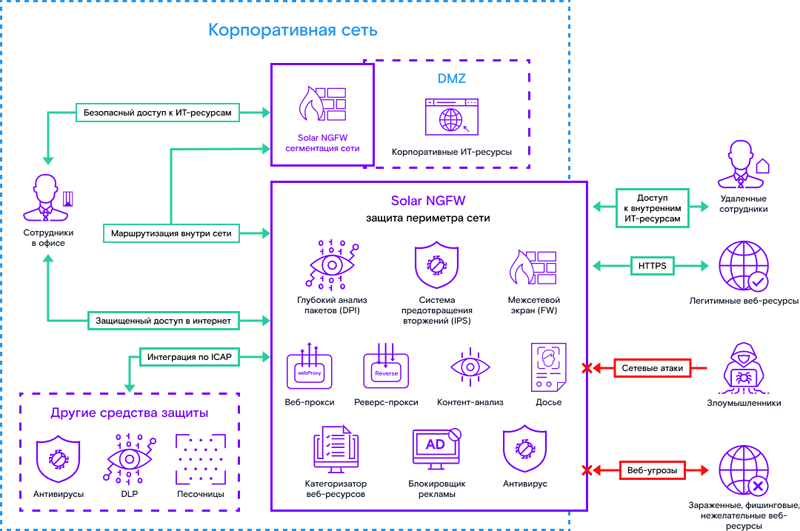

Межсетевой экран Solar NGFW получил ряд архитектурных доработок и расширенные настройкиКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) выпустила новую версию брандмауэра Solar Next Generation Firewall 1.2. Представленное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Программный комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. Продукт устанавливается в разрыв трафика и проверяет все проходящие через него пакеты данных. При этом механизмы защиты Solar NGFW работают параллельно, но каждый по своим базам сигнатур и правил. Это обеспечивает комплексную проверку трафика на соответствие политике безопасности.

Принцип работы Solar NGFW (источник изображения: rt-solar.ru) В Solar NGFW 1.2 реализованы возможности детальной настройки сетевых интерфейсов через графический веб-интерфейс. В частности, в рабочее окружение IT-администратора был добавлен раздел «Сетевые интерфейсы», в котором отображаются как Ethernet-интерфейсы, которые добавляются автоматически, так и VLAN-интерфейсы, требующие ручной настройки. Предусмотрены отображение статусов «подключен», «не подключен», «промежуточный», оповещающий об отсутствии подтверждения перехода в другой режим, а также вызов подробной информации по каждому интерфейсу, обновляющейся каждую минуту. Ранее такие настройки были возможны только через командную строку.

Место Solar NGFW в IT-инфраструктуре (источник изображения: rt-solar.ru) Меню системы предотвращения вторжений было дополнено вкладкой «Наборы сигнатур», позволяющей своевременно загружать сведения об актуальных угрозах безопасности. Система предлагает два вида действий: добавление нового набора или обновление уже имеющегося в системе. Поддерживается редактирование информации о категориях киберугроз, а также работа как с собственными сигнатурами, так и с экспертизой центра исследования киберугроз Solar 4RAYS. «В этом релизе мы сделали упор на внутренние архитектурные доработки, которые закладывают фундамент для серьёзных улучшений в течение года. Мы провели ряд работ по оптимизации архитектуры системы и её отдельных компонентов, что повысило общую скорость и стабильность работы. Помимо этого, заметным внутренним изменением стало добавление возможности настройки отказоустойчивой пары, что сделало конфигурирование обоих устройств кластера удобнее», — отмечают разработчики продукта.

26.04.2024 [14:52], Владимир Мироненко

UserGate объявила о расширении портфеля услуг и продуктов, а также запуске центра мониторинга ИБРоссийский разработчик решений в сфере информационной безопасности UserGate объявил о расширении спектра услуг и продуктов. Портфель компании теперь включает не только решения для обеспечения безопасность сети и конечных устройств, но и средства обнаружения вторжений, услуги аудита и консалтинга, расследований кибер-инцидентов, а также центр мониторинга информационной безопасности. Новые решения были представлены компанией на V Ежегодной конференции UserGate. Также компания рассказала об обновлённой технологической стратегии и структуре корпоративного управления. Компании поделилась опытом модернизации технологических и бизнес-процессов, процедур разработки и промышленного дизайна, а также представило расширенную команду, отвечающую за новые направления развития бизнеса UserGate. Особое внимание компания уделила образовательным инициативам, направленным на ликвидацию кадрового голода в сфере ИБ и деятельности Академии UserGate, обеспечивающей обучение технических специалистов навыкам работы на оборудовании компании. Также компания объявила об открытии Технологической лаборатории UserGate, которая будет заниматься разработкой и развитием перспективных технологий. UserGate отметила, что ей удалось создать продукты, обладающие максимально возможной технологической независимостью и оптимальным сочетанием потребительских качеств, что обеспечило их коммерческий успех и возможность дальнейшего инвестирования в собственное развитие. «Мы постоянно модернизируем существующие решения, расширяем продуктовую линейку и сферу наших компетенций, чтобы обеспечить наиболее полную защиту цифровой инфраструктуры наших заказчиков от всех возможных видов угроз», — сообщил глава компании. В прошлом году UserGate выпустила два крупных обновления своей системы UGOS до версий 7.0 и 7.1, пополнила портфолио решениями UserGate SIEM и UserGate Client, представила технологию UserID, новый проприетарный движок системы обнаружения вторжений (IPS/СОВ), повысила уровень работы Центра мониторинга и реагирования (Monitoring and Response Center, MRC), включив в состав представляемых услуг аудит и консалтинг, а также расследование инцидентов. Также был значительно расширен штат инженеров, разработчиков, аналитиков, специалистов по информационной безопасности и технической поддержке. Кроме того, компания запустила собственный центр мониторинга информационной безопасности – SOC (Security Operations Center), услуги которого будут представляться по облачной модели SOC-as-a-Service.

24.04.2024 [16:53], Владимир Мироненко

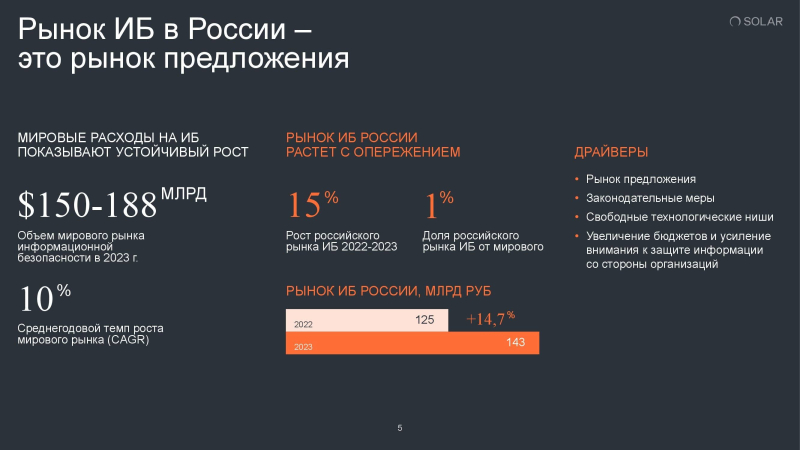

В 2023 году ГК «Солар» росла вдвое быстрее рынкаГК «Солар» (ранее «РТК-Солар»), дочерняя структура «Ростелекома», работающая в сфере информационной безопасности, специализирующаяся на разработке комплексных систем кибербезопасности, подвела итоги 2023 года. В минувшем году рост ГК «Солар», по словам компании, вдвое превысил темпы роста рынка. Выручка компании увеличилась год к году на 36 % до 17,3 млрд руб. При этом продажи ИБ-продуктов выросли на 50 % год к году, реализация сервисов в области кибербезопасности — на 46 %, интеграции — на 33 %. На комплексные проекты в структуре выручки приходится 20 %. Количество клиентов ГК «Солар» превышает 1 тыс. компаний, которые представляют ключевые инфраструктуры страны и важнейшие отрасли экономики (транспорт, металлургия, банки, электроэнергетика, телеком). Операционный доход до вычета амортизации основных средств и нематериальных активов (OIBDA) увеличился на 46 % до 5,6 млрд руб., что, как указано в пресс-релизе, подтверждает стабильное положение компании на рынке и эффективность инвестиций в развитие собственной технологической базы и человеческий капитал. Рост показателя связан с увеличением доли собственных продуктов в объёме реализации, а также повышением добавленной стоимости в комплексных проектах. Персонал компании увеличился до 2 тыс. человек. В числе драйверов роста компания назвала курс на импортозамещение в сочетании с целями России по достижению в ближайшие годы полного технологического суверенитета, который нашёл поддержку в законодательстве, предписывающем переход на отечественное ПО. Росту компании также способствовали самые крупные в отрасли инвестиции в развитие, составившие 22 млрд руб. Крупнейший коммерческий SOC в стране Solar JSOC анализирует более 200 млрд ИБ-событий в день, что позволило создать обширную базу данных о кибератаках. Согласно прогнозу ГК «Солар», рынок продолжит движение к переходу на преимущественное использование сервисной модели. С учётом этого тренда компания строит свои планы. В 2024–2025 года компания планирует расширить географию предоставления своих решений, в том числе в странах Ближнего Востока и Юго-Восточной Азии.

24.04.2024 [11:00], SN Team

Институт системного программирования РАН и «Базис» расширяют работу по повышению безопасности российских облачных решений

software

базис

виртуализация

информационная безопасность

исп ран

облако

разработка

сделано в россии

сотрудничество

Институт системного программирования им. В.П. Иванникова РАН и компания «Базис» заключили соглашение о сотрудничестве в научно-исследовательской деятельности. Стороны планируют совместно проводить исследования и разработки в сферах верификации и тестирования программного обеспечения, обработки больших данных, программной инженерии и информационной безопасности. Сотрудничество между ИСП РАН и «Базис» началось еще в 2023 году, когда стороны договорились о предоставлении разработанных в институте инструментов статического и динамического анализа, в том числе фаззинга и определения поверхности атаки, и сопутствующих им услуг. Эти инструменты уже внедрены в процессы безопасной разработки, развернутые в «Базисе». В соответствии с соглашением о научно-исследовательской деятельности № 3021-23-137, ИСП РАН реализует для «Базиса» проект по статическому и динамическому анализу для поиска ошибок и уязвимостей в продуктах компании. На подготовительном этапе были определены двадцать компонентов ПО (среди них QEMU, libvirt, и др.), которые будут подвергнуты анализу. Запланированный анализ уже проводится на мощностях Центра исследований безопасности системного ПО, созданного на базе ИСП РАН по инициативе ФСТЭК России. Вокруг Центра создан Консорциум по поддержке Центра, в который входят более 30 компаний и ВУЗов. Таким образом, Центр занимается не только техническими исследованиями, но и формирует отечественное сообщество экспертов, которые занимаются повышением безопасности системного ПО. Результаты анализа компонентов будут открытыми, в частности, все фаззинг-цели будут распространяться в соответствии с регламентом Центра; предлагаемые исправления планируется подавать для включения в основные ветки исследуемых компонентов. На данный момент уже четыре таких исправления были приняты в репозитории Apache ActiveMQ и ApacheDS. «Подписание этого соглашения переводит сотрудничество с «Базис» на качественно новый уровень. Теперь наша совместная работа заключается не только во внедрении инструментов безопасной разработки, созданных в институте. Вместе мы создаем сообщество вокруг экосистемы доверенного системного ПО, в том числе с вовлечением образовательных организаций — МГТУ им. Н.Э. Баумана, Чувашского государственного университета. Результаты работы послужат укреплению технологической независимости страны, а участие студентов в исследовательских проектах будет способствовать повышению их квалификации как будущих специалистов по безопасной разработке ПО», — рассказал директор ИСП РАН, академик РАН Арутюн Аветисян. «Повышение качества и защищенности продуктовой экосистемы «Базиса» — одно из приоритетных направлений нашей работы. Поэтому мы рады, что в развитии этого направления примет участие такая авторитетная организация как Институт системного программирования РАН. Также не могу не отметить важность построения экспертного сообщества и вовлечение в этот процесс студентов. На российском рынке сейчас ощущается нехватка квалифицированных кадров, и эта проблема сдерживает развитие отечественных ИТ-компаний. Надеюсь, что вместе с Центром исследования безопасности системного ПО мы будем содействовать ее решению», — отметил Дмитрий Сорокин, технический директор «Базис». Справка о компании «Базис» «Базис» — ведущий российский разработчик платформы динамической инфраструктуры, виртуализации и облачных решений. Образован в 2021 году путем объединения IT-активов «Ростелеком», YADRO и Rubytech («ТИОНИКС», Digital Energy и «Скала Софтвер»). Компания предлагает клиентам импортонезависимую экосистему продуктов — от инструментов управления виртуальной инфраструктурой и средств ее защиты до конвейера для организации полного цикла разработки. Решения «Базиса» используются в 120 государственных информационных системах и сервисах, и в более чем 700 компаниях различного масштаба — от крупнейших корпораций до малых и средних предприятий. Продукты разработчика интегрированы в ключевые государственные проекты, такие как Гособлако (ГЕОП), Гостех и Госуслуги, а также применяются в федеральных и региональных органах исполнительной власти. Функциональность на уровне зарубежных аналогов и наличие собственной кодовой базы позволяют клиентам «Базиса» увеличить долю использования отечественного ПО в рамках стратегий цифровой трансформации и импортозамещения. Решения компании включены в реестр российского программного обеспечения, сертифицированы ФСТЭК и ФСБ и соответствуют требованиям регуляторов до 1 класса защищенности. Справка о ИСП РАН ИСП РАН — научно-исследовательская организация, которая проводит исследования, разрабатывает инновационные технологии и готовит кадры в сфере ИТ. Число сотрудников превышает 700 человек. Основные направления работы: анализ и трансформация программ, анализ данных и искусственный интеллект, операционные системы. Технологии института, обеспечивающие жизненный цикл разработки безопасного ПО, используются более чем в 100 компаниях, включая такие, как «СберТех», «Ростех», «Лаборатория Касперского» и ГК Astra Linux. На базе ИСП РАН работают Центр исследований безопасности системного ПО, Исследовательский центр доверенного искусственного интеллекта, ведутся работы по развитию облачной платформы в рамках НЦМУ «Цифровой биодизайн и персонализированное здравоохранение». Директор ИСП РАН Арутюн Аветисян руководит тремя кафедрами системного программирования: на ВМК МГУ, ФКН ВШЭ и в МФТИ. Ведётся сотрудничество и с другими вузами, в том числе с МГИМО МИД России, где открыта совместная лаборатория и запущена совместная магистерская программа. Лаборатории системного программирования под научным руководством института работают в Великом Новгороде, Орле и Ереване. Реклама | ООО "БАЗИС" ИНН 7731316059 erid: F7NfYUJCUneGV4Ny6SGd

23.04.2024 [17:22], Андрей Крупин

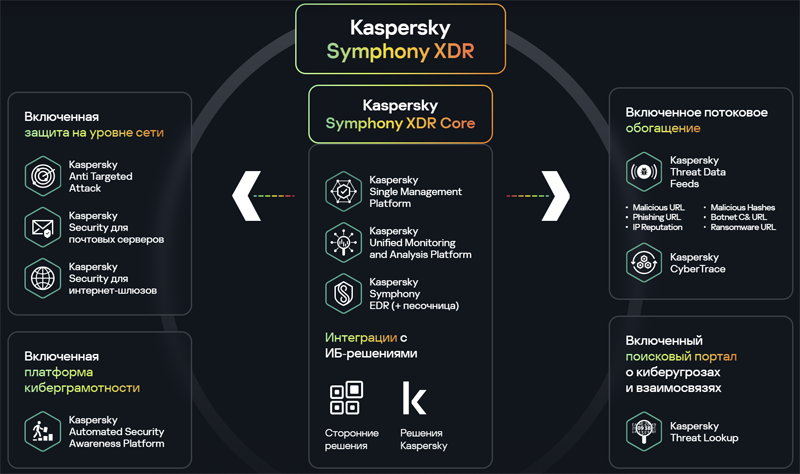

«Лаборатория Касперского» выпустила обновлённое решение Kaspersky Symphony XDR 2.0«Лаборатория Касперского» сообщила о выпуске новой версии защитного комплекса Kaspersky Symphony Extended Detection and Response (XDR) 2.0, обеспечивающего проактивное выявление угроз на разных уровнях IT-инфраструктуры предприятия, реагирование на них и противодействие сложным кибератакам. Одним из главных нововведений продукта стала платформа Kaspersky Single Management Platform (SMP) — единый интерфейс, обеспечивающий целостное представление информации и централизованное управление данными и процессами. Также обновлённое решение Kaspersky Symphony XDR получило расширенные возможности анализа киберинцидентов и автоматизированного реагирования на них с помощью плейбуков — готовых и пользовательских сценариев действий.  В дополнение к вышеперечисленному защитный комплекс получил доработанный интерфейс для управления инцидентами. Благодаря ему ИБ-аналитики могут сортировать оповещения, обогащать данные, размечать инциденты с помощью матрицы MITRE ATTACK и запускать действия по реагированию. Это расширяет возможности ИБ-команд по обнаружению и расследованию инцидентов, ускоряет обработку событий, а также способствует скоординированному реагированию. «Новая версия нашего решения объединяет большую часть инструментов, необходимых для обеспечения высокого уровня защищённости инфраструктуры, в едином интерфейсе управления и мониторинга. Это высвобождает ресурсы ИБ-команд и повышает эффективность обнаружения и реагирования на инциденты», — отмечает «Лаборатория Касперского».

22.04.2024 [18:39], Андрей Крупин

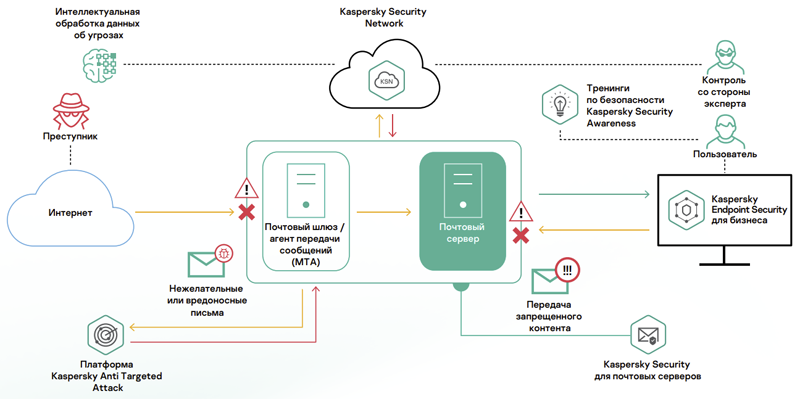

Вышла новая версия Kaspersky Security для почтовых серверов с продвинутой фильтрацией контента и визуализацией событий«Лаборатория Касперского» выпустила обновлённое решение Kaspersky Security для почтовых серверов. Разработанный компанией продукт предназначен для обеспечения комплексной защиты корпоративной IT-инфраструктуры от атак через электронную почту. Решение распознаёт в почтовом трафике и нейтрализует вредоносное программное обеспечение и шифровальщики, спам, потенциально опасные файлы и фишинговую корреспонденцию. Также Kaspersky Security для почтовых серверов контролирует утечки данных и блокирует попытки компрометации корпоративной электронной почты (так называемые BEC-атаки, Business Email Compromise). Для защиты от наиболее сложного, тщательно замаскированного вредоносного ПО вложения запускаются и анализируются в безопасной среде (песочнице).

Предотвращение атак через электронную почту с помощью Kaspersky Security для почтовых серверов (Источник изображения: «Лаборатория Касперского») Новая версия защитного решения предоставляет более продвинутые возможности фильтрации контента, визуализации событий для инженеров мониторинга и управления информационной безопасностью (Security Operation Center, SOC), а также инструменты анализа писем, помещённых на карантин. В частности, SOC-командам доступна максимально полная информация по блокированию событий, включая подробные сведения о вложениях, результаты их сканирования и вердикт по заблокированным переходам по ссылкам. Это позволит SOC-аналитикам точнее изучать события и усиливать в дальнейшем свою стратегию по реагированию на инциденты. Кроме того, Kaspersky Security для почтовых серверов теперь поддерживает интеграцию с системой управления виртуализацией серверов и рабочих станций «Ред Виртуализация» от «Ред Софт», сертифицированную Минцифры России.

22.04.2024 [13:27], Сергей Карасёв

Систему «Антифрод» хотят научить проверять голосовые вызовы в мессенджерахВозможности платформы для борьбы с телефонным мошенничеством «Антифрод», по сообщению газеты «Коммерсантъ», в течение ближайших пяти лет расширятся: данную систему планируется применять для мониторинга голосовых вызовов через интернет. Речь, в частности, идёт о звонках, которые совершаются через мессенджеры, включая Telegram. Система «Антифрод» разработана предприятием «Главный радиочастотный центр» (ГРЧЦ), которое является подведомственной структурой «Роскомнадзора». Сервис был запущен в декабре 2022 года: он блокирует мошеннические звонки с подменных номеров. О дальнейшем развитии системы говорится в паспорте федерального проекта «Информационная безопасность», который входит в национальную программу «Экономика данных», охватывающую период до 2030 года. Предполагается, что к 2029-му «Антифрод» сможет выявлять «инциденты в популярных мессенджерах — WhatsApp, Viber, Telegram». Согласно данным Минцифры, обнародованным в апреле 2023 года, до 70–80 % мошеннических звонков проходят именно через WhatsApp. С целью решения проблемы планируется формирование узла верификации для блокировки исходящих вызовов из нераспределённой между операторами номерной ёмкости. Кроме того, будет реализована возможность блокировать звонки, поступающие с номеров с кодами 8 800 и 900. Например, номера с кодом 900 могут использоваться для мошеннических вызовов в Viber.

Источник изображения: pixabay.com Эксперты отмечают, что информация о номерах телефонов, привязанных к учётным записям в мессенджерах, в соответствии с «пакетом Яровой» при совершении звонков поступает в биллинговую систему оператора. Вероятно, именно эти сведения будут анализироваться с целью выявления мошеннической деятельности. Вместе с тем отмечается, что трафик в мессенджерах зашифрован, поэтому нельзя однозначно отличить звонки от другого контента: изображений, видео и просто сообщений. |

|