Материалы по тегу: безопасность

|

13.01.2023 [17:07], Татьяна Золотова

Positive Technologies: рынок кибербезопасности в России в 2023 году снова вырастет на 10–20 %Российский рынок информационной безопасности (ИБ) в 2022 году вырос на 10–20 %, до 220–230 млрд руб., сообщила компания Positive Technologies. Причинами роста ИБ-рынка специалисты компании называют запрос предприятий РФ на результативную безопасность, обусловленный ростом количества хакерских атак, и правительственные инициативы в сфере ИБ. В частности речь идет о вступивших с 1 сентября 2022 года в силу новых требованиях ФЗ №152, которые обязывают компании в течение суток уведомлять ФСБ и Роскомнадзор о произошедших утечках персональных данных (ПД). Ряд правительственных инициатив будет рассмотрен в весеннюю сессию Госдумы: в первую очередь речь идет об оборотных штрафах за утечки ПД и уголовном преследовании за их незаконный оборот. Эксперты Positive Technologies прогнозируют, что по итогам 2023 года рынок ИБ сохранит динамику роста в 10–20 %. Еще больше возрастет востребованность технологий, позволяющих предотвращать хакерские атаки до того, как компаниям будет нанесен ущерб. Так, будет расти интерес к bug bounty (программа выплаты награды за обнаружение проблем в безопасности сервисов и приложений компании) в различных сферах бизнеса, практическим киберучениям и средствам защиты с максимальным уровнем автоматизации в части выявления хакерских атак и противодействия им.

13.01.2023 [11:46], Андрей Крупин

Межсетевые экраны «Рубикон» и «Рубикон-К» получили обновлённые сертификаты соответствия ФСТЭК РоссииНаучно-производственное объединение «Эшелон» сообщило о получении обновлённых сертификатов соответствия ФСТЭК России на программно-аппаратные комплексы «Рубикон» и «Рубикон-К», выполняющие функции межсетевого экранирования и обнаружения компьютерных атак. Выданные Федеральной службой по техническому и экспортному контролю документы подтверждают соответствие «Рубикон» и «Рубикон-К» требованиям к межсетевым экранам и системам обнаружения вторжений. Первый продукт сертифицирован по 2 уровню доверия, второй — по 4 уровню доверия.  Программно-аппаратные комплексы «Рубикон» и «Рубикон-К» могут использоваться для защиты периметра сетей предприятий различного масштаба в соответствии с нормативными требованиями регуляторов. Сертификаты ФСТЭК России допускают применение продуктов для защиты систем, обрабатывающих информацию, содержащую составляющие государственную тайну сведения. Изделия выполнены в различных форм-факторах и конфигурациях. Программная составляющая платформ «Рубикон» и «Рубикон-К» включена в реестр отечественного ПО. Поддерживается интеграция с антивирусными решениями «Лаборатории Касперского» и системой управления событиями информационной безопасности «Комрад».

11.01.2023 [16:08], Андрей Крупин

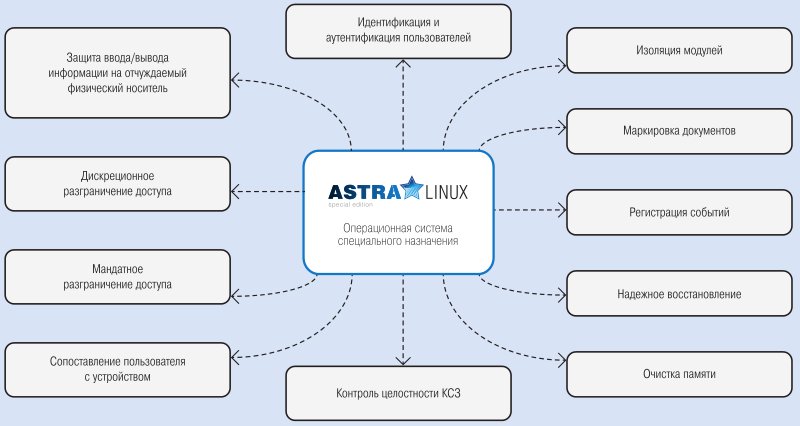

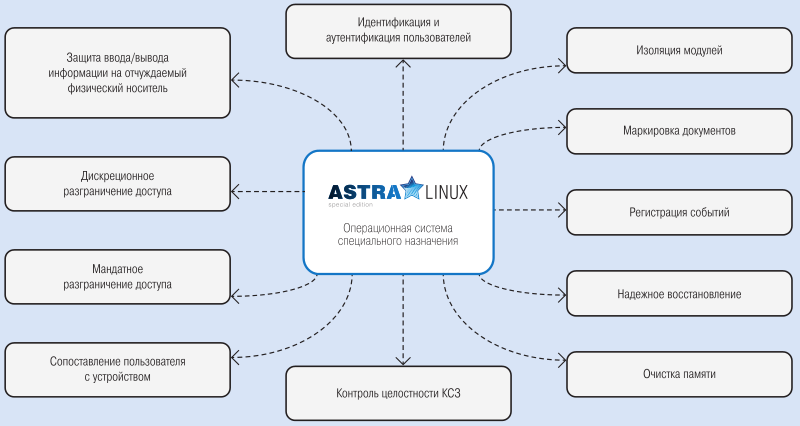

Astra Linux Special Edition прошла сертификацию в Республике БеларусьКомпания Astra Linux сообщила о прохождении сертификационных испытаний на соответствие стандартам информационной безопасности Республики Беларусь операционной системы специального назначения Astra Linux Special Edition РУСБ.10015-37 (очередное обновление 7.7). Astra Linux Special Edition предназначена для развёртывания защищённых рабочих мест и автоматизированных систем любой сложности, обрабатывающих сведения ограниченного доступа. Платформа оснащена средствами обеспечения информационной безопасности обрабатываемых данных, механизмами мандатного разграничения доступа, контроля замкнутости программной среды и защиты адресного пространства системных процессов, встроенными инструментами маркировки документов, регистрации событий, контроля целостности данных, а также прочими обеспечивающими защиту информации компонентами.  Сертификат, выданный Оперативно-аналитическим центром при президенте Республики Беларусь, подтверждает соответствие Astra Linux Special Edition РУСБ.10015-37 требованиям информационной безопасности, предъявляемым к средствам защиты информации на государственном уровне. Продукт в полной мере отвечает требованиям технического регламента «Информационные технологии. Средства защиты информации. Информационная безопасность» (ТР 2013/027/BY) и указанным в нём государственным стандартам Республики Беларусь. Платформа Astra Linux Special Edition РУСБ.10015-37 может использоваться органами государственной власти Беларуси, предприятиями военно-промышленного комплекса и другими организациями для защиты любой информации ограниченного распространения.

10.01.2023 [19:59], Татьяна Золотова

DDoS-Guard: к весне 2023 года количество DDoS-атак на российские компании вырастет на 300 %По данным исследования DDoS-Guard, в 2022 году количество атак на Рунет выросло на 700 % по сравнению с 2021 годом. Основной удар пришелся на СМИ, госсектор и сайты банков. Среднее количество DDoS-атак в сутки выросло в 10 раз, в час — в 11 раз. Самыми «горячими» месяцами стали март и август. По сравнению с 2021 годом длительность атак сократилась, но их частота выросла в 3-4 раза. Абсолютное большинство DDoS-атак длилось до 20 минут. Главной мотивацией для DDoS-атак в 2022 году стал хактивизм — ангажированные киберпреступления, которые совершают в поддержку и для демонстрации тех или иных политических идей. Первое время паттерны инцидентов были хаотичными, но весной их организаторы стали действовать более слаженно, появились и специализированные сообщества, цель которых — массовые кибератаки на российский сегмент интернета. В начале 2022 года основной мишенью киберпреступников были развлекательные сайты. Во втором полугодии чаще всего под лавиной вредоносного трафика оказывались новостные сайты — количество DDoS-атак на СМИ выросло в рекордные 77 раз (51,8 тыс. инцидентов против 670 в 2021 году). Веб-ресурсы, связанные с госорганами, атаковали в 55 раз чаще (20,8 тыс. инцидентов против 370), а на сайты банков и финансовых организаций пришлось в 21 раз больше атак, чем в 2021 году (27,6 тыс. инцидентов против 1318). Учитывая геополитическую напряженность, к весне 2023 ожидается прирост количества инцидентов еще примерно на 300 %. Киберактивисты сосредоточатся на сервисах внутрикорпоративных экосистем и приложениях, которыми одновременно пользуются сотни компаний. Ожидается рост киберузгроз с использованием шифровальщиков. Останутся актуальны и все прежние типы атак, в частности TCP- и UDP-флуд.

09.01.2023 [17:39], Сергей Карасёв

Промедление смерти равно: масштабный сбой Rackspace Hosted Exchange произошёл из-за задержки с установкой патчей, но возобновлять работу сервиса компания не намеренаКомпания Rackspace Technology, провайдер облачных услуг, раскрыла причины масштабного инцидента, из-за которого пришлось отключить службу Microsoft Exchange. Как сообщает ресурс Datacenter Dynamics, причиной сбоя послужил эксплойт для уязвимости «нулевого дня». Хакерская атака была организована в начале декабря 2022 года. Компания заявила, что причиной послужило проникновение в IT-инфраструктуру программы-вымогателя. Справиться с последствиями инцидента Rackspace не может несколько недель, а службу Microsoft Exchange пришлось отключить. Калифорнийская Cole & Van Note уже подала коллективный иск против Rackspace в связи с недоступностью облачных сервисов.

Источник изображения: Rackspace Как теперь стало известно, для проведения атаки злоумышленник использовал ранее неизвестный эксплойт для уязвимости, описанной в бюллетене Microsoft CVE-2022-41080. Изначально говорилось, что брешь позволяет злоумышленнику повысить привилегии в атакуемой системе. Но затем выяснилось, что дыра может использоваться для удалённого выполнения произвольного кода (CVE-2022-41082) через Outlook Web Access (OWA). Атака было проведена с использованием зловредов семейства PLAY (PlayCrypt). Аналогичные атаки проводятся с лета 2022 года, нацелены они на организации в Латинской Америке, Европе и Индии. Rackspace опровергла предположения о том, что первопричиной инцидента стал эксплойт ProxyNotShell. Сторонний эксперт сообщил Dark Reading, что Rackspace воздерживалась от применения патча для ProxyNotShell из-за опасений по поводу возможных «ошибок аутентификации», которые, предположительно, могли вывести из строя её службы Exchange. В результате, это промедление обернулось масштабным сбоем, хотя компания в итоге и реализовала рекомендованные Microsoft меры безопасности. Что касается сервисов Hosted Exchange, то возобновлять их работу Rackspace не планирует. Компания всё ещё работает над восстановлением пользовательских данных. Говорится, что из почти 30 тыс. пользователей Hosted Exchange злоумышленник получил доступ к PST-файлам 27 клиентов. Для более половины пострадавших данные восстановлены частично или полностью, но возможностью их загрузки мало кто воспользовался. «Это указывает нам на то, что многие из наших клиентов имеют локальные резервные копии или архивы, а поэтому не нуждаются в восстановленной информации», — подчёркивается в сообщении.

27.12.2022 [23:05], Андрей Крупин

Astra Linux Special Edition 1.7 получила сертификат Минобороны России по первому классу защиты информации

astra linux

linux

software

информационная безопасность

минобороны россии

операционная система

сертификация

Компания Astra Linux сообщила о прохождении сертификационных испытаний на соответствие стандартам Министерства обороны Российской Федерации операционной системы специального назначения Astra Linux Special Edition версии 1.7. Astra Linux Special Edition предназначена для создания защищённых рабочих мест и автоматизированных систем любой сложности, обрабатывающих сведения ограниченного доступа. Платформа оснащена средствами обеспечения информационной безопасности обрабатываемых данных, механизмами мандатного разграничения доступа, контроля замкнутости программной среды и защиты адресного пространства системных процессов, встроенными инструментами маркировки документов, регистрации событий, контроля целостности данных, а также прочими обеспечивающими защиту информации компонентами. ОС поддерживает работу с различным аппаратными платформами и может функционировать на системах с отечественными процессорами «Эльбрус», «Байкал-Т1» и «Комдив».  Astra Linux Special Edition 1.7 прошла комплекс испытаний в системе сертификации Министерства обороны России по первому, максимальному, классу защиты информации. Получению сертификата предшествовал комплекс исследований, проведённых экспертами аккредитованной испытательной лаборатории АО «НПО «Эшелон». Объектом исследований стала не только актуальная версия ОС Astra Linux с ядром Linux 5.4 из комплекта поставки, но и её обновление, которым введена поддержка ядра Linux 5.10. Кроме того, в рамках тестирования были реализованы проверки функциональных возможностей создания и защиты средствами ОС изолированных программных сред (контейнеров), среды виртуализации, а также проверены функции защиты СУБД. Выданный Минобороны России документ допускает использование Astra Linux Special Edition 1.7 в IT-инфраструктурах, обрабатывающих любую информацию ограниченного доступа, включая персональные данные и сведения, составляющие служебную, коммерческую и государственную тайну, в том числе степени секретности «особой важности».

27.12.2022 [15:37], Андрей Крупин

«Росатом» приобрёл 50 % активов компании «Код безопасности»Российский государственный концерн «Росатом» приобрёл 50 % активов компании «Код безопасности», специализирующейся на разработке аппаратных и программных средств защиты информации. Об этом сообщает агентство ТАСС со ссылкой на пресс-службу госкорпорации. «Компании «Русатом — цифровые решения» (входит в структуру «Росатом») и «Код безопасности» объявляют о создании стратегического партнёрства. Партнёрство создано на паритетных началах и предполагает приобретение «Росатомом» 50 % долей компании «Код безопасности». Целью альянса является объединение потенциала и компетенций сторон для ускоренного развития отечественных продуктов для информационной безопасности и укрепления технологического суверенитета страны в этой сфере», — говорится в сообщении.

Генеральный директор «Кода безопасности» Андрей Голов (источник фото: securitycode.ru) «Информационная безопасность сегодня — перспективное рыночное направление. Привлечение такого инвестора, как «Росатом», позволит более эффективно развивать бизнес, используя возможности синергии компаний-учредителей, — уверен генеральный директор «Кода безопасности» Андрей Голов. — Для нас сделка, в первую очередь, выгодна тем, что у компании появляется большой и сильный интеллектуальный партнёр, с которым можно объединить наработки в ряде областей, в частности АСУ ТП и специфичных системах управления. Это позволит компаниям ещё сильнее укрепить свои позиции и осваивать новые ниши, при этом введение нового учредителя не влечёт за собой каких-либо изменений в отношении бизнеса в общем и во взаимоотношениях с партнёрской сетью в частности». Компания «Код безопасности» основана в 2008 году и ведёт свою деятельность на основании девяти лицензий и более 60 сертификатов ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Продукты разработчика применяются для защиты конфиденциальной информации, коммерческой тайны, персональных данных и сведений, составляющих государственную тайну. С компанией сотрудничают свыше 900 авторизованных партнёров и более 32 000 государственных и коммерческих организаций, которые используют решения «Кода безопасности» для защиты рабочих станций, серверов, виртуальных инфраструктур, мобильных устройств и сетевого взаимодействия всех компонентов информационных систем.

26.12.2022 [13:32], Сергей Карасёв

Positive Technologies запустила сервис обнаружения вредоносных Python-пакетов в открытом ПО

open source

positive technologies

python

software

информационная безопасность

исследование

разработка

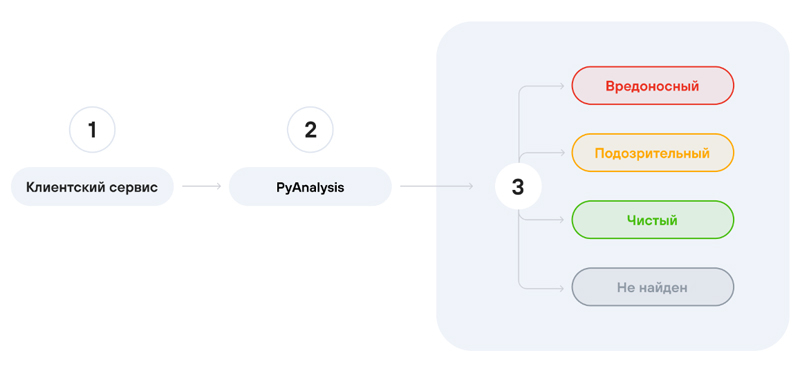

Компания Positive Technologies сообщила о создании инструмента PT PyAnalysis для выявления подозрительных и вредоносных Python-пакетов в open source ПО. В настоящее время ведётся сбор заявок на ранний доступ к новой службе обеспечения информационной безопасности. Отмечается, что Python-пакеты используются большинством разработчиков в проектируемых продуктах. При этом такие модули могут содержать различные вредоносные элементы. Это позволяет злоумышленникам атаковать пользователей создаваемого ПО. Эксперты Positive Technologies, в частности, обнаружили в репозитории PyPI около 175 пакетов, которые содержали разные типы или следы вредоносного ПО. Это стилеры для кражи паролей пользователей (63 %); бэкдоры для дистанционного управления устройством жертвы (20 %); программы-загрузчики (6 %); модули с нежелательной активностью, например, с назойливыми уведомлениями или с функцией удаления учётной записи Telegram (8 %); концептуальные (proof of concept) разработки без вредоносной активности (2 %); программы-вымогатели (1 %).

Источник изображения: Positive Technologies Исследование, которое длилось восемь месяцев, также выявило, что средняя продолжительность жизни вредоносного пакета до его удаления составляет 13 дней. Это достаточный срок для заражения. Специалисты подчёркивают, что чаще всего пакеты маскируются под легитимные и используются для кражи данных. «Сегодня создать репозиторий с незанятым именем на pypi.org для хранения Python-пакетов может любой желающий. У администраторов есть система Malware Checks, но её правила обнаружения лежат в исходном коде проекта, и обойти их достаточно просто. Сама система при этом не является блокирующей: сигналы приходят на почту администраторам, после чего происходит проверка кода пакета и принимается решение о блокировке», — говорится в сообщении. Сервис PyAnalysis отличается максимальной автоматизацией. Через API пользователи могут отправить название Python-пакета на проверку и получить оценку его опасности. Оставить заявку на доступ к службе можно здесь.

24.12.2022 [22:32], Владимир Мироненко

«РТК-Солар» приобрел 100% активов компании «Новые технологии безопасности»«Ростелеком» сообщил о приобретении входящей в его структуру «РТК-Солар» через дочернее предприятие ООО «Солар ПТ» 100 % активов компании «Новые технологии безопасности» (ООО «НТБ»), специализирующейся на предоставлении услуг по информационной безопасности и разработке ПО для повышения уровня безопасности информационных систем. По оценкам экспертов сумма сделки составляет в пределах от 1 до 1,3 млрд рублей. Разработки «НТБ», включая систему управления привилегированным доступом (PAM) SafeInspect и технологию безопасного доступа к ресурсам организации SafeConnect, будут включены в экосистему Центра компетенций управления доступом компании «РТК-Солар». В планах «РТК-Солар» — создание продуктовой экосистемы управления доступом, включающей системы IGA, PAM, технологию безопасного доступа к ресурсам организации, консалтинг, техническую поддержку, сервис и обучение сотрудников заказчика.

Источник изображения: «РТК-Солар» Как полагает «РТК-Солар», консолидация ресурсов и технологий двух компаний позволит повысить выручку направления на 30 % в следующем году. По оценкам «РТК-Солар», системы класса PAM занимают до 13 % рынка решений по управлению доступом, их продажи демонстрируют более высокий ежегодный рост чем рынок в целом — 15 % против 6 %. Источник «Коммерсанта» назвал прогноз роста выручки за счёт интеграции НТБ слишком оптимистичным. Эксперты также допускают, что сделка позволит повысить защищённость «Госуслуг».

18.12.2022 [01:15], Сергей Карасёв

Rackspace не смогла за две недели устранить проблемы в работе Hosted ExchangeКомпания Rackspace Technology, провайдер облачных услуг, по-прежнему не может устранить последствия серьёзного сбоя, из-за которого пришлось отключить службу Microsoft Exchange. Инцидент произошёл около двух недель назад из-за атаки программы-вымогателя. Ранее сообщалось, что атака затронула только Exchange, но компания ввела дополнительные меры защиты для других сервисов. Впоследствии калифорнийская Cole & Van Note подала коллективный иск против Rackspace в связи с недоступностью облачных сервисов. Для расследования инцидента компания обратилась за помощью к специалистам CrowdStrike. Однако о сроках полного восстановления работоспособности служб ничего не известно.

Источник изображения: Rackspace Восстановительные работы продолжаются и по сей день. В Rackspace отмечают, что примерно две трети клиентов переведены на платформу Microsoft 365. Тем не менее, пользователи продолжают жаловаться в социальных сетях на часы ожидания при обращениях в службу работы с клиентами, плохую поддержку и отсутствие информации о том, когда возобновится работа сервисов. «Мы понимаем, насколько важно восстановление данных для наших заказчиков. В случае атак программ-вымогателей усилия по возобновлению работы занимают значительное время как из-за характера нападения, так и из-за необходимости соблюдения дополнительных протоколов безопасности. Мы будем продолжать держать вас в курсе событий», — заявляет Rackspace. |

|