Материалы по тегу: безопасность

|

13.09.2024 [13:00], Руслан Авдеев

Великобритания причислила ЦОД к критической национальной инфраструктуре (CNI) с государственной поддержкойВеликобритания отнесла дата-центры к элементам критически важной национальной инфраструктуры (CNI). По данным The Register, в результате сектор будет обеспечен господдержкой, направленной на предотвращение негативных последствий сбоев в работе IT, примером которых может служить инцидент с CrowdStrike, а также на защиту от кибератак и природных катаклизмов. ЦОД стали четырнадцатым дополнением к списку CNI-объектов Великобритании. Также в список входят гражданская атомная промышленность, энергетика, финансы, здравоохранение и др. Это первое обновление списка почти за 10 лет после добавления в него в 2015 году космической и оборонной сфер. Новость появилась через год после того, как NCSC предупредил о растущем уровне угрозы CNI-объектам Великобритании. В ноябре 2023 года было объявлено, что готовность справляться с киберугрозами в стране оставляет желать лучшего. За поддержку отвечает специальная команда из высокопоставленных правительственных чиновников, которая будет отслеживать ландшафт угроз и прогнозировать возможные риски. Кроме того, та же команда будет отвечать за реагирование на чрезвычайные ситуации. Национальный центр кибербезопасности Великобритании (NCSC), а также другие спецслужбы будут получать приоритетный доступ к ЦОД, если те подвергнутся той или иной угрозе. Пока власти не комментируют, что подразумевается под «приоритетным доступом». Как заявляют представители властей, уже само присвоение дата-центрам статуса CNI будет сдерживать киберпреступников от атак. СМИ усомнились в таких выводах, предположив, что это сделает объекты более привлекательной целью для злоумышленников. Также ожидается, что присвоение дата-центрам нового статуса повысит уверенность в будущих инвестициях в сектор. Параллельно правительство Великобритании приветствовало инвестиции в объёме £3,75 млрд ($4,89 млрд) в крупнейший в Европе дата-центр, строительство которого запланировано компанией DC01UK в Хартфордшире, что недалеко от Лондона. После победы на выборах лейбористское правительство отозвали решения, блокировавшие строительство ЦОД в Хартфордшире и Бакингемшире, граничащими с «Большим Лондоном». Впрочем, некоторые эксперты подчёркивают, что сегодня хранение и обработка данных обычно не ограничивается одной страной, так что любые новые правила стоит прорабатывать и принимать на международном уровне. При этом многие ЦОД обслуживают по несколько или даже много клиентов одновременно, поэтому ограничения затронут всех пользователей, даже тех, чей бизнес не относится к критической инфраструктуре. Это может замедлить инновации и повысить расходы. Возможно, операторам ЦОД придётся создать специальные кластеры только для критической инфраструктуры, что дополнительно усложнит решение вопросов и повысит затраты — необходимо будет найти баланс между безопасностью и небольшими затратами.

11.09.2024 [11:47], Руслан Авдеев

План Малайзии по блокировке зарубежных DNS провалился через день из-за массового протеста граждан и бизнесаТелеком-регулятор Малайзии был вынужден отказаться от блокировки находящихся за рубежом DNS-сервисов. По данным The Register, это случилось всего через день после введения плана в действие, поскольку местные регуляторы столкнулись с резкой критикой со стороны населения и компаний, в числе прочего обвинивших правительство в злоупотреблении полномочиями. В прошлую пятницу местная Комиссия по коммуникациям и мультимедиа Малайзии (Malaysian Communications and Multimedia Commission, MCMC) опубликовала материал в формате вопрос-ответ, в котором сообщила, что все интернет-провайдеры получили указание перенаправлять трафик с офшорных DNS-сервисов на альтернативные, подконтрольные малайзийским интернет-провайдерам. Предполагалось, что такие меры защитят граждан от азартных игр, контента «для взрослых», нарушения авторских прав и мошенничества. Утверждалось, что новые меры не повлияют на скорость интернета при посещении легальных веб-сайтов. Немедленно граждане, медийные персоны и политики выступили против такого плана, заявив, что он может оказаться равносильным цензуре и, следовательно, речь идёт о злоупотреблении полномочиями правительством. Более того, некоторые политики назвали меры «контрпродуктивными» для развития IT-стартапов, инноваций вообще и дата-центров. В MCMC выпустили второе заявление, в котором снова подчеркнули, что новые меры направлены на защиту уязвимых групп от вредоносного контента. В Комиссии вновь пообещали, что блокироваться будут только незаконные сайты, а считающие себя несправедливо обиженными могут подать жалобы в Апелляционный трибунал. По данным регулятора, с 2018 года по начало августа 2024 года заблокировано более 24 тыс. сайтов, из них около 39 % — за азартные игры, 31 % — за «взрослый» медиаконтент и 14 % за нарушение авторских прав. Остальные заблокированы по иным причинам, связанным с проституцией, мошенничеством и т.п. В итоге инициатива MCMC провалилась. Директива о запрете зарубежных DNS должна была вступить в силу 30 сентября, но уже к субботе — буквально через день после её анонса, местный министр связи Фахми Фадзил (Fahmi Fadzil) объявил, что приказал MCMC пока не принимать никаких мер, а у заинтересованных сторон запрошены дополнительные комментарии. В странах Евросоюза, США, Китае, России и т.п. также принимаются меры по «фильтрации» неугодного контента, которые часто ведут к результатам, прямо противоположным задуманным. В случае с Малайзией проблема усугубляется тем, что страна претендует на роль нового IT-хаба, способного потеснить соседний Сингапур, а такие ограничения действительно способны повредить развивающемуся бизнесу.

08.09.2024 [13:23], Сергей Карасёв

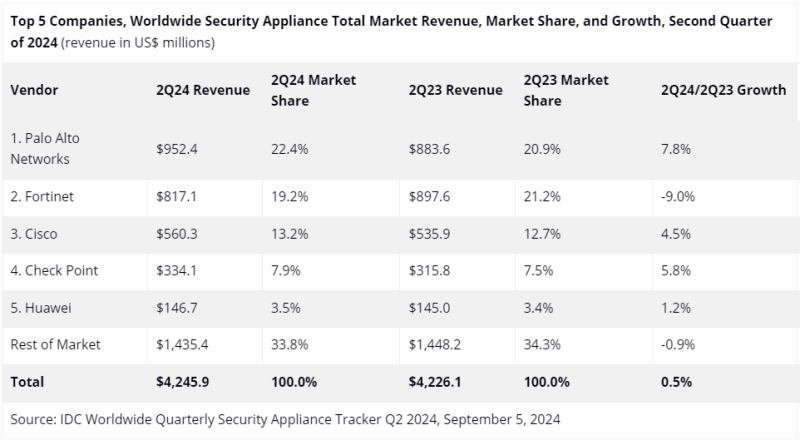

Мировой рынок устройств информационной безопасности сократился в штукахКомпания International Data Corporation (IDC) обнародовала результаты исследования глобального рынка устройств информационной безопасности по итогам II квартала 2024 год. Отрасль демонстрирует разнородную динамику: в годовом исчислении продажи несколько возросли в деньгах, но сократились в штуках. Аналитики рассматривают такие продукты, как средства обнаружения и предотвращения вторжений (IPS), брандмауэры и пр. В период с апреля по июнь включительно их продажи составили около $4,25 млрд: это на 0,5 % больше по сравнению с аналогичным периодом 2023-го, когда затраты равнялись $4,23 млрд. Вместе с тем в натуральном выражении отгрузки сократились на 4,3 %, оказавшись на уровне 1 млн единиц. С географической точки зрения Канада и Япония оказались наиболее динамичными регионами с годовым ростом на 15,4 % и 10,3 % соответственно. Вместе с тем в Латинской Америке зафиксирован спад на 10,7 %, на Ближнем Востоке и в Африке — на 17,6 %. Одним из драйверов рынка названа интеграция в продукты сетевой безопасности функций на базе ИИ, которые улучшают производительность оборудования и расширяют его возможности. Лидером мирового рынка во II квартале 2024 года стала компания Palo Alto Networks с $952,4 млн выручки и долей 22,4 % против 20,9 % годом ранее. На втором месте располагается Fortinet с $817,1 млн: у этого поставщика показатель за год ухудшился с 21,2 % до 19,2 %. Замыкает тройку Cisco с $560,3 млн и 13,2 % отрасли, что больше прошлогоднего значения в 12,7 %. Далее идут Check Point и Huawei, которые продемонстрировали продажи в размере $334,1 млн и $146,7 млн соответственно: у первого из этих производителей доля за год поднялась с 7,5 % до 7,9 %, у второго — с 3,4 % до 3,5 %.

06.09.2024 [16:09], Сергей Карасёв

Процесс импортозамещения NGFW займёт ещё несколько лет

брандмауэр

импортозамещение

информационная безопасность

россия

ростелеком

санкции

сделано в россии

сети

По состоянию на начало сентября 2024 года в России доля иностранного софта на объектах критической информационной инфраструктуры (КИИ), а также зарубежных средств обеспечения кибербезопасности составляет от 30 % до 40 %. Такие цифры, как сообщает ТАСС, озвучил вице-президент «Ростелекома» Игорь Ляпунов в ходе Восточного экономического форума. В соответствии с указом президента РФ Владимира Путина, с 1 января 2025 года государственным структурам, госкорпорациям и субъектам КИИ запрещается использовать ПО, услуги и сервисы информационной безопасности, предоставляемые недружественными государствами. В этой связи в стране ведётся активное внедрение отечественных решений. Как отмечает Ляпунов, вновь создаваемые и вводимые в строй объекты КИИ базируются исключительно на российском ПО, оборудовании и средствах защиты информации. Однако существует проблема импортозамещения ряда ранее внедрённых зарубежных решений. Это касается, в частности, межсетевых экранов нового поколения (NGFW). Во многих дата-центрах применяются иностранные продукты, хотя такие изделия предлагают, например, UserGate, «РТК-Солар», «ИнфоТеКС», InfoWatch и Positive Technologies. Но по оценкам МТС RED, полноценной замены зарубежным NGFW в РФ пока не создано. По оценкам вице-президента «Ростелекома», на полный отказ от использования подобных импортных продуктов уйдёт от трёх до четырёх лет. «Чтобы заместить центральную "железку", она должна появиться, сертифицироваться, быть протестирована и спроектирована. Если текущая ситуация на рынке NGFW сохранится, то мы перейдем к достаточно импортозамещённому состоянию в 2026–2027 годах», — сказал Ляпунов. Согласно исследованию компании «К2 кибербезопасность», более половины российских организаций с КИИ могут не успеть перейти на отечественные решения в сфере защиты. Главная сложность заключается в нехватке отечественных аналогов зарубежных ИБ-продуктов.

02.09.2024 [15:24], Андрей Крупин

В России теперь нельзя устанавливать новые зарубежные программно-аппаратные комплексы на объектах критической инфраструктурыС 1 сентября 2024 года вступило в силу постановление правительства РФ, запрещающее субъектам критической информационной инфраструктуры (КИИ) приобретать иностранные программно-аппаратные комплексы (ПАК), которые не является доверенными. Полный переход на доверенные ПАК преимущественно отечественной разработки должен быть завершён к 1 января 2030 года. Под доверенными ПАК подразумеваются устройства, сведения о которых внесены в реестр российской радиоэлектронной продукции, а программное обеспечение, используемое в составе ПАК, включено в реестры российского или евразийского ПО. Кроме того, если комплекс предназначен для использования в области информационной безопасности, то он обязан иметь сертификат ФСТЭК или ФСБ России. По данным аналитического центра «Интерфакс-ProЗакупки», разработкой, производством, техподдержкой и сервисным обслуживанием доверенных ПАК будет заниматься АО «НПО КИС» — «Критические информационные системы» (дочерняя структура госкорпорации «Росатом»).

Источник изображения: freepik.com Таким образом, программно-аппаратные решения иностранного производства будут постепенно заменяться на оборудование и софт, которые находятся в соответствующих реестрах российской радиоэлектронной продукции и отечественного ПО. Операторы КИИ смогут использовать зарубежные ПАК лишь в двух случаях: если комплексы были приобретены до 1 сентября 2024 года и если они не имеют отечественных аналогов, что подтверждается заключением Минпромторга. Список объектов КИИ страны включает телекоммуникационные и IT-системы, а также АСУ ТП, которые используются в государственных органах, здравоохранении, на транспорте и в связи, кредитно-финансовой сфере, топливно-энергетическом комплексе и различных отраслях промышленности: атомной, оборонной, ракетно-космической, химической и других. Ответственными за импортозамещение в сфере КИИ назначены Минздрав, Минобрнауки, Минтранс, Минцифры, Минэнерго, Минпромторг, Минфин, Росреестр, «Росатом», «Роскосмос» и Центробанк.

02.09.2024 [12:44], Андрей Крупин

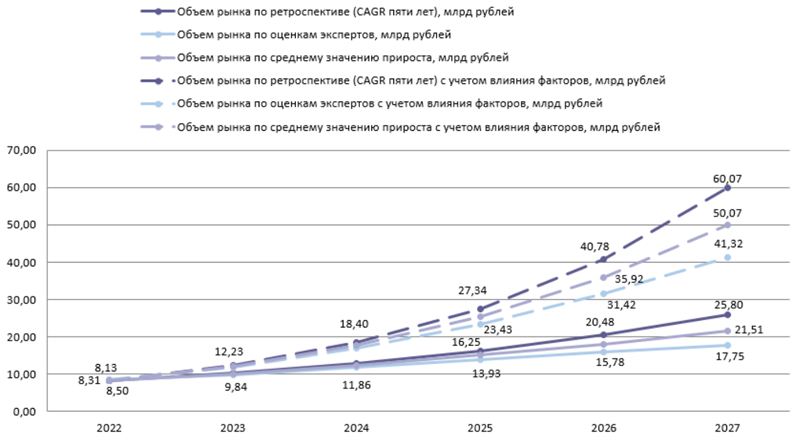

Объём российского рынка безопасной разработки ПО может достичь 60 млрд рублей в 2027 годуК 2027 году рынок безопасной разработки программного обеспечения (DevSecOps) в России достигнет, по самым осторожным сценариям, 17,75 млрд руб. (рост в 2 раза), а по самым оптимистичным — 60 млрд руб. (рост в 7 раз). Такой прогноз приведён в исследовании Центра стратегических разработок. По данным экспертов Центра стратегических разработок, в 2022 году объём упомянутого сегмента IT-рынка составил примерно 8,25 млрд руб., значение 2023 года аналитики оценили в 9,84–12,32 млрд руб. Авторы исследования прогнозируют, что динамика рынка безопасной разработки будет сопоставима с ростом объёма разработки отечественного ПО.

Прогноз объёма российского рынка безопасной разработки ПО (источник изображения: Центр стратегических разработок / csr.ru) Рост отечественного рынка безопасной разработки обусловлен тремя ключевыми факторами: развитием IT-отрасли в целом, уходом иностранных вендоров из РФ и увеличением числа кибератак на государственные организации и бизнес, что мотивирует разработчиков ПО минимизировать киберриски ещё на стадии написания кода. При этом основными сдерживающими факторами развития рынка в среднесрочном периоде станут отсутствие альтернатив зарубежным продуктам и ожидание возобновления поставок западного ПО. После 2026 года, по прогнозам экспертов, влияние этих обстоятельств ослабнет, а на первый план среди сдерживающих факторов выйдет развитие собственных инструментов для безопасной разработки, а не приобретение ПО у вендоров. По прогнозам аналитиков, к 2027 году российский сегмент безопасной разработки стабилизуется: будут определены основные участники, которые займут все свободные ниши продуктовых линеек. Последующий вектор его развития — выход вендоров со зрелыми решениями на зарубежные рынки.

31.08.2024 [13:42], Андрей Крупин

ОС «МСВСфера» получила сертификат ФСТЭК России по 4-му уровню доверия

linux

softline

software

импортозамещение

информационная безопасность

сделано в россии

сертификация

фстэк россии

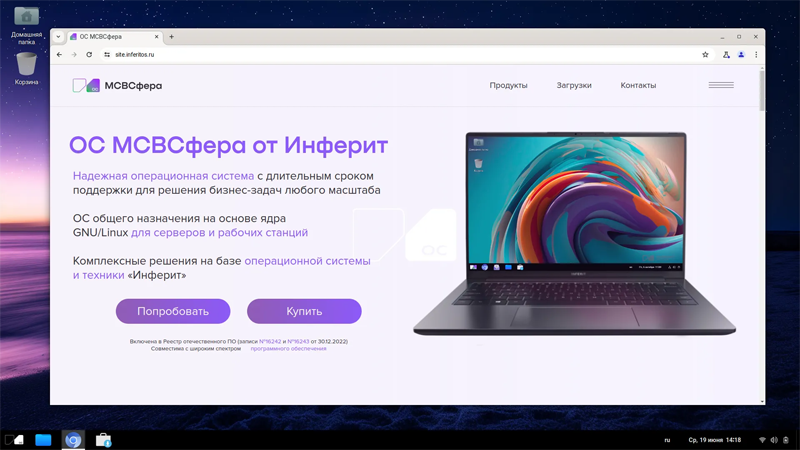

Российский поставщик оборудования и ПО для IT-инфраструктуры и информационной безопасности «Инферит» (входит в группу компаний Softline) сообщил о получении сертификата Федеральной службы по техническому и экспортному контролю на операционную систему «МСВСфера». Платформа «МСВСфера» построена на базе ядра Linux, зарегистрирована в реестре отечественного программного обеспечения Минцифры и является альтернативой зарубежным ОС уровня Enterprise Linux. Операционная система представлена в редакциях для рабочих станций и серверов и подходит для использования как в государственных, так и в коммерческих организациях. Продукт содержит встроенные инструменты миграции с Red Hat Enterprise Linux, CentOS, AlmaLinux, Rocky Linux, Oracle Enterprise Linux и поддерживается производителем в рамках десятилетнего жизненного цикла, включая выпуск обновлений и исправлений безопасности, что гарантирует стабильность и защищённость IT-инфраструктуры клиента.

Операционная система «МСВСфера» (источник изображения: inferit.ru/products/os) Выданный ФСТЭК России сертификат подтверждает соответствие «МСВСфера» требованиям по безопасности информации, установленным в документах «Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий» (Требования доверия) — по 4 уровню доверия, «Требования безопасности информации к операционным системам» и «Профиль защиты операционных систем типа А четвёртого класса защиты. ИТ.ОС.А4.ПЗ». «МСВСфера» может использоваться при построении государственных информационных систем (ГИС) до I класса защищённости включительно, информационных систем для обработки персональных данных (ИСПДн) до I уровня защищённости включительно, автоматизированных систем управления производственными и технологическими процессами (АСУ ТП) до I класса защищённости включительно, информационных систем общего пользования (ИСОП) до II класса защищённости и объектов критических информационных инфраструктур (КИИ) до I категории значимости.

30.08.2024 [14:30], Сергей Карасёв

«ИнфоТеКС» разработала межсетевой экран ViPNet xFirewall для каналов 200–400 Гбит/сКомпания «ИнфоТеКС» объявила о завершении испытаний высокопроизводительного межсетевого экрана следующего поколения (NGFW) ViPNet xFirewall, предназначенного для использования в дата-центрах. Решение предназначено для обработки больших объёмов трафика. Представленное устройство может обеспечивать защиту каналов связи с пропускной способностью до 200 Гбит/с. Кроме того, создан и протестирован кластер из двух программно-аппаратных комплексов ViPNet xFirewall и брокеров сетевых пакетов. Нагрузочные и функциональные тесты показали корректность и высокую стабильность работы решения при максимально допустимой нагрузке на каналах связи с пропускной способностью до 400 Гбит/с. Отмечается, что тестирование осуществлялось по методике, разработанной в соответствии с государственными нормами и учитывающей международные практики. «ИнфоТеКС» уже работает над продуктом, обеспечивающим производительность до 1 Тбит/с. В ассортименте компании представлены устройства серии ViPNet xFirewall 5 (на изображении) — NGFW, сочетающие функции обычного межсетевого экрана (анализ состояния сессии, проксирование, трансляция адресов) с расширенными возможностями обработки и фильтрации трафика (глубокая инспекция протоколов, выявление и предотвращение компьютерных атак, инспекция SSL/TLS-трафика, взаимодействие с антивирусными решениями, DLP и песочницами). Брандмауэры ViPNet xFirewall 5 устанавливаются на границе сети. Они обеспечивают комплексное решение задач информационной безопасности. Это, в частности, создание гранулированной политики безопасности на основе учётных записей пользователей и списка приложений, обнаружение и нейтрализация сетевых вторжений. Механизм DPI использует различные техники идентификации трафика приложений: на основе портов и протоколов, сигнатурный и эвристический методы. Это даёт возможность выявлять даже те приложения, трафик которых шифруется или маскируется. В семейство ViPNet xFirewall 5 входят модификации с разным уровнем производительности. Наиболее мощная на текущий момент версия, представленная на сайте — это 1U-модель xF5000 Q2, которая поддерживает до 9,9 млн одновременно обслуживаемых соединений и до 85 тыс. соединений в секунду. Пропускная способность NGFW достигает 1531 Мбит/с (EMIX, тип фильтрации не уточняется), инспекции SSL — 8400 Мбит/с. Есть четыре порта RJ45 1GbE и восемь портов SFP+10GbE.

27.08.2024 [14:11], Руслан Авдеев

Чтобы не было как с CrowdStrike: Microsoft соберёт ИБ-компании и обсудит дальнейшее развитие систем защиты WindowsКомпания Microsoft объявила о намерении провести специальную встречу Windows Security Summit, посвящённую недавнему глобальному сбою ОС Windows, связанному с багом в защитном ПО компании CrowdStrike. По данным Microsoft, на мероприятии 10 сентября будут обсуждаться меры по усилению кибербезопасности и защите критической инфраструктуры с партнёрами, включая CrowdStrike. Microsoft намерена разработать меры, предотвращающие повторение недавних событий — по имеющимся сведениям, пострадало не менее 8,5 млн компьютеров под управлением Windows, а ущерб составил миллиарды долларов. Особенно крупные претензии имеются у авиакомпании Delta Air Lines, работа которой была почти парализована. Помимо этой и других авиакомпаний, пострадали IT-системы медицинских организаций, железнодорожных компаний и других объектов критически важной инфраструктуры. Только ущерб компаний из рейтинга Fortune 500 составил порядка $5,4 млрд, не считая бизнесов помельче, прибегавших к отчаянным и необычным мерам для восстановления работоспособности.

Источник изображения: Majid Rangraz/unsplash.com Microsoft даст поставщикам решений для защиты конечных точек площадку для дискуссии по вопросу предотвращения подобных инцидентов в будущем. Будет обсуждаться создание более безопасных систем защиты — причиной катастрофы с ПО CrowdStrike стало то, что во время тестирования обновлений был пропущен баг. Microsoft винит в произошедшем евробюрократов, в своё время заставивших компанию предоставить сторонним разработчикам доступ к ядру операционной системы. По данным анонимного источника в Microsoft, участники встречи, вероятно, будут обсуждать возможность работы их приложений в первую очередь в пользовательском пространстве, имеющем меньше привилегий в сравнении с уровнем ядра. Microsoft пообещала рассказать о достигнутых решениях и договорённостях после завершения саммита.

26.08.2024 [22:30], Руслан Авдеев

«Сомнительный» 5G, дефицит кадров, импортозамещение, экосистемы и ИБ: печали и надежды российского телеком-рынка

5g

nexign

дефицит

ии

импортозамещение

информационная безопасность

кадры

россия

сети

телекоммуникации

Компания Nexign (Нэксайн) обнародовала результаты исследования, посвящённого телеком-рынку России. Как сообщает пресс-служба компании, участники рынка прогнозируют его рост в ближайшие пять лет благодаря экосистемным решениям, включающим телеком-услуги и партнёрские сервисы, а также сервисы ИБ и комплексные предложения для бизнеса. Рост поддержат ИИ-системы и инвестиции в микросервисную архитектуру. Компания опросила 31 топ-менеджера крупных операторов связи России, Беларуси, Узбекистана и Таджикистана. Опрос показал, что 57 % респондентов ожидают рост рынка связи на 5–10 %, а почти треть — более чем на 30 %. Драйверы роста вроде экосистемных предложений, технологий информационной безопасности и комплексные предложения для бизнеса (услуги связи, облачные сервисы, ИБ-сервисы, аналитика и реклама) рассматриваются как основные. При этом выручка в телеком-отрасли растёт как в России, так и во всё мире, в среднем на 15 % ежегодно. 73 % назвали главным вызовом отрасли дефицит кадров — не хватает высококвалифицированных специалистов в сфере IT и кибербезопасности, причём такая ситуация сохраняется не первый год. Для решения проблемы компании не только увеличивают зарплаты, но и автоматизируют всё больше задач с помощью ИИ. В тройке главных проблем и санкции (47 % опрошенных), а также нехватка телеком-оборудования с параллельным удорожанием (43 %). Импортозамещение довольно хорошо получается в системах биллинга, более половины опрошенных оценивают его довольно высоко, в том числе 7 % — на 10 баллов из 10 возможных. Замена ядра сети происходит не так гладко, 23 % и вовсе оценивают его в 1 балл по шкале от 0 до 10. Другими словами, в первую очередь компании стремились заместить самые востребованные системы, а теперь фокус сместился на более специализированные решения, требующие высокой квалификации и времени на разработку. Российские решения для ядра сети уже развивается. При этом опрошенные в основном не верят в возвращение иностранных вендоров, а 43 % из них считает, что при попытке вернуться их ждёт неудача, поскольку те «созреют» лишь к тому времени, когда рынок будет занять отечественными альтернативами. В Nexign подчёркивают, что в сегменте ядра сети большинство операторов по-прежнему используют комплексные решения Huawei и Oracle, но ситуация будет меняться «в ближайшее время». Ключевыми технологиями, которые окажут самое сильное влияние на IT-стратегию телеком-компаний в ближайшую пятилетку, опрошенные назвали «традиционные» ИИ-системы (в т.ч. машинное обучение и предиктивную аналитику), генеративный ИИ и микросервисуню архитектуру. При этом популярная в мире технология OpenRAN в России пока не вызывает особенного интереса. Нет и 5G в числе ключевых драйверов отечественного рынка на ближайшие годы. Кроме того, хотя 43 % респондентов уверены в том, что старт 5G в стране станет новым источником выручки, 30 % в этом сомневаются. |

|