Материалы по тегу: уязвимость

|

06.03.2025 [21:36], Владимир Мироненко

Google раскрыла детали уязвимости в процессорах AMD и опубликовала инструментарий для анализа и изменения их микрокодаСпециалисты Google Security Team сообщили детали уязвимости (CVE-2024-56161), позволяющей обойти механизм проверки цифровой подписи при обновлении микрокода в процессорах AMD на базе микроархитектуры от Zen1 до Zen4, о чём пишет ресурс OpenNet. Уязвимости присвоен рейтинг опасности CVSS 7,2 балла из 10, что говорит о серьёзности проблемы. «Неправильная проверка подписи в загрузчике исправлений микрокода CPU AMD может позволить злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод», — говорится в сообщении Google. Исследователи известили AMD об обнаруженной уязвимости 25 сентября 2024 года. Уязвимость, сделавшая возможной загрузку собственных патчей для микрокода процессоров AMD Zen 1-4, вызвана использованием для верификации вместо рекомендованных хеш-функций алгоритма CMAC, который не подходит для этого и не защищён от подбора коллизий. Компания AMD устранила уязвимость в декабрьском обновлении микрокода путём замены CMAC на криптографически стойкую хеш-функцию. Google также опубликовала под лицензией Apache 2.0 инструментарий Zentool, с помощью которого можно анализировать микрокод, манипулировать им и создавать патчи для изменения микрокода в процессорах AMD Zen. Zentool включает команды: zentool edit — редактирует параметры файлов с микрокодом, изменяет микрокод и заменяет отдельные инструкции; zentool print — выводит информацию о структурах и параметрах микрокода; zentool load — загружает микрокод в CPU; zentool resign — корректирует цифровую подпись с учётом добавленных в микрокод изменений. Также в состав Zentool входят утилиты mcas и mcop с реализациями ассемблера и дизассемблера для микрокода. Специалисты Google также подготовили руководство по микроархитектуре RISC86, применяемой в микрокоде AMD, и рекомендации по созданию собственного микрокода с пояснением, как создавать собственные процессорные инструкции, реализуемые на микрокоде RISC86, менять поведение существующих инструкций и загружать изменения микрокода в процессор.

18.02.2025 [14:04], Сергей Карасёв

Уязвимости в процессорах AMD EPYC обеспечивают выполнение произвольного кодаКомпания AMD сообщила о выявлении шести уязвимостей в процессорах EPYC различных поколений. Некоторые из этих «дыр» могут использоваться с целью выполнения произвольного кода в атакуемой системе. Наибольшую опасность представляют уязвимости CVE-2023-31342, CVE-2023-31343 и CVE-2023-31345, которые получили 7,5 балла (High) из 10 по шкале CVSS. Проблемы связаны с неправильной проверкой входных данных в обработчике SMM (System Management Mode). Успешная эксплуатация «дыр» позволяет злоумышленнику перезаписать SMRAM, что потенциально может привести к выполнению произвольных операций. Брешь CVE-2023-31352 с рейтингом CVSS 6,0 (Medium) связана с защитным механизмом AMD SEV (Secure Encrypted Virtualization), который применяется в системах виртуализации. Ошибка даёт атакующему возможность читать незашифрованную память, что может привести к потере гостевых данных. Уязвимость CVE-2023-20582 с рейтингом CVSS 5,3 (Medium) затрагивает технологию AMD Secure Encrypted Virtualization — Secure Nested Paging (SEV-SNP). Злоумышленник может обойти проверку RMP (Reverse Map Table), что может привести к потере целостности памяти виртуальной машины. Наконец, «дыра» CVE-2023-20581 с низким уровнем опасности CVSS 2,5 (Low) связана с ошибкой управления доступом к IOMMU (Input/Output Memory Management Unit). Привилегированный злоумышленник может обойти проверку RMP, что приведёт к потере целостности гостевой памяти. Уязвимости затрагивают процессоры EPYC Milan и Milan-X, EPYC Genoa и Genoa-X, а также EPYC Bergamo и Siena. Необходимые исправления уже выпущены: для устранения проблем необходимо обновить прошивку. Добавим, что ранее была выявлена опасная уязвимость в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Успешная эксплуатация этой «дыры» может привести к потере защиты конфиденциальности.

13.02.2025 [22:38], Владимир Мироненко

Лишь у 13 % российских объектов КИИ есть минимальный базовый уровень защиты от киберугроз, у остальных положение гораздо хужеПорядка 47 % из 170 российских организаций критической информационной инфраструктуры (КИИ), в том числе банки, операторы связи, промышленные объекты и т.д., имеют защиту от киберугроз в критическом состоянии, пишет «Коммерсантъ» со ссылкой на данные ФСТЭК России. Лишь у 13 % из них установлен минимальный базовый уровень защиты, а у около 40 % он относится к низким. У 100 работающих государственных информационных систем (ГИС) было обнаружено 1,2 тыс. уязвимостей, большая часть из которых высокого и критического уровня опасности. Причём о некоторых существующих уязвимостях регулятору известно уже несколько лет. В числе типовых недостатков в защите КИИ представитель ФСТЭК назвал отсутствие двухфакторной аутентификации и критические уязвимости на периметре IT-инфраструктур. В Positive Technologies подтвердили, что в системах компаний есть уязвимости, которые не устраняются годами, позволяя хакерам «найти брешь в защите компании, закрепиться и не выдавать себя на протяжении нескольких лет, планируя кибератаку». В компании отметили, что на практике устранить все уязвимости невозможно, и главное их правильно приоритизировать, занимаясь в первую очередь уязвимостями, которые наиболее активно используются злоумышленниками или с высокой долей вероятности будут использоваться. По словам эксперта из «Гарда», для устранения бреши в системе требуется технологическое окно, то есть полная остановка её работы, что в круглосуточном сервисе трудно организовать. Вместе с тем устанавливать одновременно все обновления неэффективно. Кроме того, как отметили в Innostage, у владельцев государственных информационных систем зачастую отсутствует чётко выстроенный процесс работы с уязвимостями: методика их обнаружения и устранения, понимание о периодичности проверки. Несмотря на имеющиеся уязвимости, организации финансового сектора России отмечают в отчётах, что в значительной степени «закрыли» уязвимости внешнего контура. Главной проблемой у сектора глава комитета по ИБ Ассоциации российских банков называет DDoS-атаки, в ходе которых системы банков остаются доступными, но практически пользоваться ими затруднительно. Он также назвал обоснованным решение не ставить в высокий приоритет дорогостоящее закрытие внутренних уязвимостей, которые в целом недоступны извне.

04.02.2025 [13:52], Сергей Карасёв

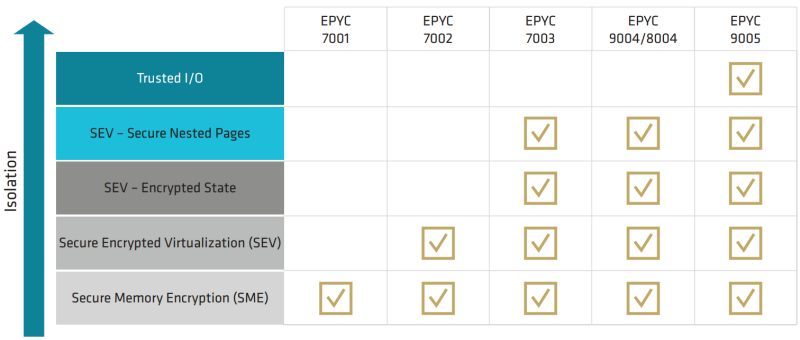

Уязвимость в процессорах AMD позволяет загрузить модифицированный микрокодСпециалисты Google Security Team сообщили об обнаружении опасной уязвимости в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Уязвимость даёт возможность загрузить модифицированный микрокод, позволяющий скомпрометировать технологию виртуализации с шифрованием SEV (Secure Encrypted Virtualization) и SEV-SNP (Secure Nested Paging), а также вмешаться в работу Dynamic Root of Trust for Measurement (DRTM). Успешная эксплуатация «дыры» может привести к потере защиты конфиденциальности. Проблема заключается в том, что процессоры используют небезопасную хеш-функцию при проверке подписи обновлений микрокода. Брешь позволяет злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод CPU. Исследователи подготовили пример атаки на AMD EPYC 7B13 (Milan) и Ryzen 9 7940HS (Phoenix), в результате которой функция RDRAND вместо возврата случайного числа всегда возвращает 4. AMD подготовила патчи для защиты функций SEV в EPYC 7001 (Naples), EPYC 7002 (Rome), EPYC 7003 (Milan и Milan-X), а также EPYC 9004 (Genoa, Genoa-X и Bergamo/Siena) и Embedded-вариантов EPYC 7002/7003/9004. Для устранения проблемы требуется обновление микрокода чипов. Уязвимость получила идентификатор CVE-2024-56161. Они признана достаточно опасной — 7.2 (High) по шкале CVSS. Отмечается, что Google впервые уведомила AMD об уязвимости 25 сентября 2024 года. При этом в связи с широкой распространённостью процессоров AMD и разветвлённой сетью их поставок Google сделала единовременное исключение из стандартной политики раскрытия информации об уязвимостях и отложила публичное уведомление до 3 февраля 2025-го. Кроме того, Google не стала раскрывать полные детали о «дыре», чтобы предотвратить возможные атаки. Все подробности и инструменты будут опубликованы 5 марта 2024 года.

27.01.2025 [10:00], SN Team

«Базис» и ИСП РАН при поддержке «Фобос-НТ» обнаружили уязвимости в популярном открытом ПО виртуализации

open source

software

баг

базис

виртуализация

информационная безопасность

исп ран

разработка

россия

сделано в россии

уязвимость

Специалисты «Базис», компании-лидера российского рынка средств виртуализации, вместе с сотрудниками ИСП РАН и испытательной лаборатории «Фобос-НТ» провели очередной этап тестирования компонентов с открытым исходным кодом, которые используются в инструментах виртуализации по всему миру, в том числе в продуктах компании. Результатом совместной работы стало обнаружение и последующее устранение 191 дефекта в коде, некоторые из которых были расценены как уязвимости. В рамках нового этапа испытаний тестировались следующие компоненты с открытым исходным кодом: nginx, ActiveMQ Artemis, Apache Directory, libvirt-exporter, QEMU. Особое внимание было уделено libvirt — сбой в работе этой библиотеки может нанести ущерб инфраструктуре и привести к утечке конфиденциальной информации, поэтому она была подвергнута комплексному исследованию. Перечисленные компоненты используются вендорами по всему миру — libvirt предоставляет API для управления виртуальными машинами, nginx помогает балансировать нагрузку и т.д. — и от качества их работы зависит множество российских и иностранных решений для работы с виртуальными средами. При разработке и тестировании продуктов «Базис» применяются различные виды анализа, такие как фаззинг, статический анализ, композиционный анализ, модульное и функциональное тестирование. На прошедшем этапе испытаний основной упор исследователи сделали на разметке срабатываний статического анализатора Svace (разработан в ИСП РАН) и создании фаззинг-целей. Статический анализ выявил 178 дефектов в коде тестируемых компонентов. Изучив их, специалисты ИСП РАН и «Базис» разработали 86 исправлений, которые были приняты в основные ветки разработки соответствующих проектов. Большая часть срабатываний относилась к популярному брокеру сообщений ActiveMQ Artemis и серверу каталогов Apache Directory. Фаззинг-тестирование выявило еще 13 дефектов в коде — 5 в Apache Directory LDAP API и 8 в библиотеке libvirt. Последние были найдены в ходе проверки функций обработки инструкций, которые потенциально могут быть получены из конфигурационных файлов при создании виртуальной машины. В частности, были найдены ошибки, связанные с переполнением буфера, а также несколько проблем, связанных с неоптимальной работой функций в отношении некоторых контроллеров. Все поданные исправления были оперативно приняты в основные ветки разработки libvirt и Apache Directory. В рамках подготовки к тестированию для наиболее критичных компонентов открытого ПО, лежащих на поверхности атаки, были разработаны фаззинг-тесты. Их можно найти в соответствующих проектах на GitLab-портале Центра исследований безопасности системного ПО. В дальнейшем созданные сотрудниками ИСП РАН и «Базис» цели послужили исследованиям, которые специалисты «Фобос-НТ» выполняли на своих мощностях. Найденные коллегами дефекты также были учтены при обновлении компонентов с открытым исходным кодом в продуктах «Базис». «Мы очень серьезно относимся к качеству кода экосистемы «Базис», поэтому тестируем на ошибки и уязвимости не только собственный код, но даже компоненты с открытым исходным кодом, которые используем. Более того, без такого тестирования невозможны современная безопасная разработка и сертификация. Такой подход делает наши решения более качественными и защищенными, а также вносит вклад в развитие открытых инструментов виртуализации, которые используются различными вендорами по всему миру. Реализовать его было бы сложно без партнеров, сотрудничество с ИСП РАН и НТЦ «Фобос-НТ» позволяет «Базису» выстраивать качественные процессы безопасной разработки и тестирования инструментов виртуализации, повысить уровень зрелости экосистемы. В результате наши продукты не только сертифицированы ФСТЭК России, но и в максимально короткие сроки проходят инспекционный контроль. В итоге наши заказчики могут быть уверены, что решения «Базиса» проверены, а созданная на их основе инфраструктура компании безопасна», — отметил Дмитрий Сорокин, технический директор компании «Базис». Очередной этап тестирования и исследования кода проходил на инфраструктуре Центра исследований безопасности системного ПО, созданного ФСТЭК России на базе ИСП РАН. Компания «Базис» принимает непосредственное участие в деятельности Центра и является активным участником РБПО-процессов, инициируемых и развиваемых ФСТЭК России. Работы по разметке и созданию целей для фаззинга выполнялись совместно с ИСП РАН, к решению этой задачи были привлечены студенты профильных специальностей МГТУ им. Н.Э. Баумана и Чувашского государственного университета. Сотрудники испытательной лаборатории НТЦ «Фобос-НТ» проводят сертификационные испытания продуктов «Базис» и занимаются улучшением фаззинг-тестов, в том числе разработанных компанией.

11.12.2024 [23:47], Владимир Мироненко

BadRAM: для обхода защиты виртуальных машин в процессорах AMD EPYC достаточно оборудования стоимостью всего $10

amd

cpu

ddr4

ddr5

dram

epyc

hardware

виртуализация

информационная безопасность

уязвимость

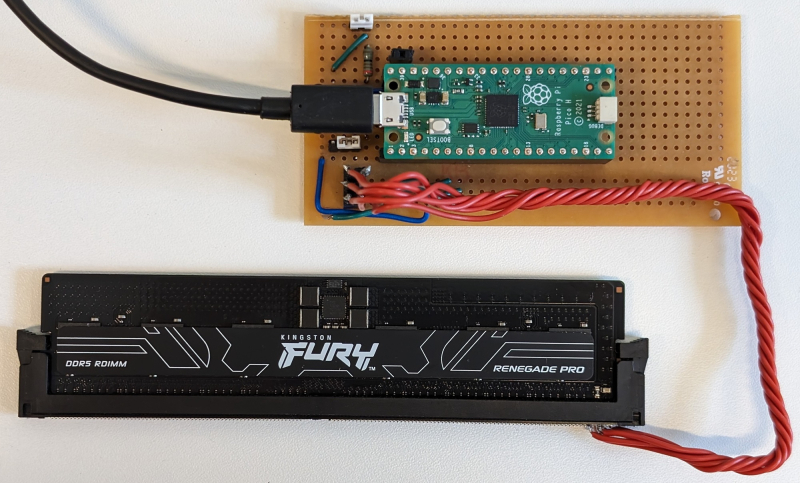

шифрование

Исследователи Лёвенского католического университета (Бельгия), Любекского университета (Германия) и Бирмингемского университета (Великобритания) обнаружили, что система защиты виртуальных машин от атак с использованием вредоносного гипервизора AMD SEV-SNP (Secure Nested Paging), не так безопасна, как утверждает разработчик, пишет The Register. Технологии Secure Encrypted Virtualization (SEV) предоставляют доверенную среду исполнения (TEE), призванную обеспечить защиту виртуальных машин от незаконных попыток вмешательства со стороны тех, кто имеет доступ к оборудованию ЦОД. Механизм SEV-SNP реализован в процессорах AMD EPYC, начиная с 7003 (Milan). Аналогичные механизмы есть и у конкурентов: Intel Software Guard Extensions (SGX) и Trusted Domain Extensions (TDX), а также Arm Confidential Compute Architecture (CCA). Все эти технологии отвечают за шифрование памяти и изоляцию ресурсов. Исследователи разработали способ обхода SEV-SNP, который они назвали BadRAM (CVE-2024-21944 и AMD-SB-3015). Для атаки требуется оборудование стоимостью около $10, включая Raspberry Pi Pico, разъём DDR и батарею на 9 В. Атака BadRAM требует наличие физического доступа к оборудованию. Она основана на манипуляциях с чипом SPD (Serial Presence Detect), который передаёт данные о модуле DDR4/DDR5 во время загрузки системы. Манипулируя SPD, злоумышленники создают адреса-фантомы для физической памяти, благодаря которым можно незаметно получить доступ к данным в виртуальной машине. «Мы удваиваем видимый в системе объём DIMM, чтобы обмануть контроллер памяти CPU и заставить его использовать дополнительные «фантомные» биты адресации, — объясняют авторы исследования. — Два разных физических адреса теперь ссылаются на одно и то же местоположение DRAM». С помощью таких фантомов злоумышленники могут обойти защиту памяти, раскрывая конфиденциальные данные или вызывя сбои. BadRAM позволяет подделать критически важные отчёты удалённой аттестации и вставлять необнаруживаемые бэкдоры в любую виртуальную машину, защищённую SEV-SNP. Атака может быть реализована и без физического доступа к оборудованию, поскольку некоторые поставщики DRAM оставляют чип SPD разблокированным, что противоречит спецификациям JEDEC. Авторы исследования обнаружили по крайней мере два DDR4-модуля Corsair без должной защиты SPD. Память DDR3 тоже может быть взломана путём замены чипа SPD. «BadRAM полностью подрывает доверие к технологии защищённой зашифрованной виртуализации AMD (SEV-SNP), которая широко используется крупными поставщиками облачных услуг, включая Amazon AWS, Google Cloud и Microsoft Azure», — сообщил The Register Джо Ван Балк (Jo Van Bulck), профессор лаборатории DistriNet на кафедре компьютерных наук KU Leuven. Исследователи отметили, что решения SGX и TDX Intel не имеют такой уязвимости, поскольку в них реализованы контрмеры против создания псевдонимов (alias) памяти. Arm CCA, судя по спецификации, тоже не имеет проблем, но для проверки этого у исследователей не было коммерческих чипов. Полный доклад об атаке исследователи планируют представить в мае 2025 года на конференции IEEE Symposium on Security and Privacy. Исследователи уведомили AMD о найденных проблемах в феврале 2024 года. «AMD рекомендует использовать модули памяти, которые блокируют SPD, а также следовать передовым практикам в области физической безопасности систем. AMD также выпустила обновления прошивок защиты от уязвимости», — сообщили в AMD ресурсу The Register в ответ на просьбу прокомментировать публикацию исследователей.

01.12.2024 [01:41], Владимир Мироненко

0patch опубликовал неофициальные патчи против уязвимости нулевого дня в Microsoft Windows Server 2012 и Server 2012 R2Сервис микропатчей 0patch компании ACROS Security опубликовал бесплатные неофициальные патчи для устранения уязвимости нулевого дня, появившейся более двух лет назад в механизме безопасности Windows Mark of the Web (MotW), сообщил BleepingComputer. По словам Мити Колсека (Mitja Kolsek), соучредителя 0patch, эта уязвимость может позволить злоумышленникам помешать Windows применять к некоторым типам файлов, загружённых из интернета, метки (MotW), которые добавляются ко всем документам и исполняемым файлам, загружённым из ненадёжных источников, предупреждая о потенциальной опасности. Исследователи 0patch обнаружили ранее неизвестную уязвимость в Microsoft Windows Server 2012 и Server 2012 R2, которая позволяет злоумышленнику обойти проверку безопасности. Анализ показал, что эта уязвимость появилась в Windows Server 2012 более двух лет назад и оставалась незамеченной — или, по крайней мере, неисправленной — до сегодняшнего дня. Её присутствие можно обнаружить даже на полностью обновлённых серверах с расширенными обновлениями безопасности. ACROS Security не будет раскрывать детальную информацию об этой уязвимости до тех пор, пока Microsoft не выпустит для неё официальные патчи безопасности. Неофициальные же патчи доступны бесплатно как для устаревших версий Windows, срок поддержки которых уже закончился, так и для полностью обновлённых, включая:

Чтобы установить эти микропатчи в системах Windows Server 2012, поддержка которых закончилась более года назад, необходимо зарегистрироваться в сервисе 0patch и установить программу-агент. Если нет политик на запрет установки исправлений, патчи будут развёрнуты автоматически после запуска агента (без необходимости перезапуска системы).

27.11.2024 [19:50], Владимир Мироненко

QNAP случайно заблокировала пользователям доступ к их NAS-хранилищам с обновлением ОС QTSПосле выпуска 19 ноября компанией QNAP обновления операционной системы QTS 5.2.2.2950 build 20241114 стали поступать жалобы «от некоторых пользователей, сообщающих о проблемах с функциональностью устройства после установки», пишет Ars Technica. Как сообщила компания, обновление было отозвано, после чего она «провела всестороннее расследование» и повторно выпустила исправленную версию «в течение 24 часов». По словам QNAP, проблемы возникли лишь у ограниченного перечня моделей NAS серий TS-x53D и TS-x51, в том числе TS-453DX, TBS-453DX, TS-251D, TS-253D, TS-653D, TS-453D, TS-453Dmini, TS-451D и TS-451D2, но на форуме сообщества пишут о более широком списке устройств компании, у которых возникли проблемы после обновления ОС QTS. В числе проблем называют отказ владельцам в доступе в качестве авторизованных пользователей, сложности с загрузкой и заявления о неустановленном Python для запуска некоторых приложений и служб.

Источник изображения: QNAP QNAP рекомендовала столкнувшимся с проблемами пользователям либо понизить версию ОС своих устройств (предположительно, чтобы затем снова обновиться до исправленного обновления), либо обратиться в службу поддержки за помощью. Как сообщают пользователи на форумах и в социальных сетях, реакция компании не соответствует серьёзности потери доступа ко всей системе резервного копирования. Обновление QTS было направлено, в частности, на устранение недавно обнаруженных уязвимостей в устройствах QNAP, которые нередко подвергаются атакам хакеров. Серьёзная уязвимость, выявленная в феврале 2023 года, позволяла выполнять удаленные SQL-инъекции и потенциально получать административный контроль над устройством. Она затронула почти 30 тыс. устройств QNAP. Ранее DeadBolt, группировка вымогателей, заразила тысячи устройств QNAP, что вынудило компанию автоматически отправлять экстренные апдейты даже клиентам с отключенными автоматическими обновлениями. Исследователи безопасности из WatchTowr сообщили, что обнаружили 15 уязвимостей в операционных системах и облачных сервисах QNAP и известили о них компанию. После того, как QNAP не смогла устранить некоторые из этих уязвимостей в течение 90-дневного периода, WatchTowr опубликовала свои выводы под названием «QNAPping at the Wheel».

05.11.2024 [18:19], Андрей Крупин

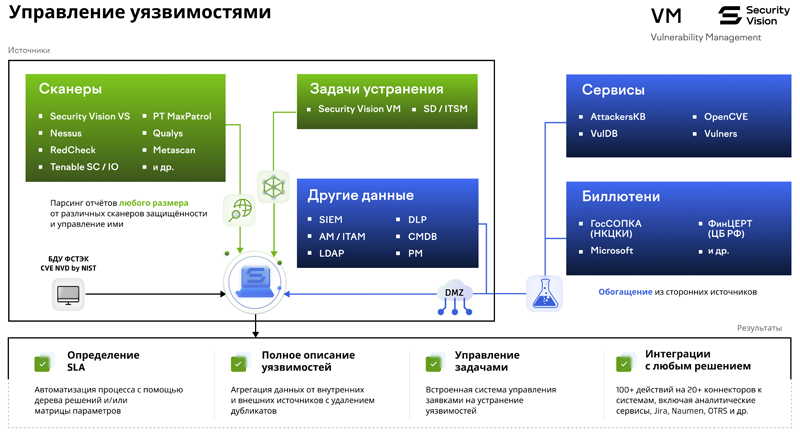

Система управления уязвимостями Security Vision Vulnerability Management получила крупное обновлениеКомпания «Интеллектуальная безопасность» сообщила о выпуске новой версии программного комплекса Security Vision Vulnerability Management (VM), предназначенного для анализа защищённости корпоративных IT-систем и оперативного устранения обнаруженных уязвимостей. Security Vision VM позволяет выстраивать процессы обнаружения и устранения уязвимостей, сбор информации с имеющихся сканеров защищённости, платформ управления обновлениями, экспертных внешних сервисов и других решений. Продукт обеспечивает сбор полной картины уязвимостей, их взаимосвязей и рекомендаций из различных источников, формируя постоянный циклический процесс с автоматизацией оповещений, отчётов и других необходимых действий.

Схема работы и взаимодействия Security Vision Vulnerability Management с IT-инфраструктурой предприятия (источник изображения: securityvision.ru/products/vm) В обновлённом Security Vision VM доработаны механизмы поиска уязвимостей в контейнерных средах, отдельно реализованные для запущенных, остановленных контейнеров и образов, в том числе в окружениях под управлением Kubernetes. Также в программный комплекс добавлены новые режимы сканирования: Pentest (обнаружение и проверка возможности эксплуатации сетевых уязвимостей, применения наиболее серьёзных эксплойтов, подбор слабых паролей, проверка устаревших/уязвимых алгоритмов шифрования и др.), «Сканирование веб-приложений» (проводится проверка на XSS-, CSRF-уязвимости, SQL-инъекции, RFI, Сode injection, раскрытие внутренней информации и настроек сайтов, подбор слабых паролей, перебор учётных записей, проверка эксплуатации специфичных веб-уязвимостей и др.) и «Ретро-скан» (поиск уязвимостей по полученным ранее данным из активов, без подключения к ним и ожидания окон сканирования). Немало в новой версии Security Vision VM реализовано прочих доработок. В частности, сообщается о расширении списка скриптов для взаимодействия с IT-активами, которые позволяют выполнять типовые действия по получению информации, администрированию и изменению конфигураций на Windows- и Linux-хостах, различных видах сетевого оборудования и базах данных. В дополнение к этому доработан механизм белых/черных списков, контроля разрешённого и запрещённого ПО, а также выполнения сложных скриптов при автоматическом патчинге, включая возможность отмены внесённых изменений. В рамках регулярных обновлений баз уязвимостей со стороны компании «Интеллектуальная безопасность» предоставляются сведения об актуальных уязвимостях и выполнение дополнительных проверок по обнаружению наиболее критичных уязвимостей.

21.08.2024 [13:35], Андрей Крупин

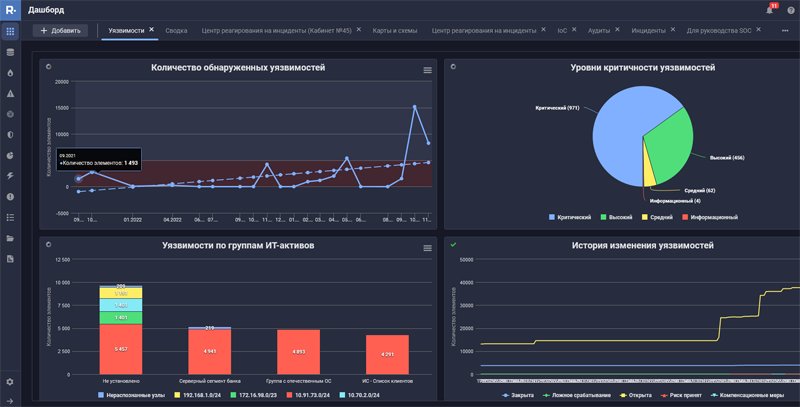

Система управления уязвимостями R-Vision VM получила интеграцию с банком данных угроз ФСТЭК РоссииРоссийский разработчик систем кибербезопасности R-Vision объявил о выпуске новой версии программного комплекса R‑Vision Vulnerability Management (VM) 5.4. R-Vision VM относится к классу решений для автоматизации процессов управления уязвимостями корпоративной IT-инфраструктуры. Продукт помогает выявлять уязвимости информационной безопасности и агрегировать их в единой базе, а также приоритизировать обнаруженные уязвимости и осуществлять контроль за процессом их устранения.

R‑Vision Vulnerability Management В R‑Vision VM 5.4 появились средства оценки эффективности парольной защиты различных компонентов IT-инфраструктуры с помощью метода Bruteforce, функции сканирования стороннего ПО и мониторинга уязвимостей, которые активно эксплуатируются киберпреступниками в настоящий момент, а также режим «Пентест», имитирующий действия внешнего злоумышленника и используемый для проверки надёжности открытых сервисов и сетевых служб. Дополнительно разработчики R‑Vision VM внедрили новые источники для собственной базы уязвимостей, которую постоянно актуализирует команда центра экспертизы. Одно из главных нововведений — интеграция с банком данных угроз ФСТЭК России. Благодаря ей можно получить более подробную информацию о каждой уязвимости, включая рекомендации по устранению и источники обновлений. Кроме того, в новом релизе продукта предоставлена дополнительная информация от регулятора о проверке обновлений безопасности на наличие недекларированных возможностей. |

|