Материалы по тегу: прошивка

|

06.03.2025 [21:36], Владимир Мироненко

Google раскрыла детали уязвимости в процессорах AMD и опубликовала инструментарий для анализа и изменения их микрокодаСпециалисты Google Security Team сообщили детали уязвимости (CVE-2024-56161), позволяющей обойти механизм проверки цифровой подписи при обновлении микрокода в процессорах AMD на базе микроархитектуры от Zen1 до Zen4, о чём пишет ресурс OpenNet. Уязвимости присвоен рейтинг опасности CVSS 7,2 балла из 10, что говорит о серьёзности проблемы. «Неправильная проверка подписи в загрузчике исправлений микрокода CPU AMD может позволить злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод», — говорится в сообщении Google. Исследователи известили AMD об обнаруженной уязвимости 25 сентября 2024 года. Уязвимость, сделавшая возможной загрузку собственных патчей для микрокода процессоров AMD Zen 1-4, вызвана использованием для верификации вместо рекомендованных хеш-функций алгоритма CMAC, который не подходит для этого и не защищён от подбора коллизий. Компания AMD устранила уязвимость в декабрьском обновлении микрокода путём замены CMAC на криптографически стойкую хеш-функцию. Google также опубликовала под лицензией Apache 2.0 инструментарий Zentool, с помощью которого можно анализировать микрокод, манипулировать им и создавать патчи для изменения микрокода в процессорах AMD Zen. Zentool включает команды: zentool edit — редактирует параметры файлов с микрокодом, изменяет микрокод и заменяет отдельные инструкции; zentool print — выводит информацию о структурах и параметрах микрокода; zentool load — загружает микрокод в CPU; zentool resign — корректирует цифровую подпись с учётом добавленных в микрокод изменений. Также в состав Zentool входят утилиты mcas и mcop с реализациями ассемблера и дизассемблера для микрокода. Специалисты Google также подготовили руководство по микроархитектуре RISC86, применяемой в микрокоде AMD, и рекомендации по созданию собственного микрокода с пояснением, как создавать собственные процессорные инструкции, реализуемые на микрокоде RISC86, менять поведение существующих инструкций и загружать изменения микрокода в процессор.

30.07.2024 [11:30], Сергей Карасёв

Быстрее и надёжнее: DapuStor и Marvell улучшат эффективность и производительность QLC SSDКомпании DapuStor и Marvell объявили о расширении сотрудничества с целью внедрения технологии Flexible Data Placement (FDP) в SSD, построенные на основе чипов памяти QLC и TLC. Применение FDP позволит повысить долговечность, производительность и эффективность накопителей указанных типов. Отмечается, что устройства QLC SSD обеспечивают значительные преимущества в плане вместимости и совокупной стоимости владения (TCO) по сравнению с другими видами твердотельных накопителей. Однако существуют и проблемы: изделия QLC сталкиваются с меньшим сроком службы и более низкой скоростью записи. Совместное решение DapuStor и Marvell призвано устранить эти недостатки. Речь идёт об использовании контроллера Marvell Bravera SC5 и специальной прошивки DapuStor FDP. Технология FDP интеллектуально распределяет данные по флеш-памяти QLC, оптимизируя использование доступных ячеек и сводя к минимуму влияние усиления записи (Write Amplification, WA). Особые алгоритмы динамически контролируют размещение информации в зависимости от рабочей нагрузки и моделей использования, гарантируя, что наиболее часто используемые данные хранятся в самых быстрых и надёжных областях памяти. В результате, повышаются производительность и долговечность накопителя.

Источник изображения: DapuStor Тестирование показало, что алгоритмы FDP вкупе с контроллером Marvell Bravera SC5 и прошивкой DapuStor позволяют получить значение WA, близкое к 1,0. Иными словами, накопитель использует флеш-память NAND максимально эффективно и без потерь. Кроме того, решение DapuStor FDP включают в себя усовершенствованные методы коррекции ошибок и выравнивания износа. Благодаря этому достигается дополнительное увеличение срока службы и улучшение надёжности QLC SSD. Новая технология будет применяться в накопителях DapuStor QLC серии H5000.

08.07.2023 [23:57], Сергей Карасёв

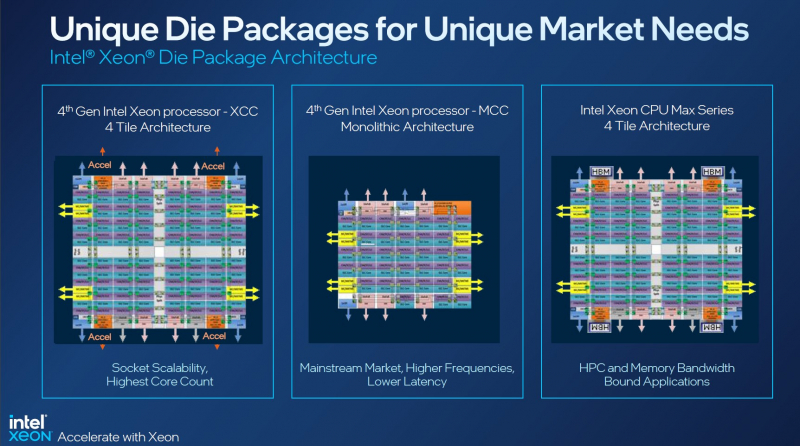

Intel возобновила поставки процессоров Xeon Sapphire Rapids, устранив баг путём обновления прошивкиКомпания Intel, по сообщению ресурса Tom's Hardware, возобновила отгрузки процессоров Xeon Sapphire Rapids после устранения выявленной ошибки. Клиенты, которые ранее закупили проблемные чипы, могут получить обновление микрокода, в котором баг отсутствует. Об обнаруженной ошибке стало известно в конце июня нынешнего года. Говорилось, что баг может провоцировать внезапную остановку работы системы. На тот момент способов решения проблемы известно не было. Чипы Sapphire Rapids доступны в двух конструктивных вариантах: XCC и MCC. В первом случае применяется сборка из четырёх кристаллов: число вычислительных ядер варьируется от 36 до 60. Вторая модификация имеет монолитную конструкцию с числом ядер до 32. И именно в MCC-изделиях обнаружилась недоработка. Intel заявила о приостановке поставок этих процессоров из соображений предосторожности, но не назвала конкретную дату возобновления отгрузок. Проблему удалось решить путём выпуска новой версии прошивки, так что компании не пришлось инициировать дорогостоящую программу отзыва и замены чипов. «Недавно мы сообщили о проблеме с подмножеством процессоров Intel Xeon со средним числом ядер (SPR-MCC), которая может прерывать работу системы при определённых условиях. Из соображений предосторожности мы временно приостановили поставки этих изделий. Теперь мы уверены, что новая микропрограмма решает проблему. Мы возобновили поставки всех версий SPR-MCC и работаем с клиентами над внедрением исправленной прошивки», — сказали в Intel. |

|