Материалы по тегу: безопасность

|

05.12.2024 [15:22], Руслан Авдеев

Роботизированный флот: НАТО тестирует плавучие беспилотники для защиты подводных кабелей и береговой охраныНАТО проводит эксперименты с оборудованием для формирования беспилотного «спецназа». По данным Stars and Stripes, речь идёт о беспилотных надводных судах (USV) для патрулирования берегов и защиты от атак подводных интернет-кабелей. Участники альянса заинтересованы в таком оборудовании и намерены сформировать роботизированный флот уже в 2025 году, заявил один из высокопоставленных представителей НАТО. Недавно организация приняла участие в учениях Digital Talon 3.0, в ходе которых помимо прочего отрабатывалось использование вооружённых безэкипажных катеров и использование авианосцев для старта летающих БПЛА. Подводные дроны для патрулирования интернет-кабелей уже разрабатываются Францией в рамках Martoc Project. У США же есть подразделение морских беспилотников Task Force 59 (TF 59), которое испытывает как полностью автономные аппараты, так и управляемые дистанционно. Считается, что подразделение — лишь первое в своём роде, формирующее облик будущего ВМФ. В НАТО ещё не придумали звучного названия новым силам, пока известных как USV Fleet, но уже известно, что они будут работать под управлением Командования военно-морских сил НАТО (MARCOM). По данным военных, фактически флот беспилотников уже существует, силы Task Force 59 испытывают его на Ближнем Востоке. Закончить отладку роботизированного флота и представить его другим участникам альянса планируется к следующему саммиту НАТО в июне 2025 года. Буквально на днях в Балтийском море произошёл обрыв кабелей, принадлежащих входящим в НАТО странам. Хотя подобные инциденты случаются довольно часто, датские военные задержали китайский сухогруз, имевший несчастье проходить во время инцидентов вблизи места происшествия.

04.12.2024 [08:34], Владимир Мироненко

Аналитики ожидают трёхкратный рост российского облачного рынка к 2028 году

selectel

softline

software

информационная безопасность

исследование

код безопасности

облако

россия

яндекс

Согласно исследованию SK Capital и «Кода безопасности», в этом году российский рынок облачных технологий вырастет на треть до 162 млрд рублей, а через четыре года, в 2028 году, как ожидают ведущие игроки рынка — «Яндекс», Selectel, Softline — он увеличится почти в три раза, до 463,8 млрд рублей. Темпы роста (CAGR) могут составить в 2028 году 36 %. Пока облачный рынок России находится сейчас лишь на начальной стадии развития, отмечено в исследовании. Доля расходов на облачную инфраструктуру (IaaS, PaaS) в процентах от ВВП в стране составляет 0,06 %, что гораздо меньше, чем в развивающихся (0,24 %) и в развитых (0,45 %) странах. В числе отраслей, в которых проникновение облачных технологий будет увеличиваться и станет ключевым драйвером роста спроса в ближайшие годы аналитики назвали ИТ-сектор, классический ретейл, E-commerce, финансы и банки, а также госсектор. Основные тенденции облачного рынка: импортозамещение, усиление проникновения облачных технологий (в 2023 году облачный рынок России составил 121 млрд руб., т.е. 0,5 % объёма мирового рынка), государственная поддержка ИТ-рынка. В числе основных барьеров, замедляющих развитие рынка — нехватка квалифицированных специалистов, перебои с цепочками поставок, высокая цена провайдеров, медленное проникновение облачных сервисов среди крупных клиентов, сложность портирования и повышенные требования к безопасности со стороны клиентов. Аналитики Sk Capital также определили ключевые предпосылки развития рынка кибербезопасности в России в облачных сервисах до 2028 года. Согласно их прогнозу, он увеличится с 5 млрд руб. в 2023 году до 32 млрд руб. в 2028-м. По оценке Sk Capital, российский рынок кибербезопасности в облачных сервисах сейчас составляет примерно 4,5 % от отечественного облачного рынка (в мире — 16 %) или 2 % от рынка кибербезопасности. К 2028 году доля сервисов кибербезопасности в общем рынке облачных услуг, как ожидается, вырастет до 7 % при среднегодовом темпе роста 46 %, что быстрее роста рынка облачных услуг в целом, благодаря низкой базе, всеобщей цифровизации и продолжающимся ростом проникновения использования облачных сервисов крупным и средним бизнесом. Говорится, что на российском рынке кибербезопасности уже сформировались явные лидеры: на Топ-5 вендоров приходится более 40 % рынка, причём в сегменте облачных решений лидируют преимущественно те же компании. Одним из главных стимулов роста российского рынка кибербезопасности в облачных сервисах стал рост числа кибератак, составивших за I полугодие 2024 года 676 тыс. В числе ключевых драйверов роста российского рынка кибербезопасности в Sk Capital назвали тенденцию перехода в облачные сервисы со стороны российских компаний, ограниченных в расходах на инфраструктуру или нуждающихся в оперативном расширении мощностей для обслуживания пикового спроса. Кроме того, рост ключевой ставки ЦБ и налоговой нагрузки на компании будет стимулировать переход на решения, не связанные с большими инвестициями в инфраструктуру. Аналитики прогнозируют рост в дальнейшем требований к провайдерам со стороны заказчиков, знакомых с особенностями протоколов и продуктов кибербезопасности. «Для заказчика будет важно распространение всех ключевых внутренних требований к защите своей инфраструктуры на облака», — сообщается в исследовании Sk Capital.

03.12.2024 [09:00], Андрей Крупин

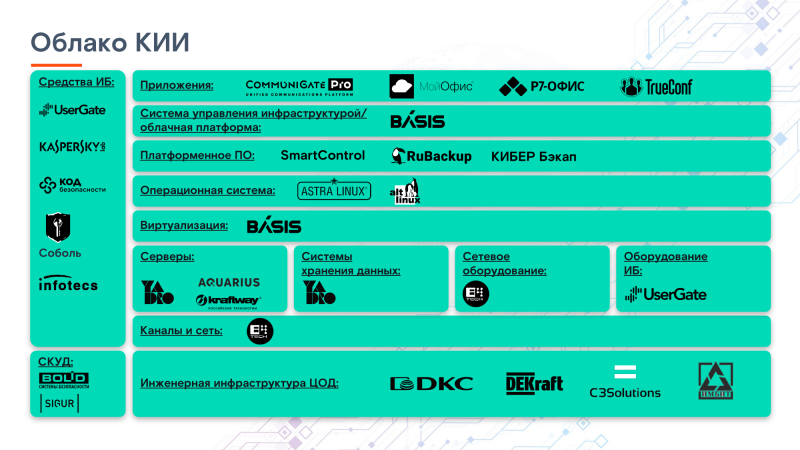

Экосистема «Базиса» стала основой первого в России облака КИИ

software

базис

виртуализация

импортозамещение

информационная безопасность

кии

облако

ростелеком

сделано в россии

Решения виртуализации «Базис» стали основой «Облака КИИ» — первого на российском рынке защищённого облака, построенного на отечественных решениях и способным размещать объекты критической информационной инфраструктуры (КИИ). Решения были успешно проверены на совместимость с другими компонентами импортозамещённого облака: сетевым оборудованием, серверами и СХД, а также системным ПО, таким как российские ОС. Кроме того, клиентам «Облака КИИ» в ближайшее время станут доступны для использования и другие решения, входящие в экосистему «Базис»: платформа виртуализации рабочих мест Basis Workplace, DevOps-конвейер для организации полного цикла разработки и тестирования Basis Digital Energy, средство резервного копирования кластеров Kubernetes и виртуальных машин Basis Virtual Protect. «Облако КИИ» — первое в России мультитенантное защищённое облако, построенное на отечественных программных и аппаратных решениях, было запущено провайдером РТК-ЦОД в октябре текущего года. На данный момент это единственный такой продукт на рынке. Клиенты уже могут заказать IaaS-сервисы, т.е. разместить в облаке, например, системы геолокации и мониторинга, управления складом и логистики, аналитики производства, а также медицинские, банковские и другие ИС. На следующий год запланировано появление PaaS- и SaaS-сервисов. Безопасность «Облака КИИ» подтверждена аттестатом соответствия требованиям Приказа ФСТЭК №239, что позволяет размещать в нем объекты КИИ до 2 категории значимости включительно и обеспечивать защищённое подключение к нему пользователей. Вместе с тем данное облако аттестовано в соответствии с требованиями по обработке персональных данных 1 уровня защищённости, а также требованиями по защите информации государственных информационных систем 1 класса. Пользователями сервисов «Облака КИИ» в первую очередь могут быть организации-субъекты КИИ, но продукт также подойдёт крупным коммерческим компаниям, которые уделяют особое внимание защите своих информационных систем. «За последние два года количество атак на средний и крупный бизнес, даже не относящийся к КИИ, увеличивается на десятки процентов ежегодно. Причём растёт количество не только случаев кражи чувствительных сведений или кибервымогательства, но и диверсий, когда целью злоумышленников является уничтожение данных или нанесение максимального ущерба инфраструктуре компании-цели. Виртуализация является одним из ключевых слоёв современной инфраструктуры, поэтому мы уделяем максимум внимания безопасности экосистемы «Базиса» — внедряем лучшие практики безопасной разработки, тестируем продукты на уязвимости, сертифицируем их и регулярно проходим инспекционный контроль ФСТЭК. Уверен, именно эти усилия привели к тому, что экосистема «Базис» был выбрана для первого в России отечественного облака КИИ», — отметил Давид Мартиросов, генеральный директор «Базис». «Мы в РТК-ЦОД накопили огромный опыт в части хранения и обработки информации, а также обеспечения безопасности данных крупнейших государственных организаций и бизнеса. Объединив свой опыт с экспертизой наших партнёров, таких как «Базис», мы создали уникальный для российского рынка продукт. Альтернативой ему для бизнеса может быть самостоятельное создание защищённого частного облака, что потребует привлечения дорогостоящих специалистов, значительных вложений времени и ресурсов при отсутствии гарантии результата. Бизнес это понимает, и мы видим значительный интерес со стороны рынка, который уже превратился в первые успешные сделки», — прокомментировал Александр Обухов, директор по продуктам РТК-ЦОД. Продукт РТК-ЦОД «Облако КИИ» в 2024 году получил награду CNews Awards в номинации «Проект года», REFORUM AWARDS в номинации «Компания, которая поменяла рынок», а также премию «Приоритет 2024» за развитие технологического суверенитета России.

01.12.2024 [01:41], Владимир Мироненко

0patch опубликовал неофициальные патчи против уязвимости нулевого дня в Microsoft Windows Server 2012 и Server 2012 R2Сервис микропатчей 0patch компании ACROS Security опубликовал бесплатные неофициальные патчи для устранения уязвимости нулевого дня, появившейся более двух лет назад в механизме безопасности Windows Mark of the Web (MotW), сообщил BleepingComputer. По словам Мити Колсека (Mitja Kolsek), соучредителя 0patch, эта уязвимость может позволить злоумышленникам помешать Windows применять к некоторым типам файлов, загружённых из интернета, метки (MotW), которые добавляются ко всем документам и исполняемым файлам, загружённым из ненадёжных источников, предупреждая о потенциальной опасности. Исследователи 0patch обнаружили ранее неизвестную уязвимость в Microsoft Windows Server 2012 и Server 2012 R2, которая позволяет злоумышленнику обойти проверку безопасности. Анализ показал, что эта уязвимость появилась в Windows Server 2012 более двух лет назад и оставалась незамеченной — или, по крайней мере, неисправленной — до сегодняшнего дня. Её присутствие можно обнаружить даже на полностью обновлённых серверах с расширенными обновлениями безопасности. ACROS Security не будет раскрывать детальную информацию об этой уязвимости до тех пор, пока Microsoft не выпустит для неё официальные патчи безопасности. Неофициальные же патчи доступны бесплатно как для устаревших версий Windows, срок поддержки которых уже закончился, так и для полностью обновлённых, включая:

Чтобы установить эти микропатчи в системах Windows Server 2012, поддержка которых закончилась более года назад, необходимо зарегистрироваться в сервисе 0patch и установить программу-агент. Если нет политик на запрет установки исправлений, патчи будут развёрнуты автоматически после запуска агента (без необходимости перезапуска системы).

30.11.2024 [22:23], Владимир Мироненко

«Сайберус» создает новую ИБ-компанию на базе F.A.C.C.T.Фонд развития результативной кибербезопасности «Сайберус», созданный основателем Positive Technologies Юрием Максимовым, и ведущий разработчик в сфере информационной безопасности F.A.C.C.T. (бывшая Group-IB) объявили 29 ноября о заключении сделки с целью создания новой компании в сфере кибербезопасности на основе решений и сервисов F.A.C.C.T. Разрешение ФАС на проведение сделки имеется. Новая компания уже получила ИТ-аккредитацию в Минцифры, а с лета этого года даже ведётся разработка продуктовой линейки. Сумма сделки не разглашается. По оценкам экспертов она может составить 4–5 млрд руб. Возглавит новую компанию, название которой пока не раскрывается, генеральный директор F.A.C.C.T. Валерий Баулин. В состав её акционеров войдут фонд результативной кибербезопасности «Сайберус» с долей в 47 % и частные инвесторы. Вхождение акционеров F.A.C.C.T. в акционерную структуру новой компании сделкой не предусмотрено. Предполагается, что юридические процедуры по сделке будут завершены в I квартале 2025 года.

Источник изображения: facct.ru В рамках сделки акционеры F.A.C.C.T., включая основателя Илью Сачкова, который сейчас находится в заключении, передадут новой компании часть активов: технологии, экспертизу, интеллектуальную собственность и текущие контракты. Команда F.A.C.C.T. перейдёт в новую компанию. Баулин заявил о поставленной задаче сделать новую компанию одной из сильнейших в сфере информационной безопасности в стране с фокусом на борьбу с киберпреступностью. Он отметил, что инвесторы делают ставку на формирование новой продуктовой линейки и увеличение клиентского портфеля, в том числе с привлечением крупных госзаказчиков. Также сообщается, что решения новой компании будут представлены в экспортном предложении российской индустрии кибербезопасности, формированием и продвижением которого на межгосударственном уровне занимается «Сайберус».

28.11.2024 [23:51], Владимир Мироненко

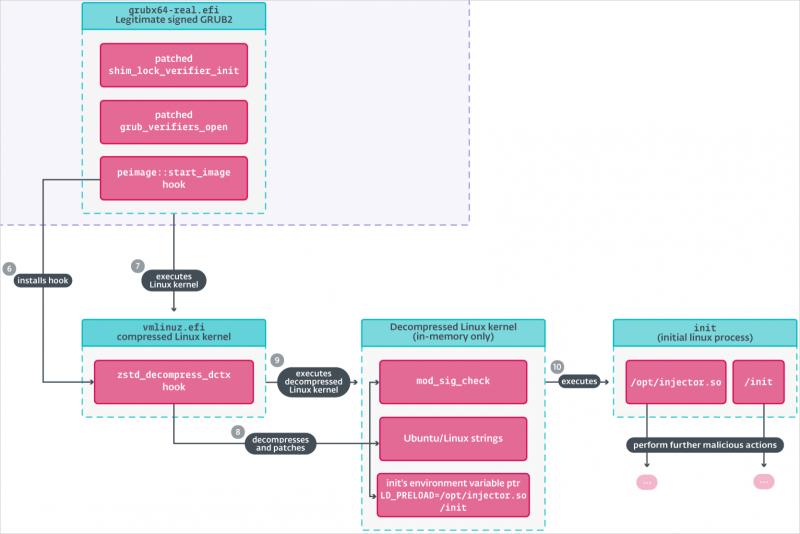

Обнаружен первый UEFI-буткит, нацеленный исключительно на LinuxИсследователи ESET сообщили о первом UEFI-бутките, нацеленном на Linux-системы. До этого злоумышленники использовали такого рода вредоносное ПО только для атак на компьютеры под управлением Windows, пишет BleepingComputer. Буткит Bootkitty (IranuKit) был загружен на платформу VirusTotal 5 ноября 2024 года в виде файла bootkit.efi. Как утверждают в ESET, по ряду признаков Bootkitty представляет собой подтверждение осуществимости атаки (proof-of-concept), которое работает только на некоторых версиях и конфигурациях Ubuntu и не является полноценной угрозой, используемой в реальных атаках. «Независимо от того, является ли это проверкой концепции или нет, Bootkitty знаменует собой интересный шаг вперед в ландшафте угроз UEFI, разрушая убеждение, что современные буткиты UEFI являются угрозами, эксклюзивными для Windows», — заявили исследователи, добавив, что появление буткита «подчеркивает необходимость быть готовым к потенциальным будущим угрозам». Как сообщили в ESET, основная цель буткита — отключить функцию проверки подписи ядра и предварительно загрузить два пока не известных двоичных файла ELF в процессе инициализации ядра. Bootkitty использует самоподписанный сертификат, поэтому он не будет выполняться в системах с включенной функцией Secure Boot, если только контролируемый злоумышленником сертификат уже не был прописан ранее. Во время загрузки компьютера буткит перехватывает функции в протоколах аутентификации безопасности UEFI, чтобы обойти проверки целостности Secure Boot, гарантируя загрузку буткита независимо от политик безопасности. После этого он подменяет функции проверки целостности и наличия подписи в загрузчике GRUB, в том числе для образа ядра. Затем Bootkitty перехватывает процесс распаковки ядра Linux и подменяет функцию проверки модулей ядра. Наконец, он позволяет прописать в LD_PRELOAD любую библиотеку, которая будет первой загружаться при запуске системы. Индикаторы компрометации (IoC), связанные с Bootkitty, были опубликованы в репозитории GitHub.

28.11.2024 [14:47], Руслан Авдеев

США впервые с 2001 года пересмотрят правила лицензирования подводных интернет-кабелей для защиты национальных интересовАмериканская Федеральная комиссия по связи (FCC) впервые за 22 года пересмотрит правила лицензирования подводных кабелей. Ведомство одобрило т.н. «Уведомление о предложении регулирования» (Notice of Proposed Rulemaking) для того, чтобы повысить уровень безопасности и защиты подводной инфраструктуры, а также упростить процесс лицензирования, сообщает Datacenter Dynamics. Сейчас процесс регулирования деятельности в соответствующей сфере весьма сложен — для получения лицензий необходимо подавать заявки сразу нескольким федеральным регуляторам США. FCC намерена упростить этот процесс, но вместе с тем ужесточить правила отчётности. Так, предлагается ввести обязательные отчёты для прокладчиков кабелей каждые три года или же сократить срок действия их лицензий с 25 лет до более короткого периода. Американский регулятор делает акцент на обеспечении национальной безопасности. Например, FCC также предложила обязать операторов, имеющих право на ведение международного телеком-бизнеса, подавать заявки на продление соответствующих разрешений в FCC. Дополнительно FCC работает над механизмом устранения из американских сетей связи телеком-оборудования, которое регулятор сочтёт опасным или хотя бы «рискованным». Речь идёт о первом пересмотре правил работы с подводными кабелями с 2001 года. На сегодня функционируют 84 кабельные системы, получившие лицензии FCC. Текущая суммарная ёмкость кабелей лицензиатов превышает 5,3 Пбит/с, к ним планируется добавить ещё 6,8 Пбит/с. Безопасность кабелей по разным причинам стала весьма актуальной темой. Помимо инцидентов в Красном море, из-за которых пострадала связь Азии с Европой, были и другие случаи, в частности — обрыв кабелей у берегов Вьетнама и Тайваня и недавний инцидент в Балтийском море.

28.11.2024 [10:00], Андрей Крупин

Selectel подтвердил соответствие государственному стандарту безопасности для организаций финансовой сферы и обновил действующие сертификаты безопасностиSelectel, крупнейший независимый провайдер сервисов IT-инфраструктуры в России, подтвердил соответствие продуктов требованиям ГОСТ Р 57580, который определяет требования по информационной безопасности для организаций финансовой сферы, и обновил сертификат международного стандарта безопасности данных платёжных карт до версии PCI DSS 4.0. Прохождение сертификации подтверждает высокий уровень обеспечения информационной безопасности продуктов и услуг облачного провайдера и расширяет возможности работы с инфраструктурой компаниям финансового сектора, включая кредитные и некредитные организации, а также организации, обрабатывающие данные держателей банковских карт. Выполнение требований ГОСТ Р 57580 является обязательным для большого количества компаний финансовой отрасли: банков, микрофинансовых организаций, операторов финансовых платформ и систем, выпускающих цифровые финансовые активы, негосударственных пенсионных фондов, страховых организаций и других. Для обеспечения надёжности работы компаний этого сектора инфраструктура провайдера также соответствует 152-ФЗ «О персональных данных», 17 приказу ФСТЭК для государственных информационных систем и международным стандартам ISO 27001, 27017, 27018 и SOC 2.

Источник изображения: selectel.ru «Финтех-индустрия в России активно растёт и является одним из лидеров в процессах цифровой трансформации. При этом требования регулятора по обеспечению информационной безопасности распространяются на все большее количество участников финансового рынка. По итогам аудита мы получили заключение о соответствии требованиям по первому (усиленному) уровню защиты с итоговым пятым уровнем соответствия и оценкой 0,92. Такой результат означает, что, предоставляя стабильную и безопасную IT-инфраструктуру и сервисы, мы в полном объёме реализуем и непрерывно совершенствуем организационные и технические меры защиты информации», — отметил Антон Ведерников, руководитель направления продуктовой безопасности Selectel. Обновлённая версия стандарта PCI DSS 4.0 содержит уточнённые требования к безопасности и более полно описывает способы их реализации и контроля для компаний, работающих с данными держателей платёжных карт. Также стандарт теперь предусматривает содействие сервис-провайдера клиентам при проведении пентестов инфраструктуры. Действие сертификата распространяется на все ключевые IaaS и PaaS-решения Selectel: выделенные и облачные серверы, объектное хранилище S3, облачные базы данных, Managed Kubernetes и Container Registry. Также стандарту соответствует ряд ИБ и сетевых сервисов компании: сеть доставки контента (CDN), балансировщик нагрузки, глобальный роутер, выделенное сетевое оборудование, менеджер секретов и сервис управления идентификацией и доступом (IAM).

26.11.2024 [10:46], Сергей Карасёв

Axoft представила ПАК «Алькор» с серверами «Гравитон», софтом «Группы Астра» и «Лаборатории Касперского»

astra linux

axoft

hardware

гравитон

импортозамещение

информационная безопасность

лаборатория касперского

сделано в россии

сервер

Axoft в партнёрстве с компанией «Гравитон», «Лабораторией Касперского» и «Группой Астра» анонсировала программно-аппаратный комплекс (ПАК) под названием «Алькор», предназначенный для мониторинга вторжений и обеспечения защиты от комплексных угроз и целевых атак. В основу новинки положены серверы «Гравитон» С2122И типоразмера 2U. Они могут нести на борту два процессора Intel Xeon поколения Cascade Lake-SP с показателем TDP до 205 Вт и до 2 Тбайт оперативной памяти DDR4 (в конфигурации 16 × 128 Гбайт). Предусмотрены 12 фронтальных отсеков для накопителей LFF/SFF с интерфейсом SATA/SAS, а также два тыльных отсека SFF. Есть контроллер Aspeed AST2500, четыре сетевых порта 1GbE (Marvell 88E1543) и выделенный порт управления 1GbE, пять слотов PCIe 3.0 x16 и один слот PCIe 3.0 x8. Кроме того, присутствуют разъём М.2 E-key 2230/2242/2260/2280, четыре порта USB 3.0, последовательный порт и аналоговый разъём D-Sub. Питание обеспечивают два блока мощностью до 1600 Вт с сертификатом 80 Plus Platinum. В состав платформы «Алькор» входит софт Kaspersky Anti Targeted Attack (KATA) и Kaspersky EDR Expert (KEDR), который обеспечивает защиту от сложных целевых атак на всех уровнях. Благодаря этому ПО заказчики получают необходимые инструменты для многостороннего выявления угроз, эффективного расследования инцидентов в рамках всей инфраструктуры и быстрого централизованного реагирования. Система KATA интегрируется с любыми сетевыми устройствами, которые поддерживают передачу трафика для его дальнейшего анализа. По заявлениям Axoft, новый ПАК подходит для клиентов из любой отрасли государственного и промышленного секторов, которым нужно эффективно распределить бюджет между сегментами IT, информационной безопасностью и оборудованием при соответствии требованиям 187-ФЗ «О безопасности критической информационной инфраструктуры». «Алькор» предлагается в двух основных вариантах. Версия с софтом «Лаборатории Касперского» предназначена для обеспечения защиты от сложных целевых атак. Для развёртывания инфраструктуры в облаке опционально к платформе прилагается программный комплекс «Средства виртуализации «Брест» и операционная система Astra Linux, разработчиком которых является «Группа Астра». «Программно-аппаратный комплекс позволит надёжно защитить IT-инфраструктуру предприятия. В нём используются передовые решения, способные противостоять даже самым сложным и ранее неизвестным угрозам. ПАК создан отечественными компаниями, что важно в контексте замещения ПО на российские аналоги, и отвечает всем требованиям регуляторов», — отмечает «Лаборатория Касперского».

22.11.2024 [09:00], Сергей Карасёв

Центр ФСБ по компьютерным инцидентам разорвал договор с Positive TechnologiesНациональный координационный центр по компьютерным инцидентам (НКЦКИ), сформированный ФСБ России, по сообщению газеты «Коммерсантъ», расторг соглашение о сотрудничестве с компанией Positive Technologies. Речь идёт о взаимодействии в рамках центра ГосСОПКА (государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак). В официальном уведомлении сказано, что договор разорван по инициативе НКЦКИ. Причина заключается в отсутствии «взаимодействия по предусмотренным соглашением направлениям». Какие именно аспекты деятельности имеет в виду координационный центр, не уточняется. Вместе с тем в самой компании Positive Technologies сообщили газете «Ведомости», что расторжение договора — «это плановая активность». Утверждается, что НКЦКИ пересматривает требования к обязанностям корпоративных центров ГосСОПКА, в связи с чем требуется перезаключение соглашений. Positive Technologies подчёркивает, что находится в диалоге с регулятором по вопросу подписания договора на обновлённых условиях.

Источник изображения: unsplash.com НКЦКИ выполняет ряд функций, нацеленных на противодействие кибервторжениям. Это, в частности, координация мероприятий по реагированию на компьютерные инциденты, а также участие в обнаружении, предупреждении и ликвидации последствий компьютерных атак. Кроме того, центр осуществляет сбор, хранение и анализ информации об инцидентах, а также оценку эффективности мероприятий по обнаружению, предупреждению и ликвидации последствий хакерских атак. Стоит добавить, что ранее Positive Technologies объявила о присоединении к консорциуму исследований технологий доверенного и защищённого ИИ. Соответствующее соглашение подписано компанией с АНО «Национальный технологический центр цифровой криптографии» и «Фондом содействия развитию безопасных информационных технологий». |

|