Материалы по тегу: безопасность

|

30.01.2025 [12:48], Сергей Карасёв

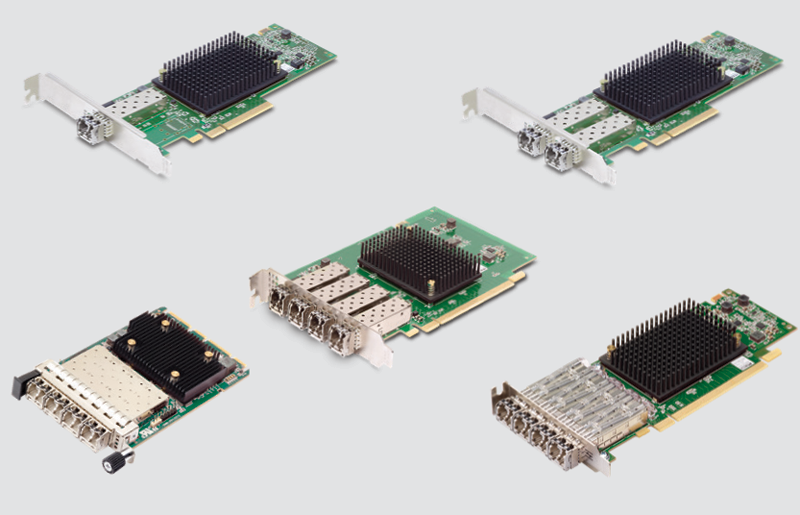

Broadcom представила HBA Emulex Secure с постквантовым шифрованиемКомпания Broadcom анонсировала устройства Emulex Secure Fibre Channel Host Bus Adapters (HBA) 32G/64G, предназначенные для защиты данных при их перемещении между серверами и системами хранения. Эти решения поддерживают алгоритмы постквантового шифрования и используют архитектуру нулевого доверия. Изделия выполнены в виде низкопрофильных карт расширения уменьшенной длины с интерфейсом PCIe 4.0. В комплект поставки входят стандартная и укороченная монтажные планки. Диапазон рабочих температур простирается от 0 до +55 °C. HBA-адаптеры Emulex Secure совместимы с существующей инфраструктурой Fibre Channel. Они соответствуют стандарту NIST 800-193, а также требованиям CNSA 2.0 (Commercial National Security Algorithm Suite 2.0), DORA (Digital Operational Resilience Act) и NIS2 (Network and Information Security 2). Функции криптографии полностью возложены на аппаратную составляющую, что обеспечивает эффективное шифрование без негативного влияния на производительность системы.

Источник изображения: Broadcom Методы постквантового шифрования основаны на математических задачах, которые, как считается, устойчивы к атакам с помощью квантовых компьютеров. Благодаря этому устройства Emulex Secure способны обеспечивать высокий уровень безопасности даже с учётом будущих квантовых методов взлома. Адаптеры Emulex Secure FC32G и FC64 доступны в конфигурациях с одним, двумя и четырьмя портами. Говорится о совместимости с широким спектром ОС и гипервизоров, включая Windows, Red Hat Enterprise Linux, SUSE Linux Enterprise Server, VMware vSphere, Oracle Linux, Citrix, Ubuntu, OpenEuler, Kylin, UniontechOS (UOS) и FusionOS.

28.01.2025 [23:48], Владимир Мироненко

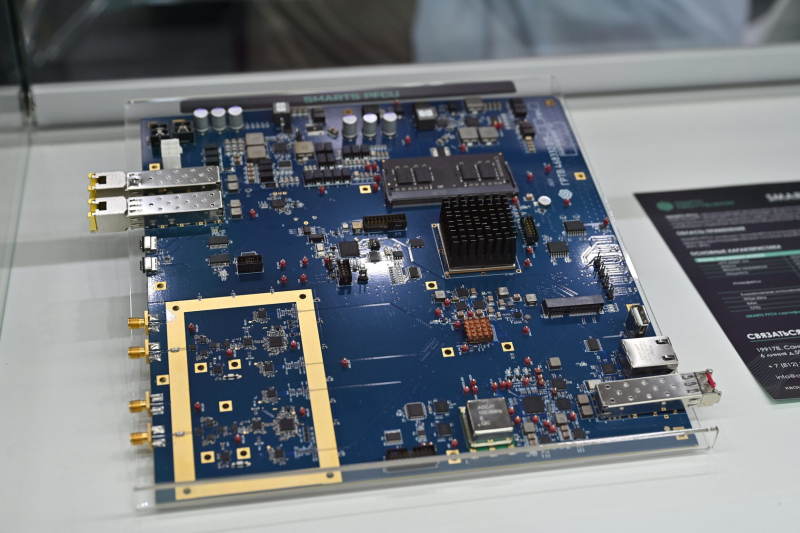

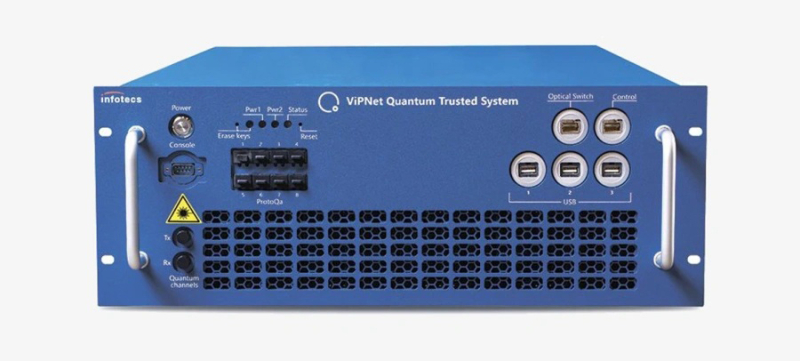

ФСБ сертифицировала оборудование для квантовых коммуникаций «ИнфоТеКС» и «СМАРТС-Кванттелеком» — теперь его можно использовать на спецобъектахВ конце 2024 года ФСБ сертифицировала новое оборудование для квантовых коммуникаций от компаний «ИнфоТеКС» и «СМАРТС-Кванттелеком», сообщил ресурс РБК со ссылкой на сайты компаний. До этого, в 2022 году ФСБ сертифицировала так называемый квантовый телефон ViPNet QSS, созданный «ИнфоТеКСом» и Центром компетенций НТИ на базе МГУ им. М.В. Ломоносова. Его испытания прошли в ОАО «РЖД» и «Газпроме». По словам представителя «ИнфоТеКСа», к концу 2024 года протяжённость магистральной линии квантовой связи «РЖД» достигала 7 тыс. км. «ИнфоТеКС» также реализовал проекты с «Газпромом» и «Ростелекомом». Кроме того, квантовые сети действуют в нескольких университетах. Как отметили в «РЖД», сертификация «откроет возможность для применения квантового оборудования на тех объектах, где требуется использование сертифицированных средств. В 2019 году правительство назначило «РЖД» ответственной за реализацию направления «Квантовые коммуникации». Существенным препятствием для коммерческого внедрения сервисов в железнодорожной компании назвали высокую стоимость такого оборудования. По словам источника РБК, стоимость квантового телефона осенью 2022 года составляла примерно 40 млн руб. «Ростелеком» с 2018 года реализовал более десяти пилотных проектов в области квантовых коммуникаций, в том числе построил квантовую сеть между ЦОД в Москве и Удомле. В компании отметили, что «гарантированно высокий уровень безопасности передачи критически важных данных необходим государственным и корпоративным клиентам, в частности финансовому сектору». Гендиректор «СМАРТС-Кванттелекома» заявил, что получение сертификата «означает возможность реального применения квантовых систем для защиты информации потенциальными потребителями». В «Росатоме» сообщили, что лидером в построении квантовых сетей в мире является Китай, а Россия — один из лидеров по совокупности таких параметров, как протяжённость квантовых сетей, уровень развития технологий, наличие сформированной экосистемы, централизованной программы поддержки исследований и разработок и др. Концепция регулирования отрасли квантовых коммуникаций была утверждена в России в 2023 году.

28.01.2025 [12:00], Сергей Карасёв

Т-банк первым отказался от корпоративного центра сертификации Microsoft в пользу российского решения

software

банк

импортозамещение

информационная безопасность

криптография

россия

сделано в россии

тинькофф

Т-банк, по сообщению газеты «Ведомости», первым из крупных российских банков отказался от использования технологического центра сертификации (Certification Authority, СА) корпорации Microsoft. Вместо него внедрено отечественное решение, разработанное российской компанией Safetech. О том, что в России рассматривается возможность импортозамещения центра сертификации Microsoft для банков, сообщалось в сентябре 2024 года. СА выдает сертификаты для Windows, которые служат для подтверждения подлинности ПО или веб-сайта. Без таких сертификатов работа банка может быть заблокирована, поскольку они используются как при общении с клиентами (мобильный банк, дистанционное банковское обслуживание, банкоматы и т. д.), так и при операциях внутри банка. Кроме того, CA применяется для безопасного соединения (HTTPS) на сайтах. Т-банк выбрал альтернативный продукт — SafeTech CA. На сайте разработчика говорится, что это решение способно не только полностью заменить Microsoft CA, но и значительно оптимизировать процессы выпуска и управления жизненным циклом сертификатов, сделав их более удобными и эффективными. Благодаря механизму импорта шаблонов и сертификатов из Microsoft CA возможно осуществление бесшовной миграции на российскую платформу. Реализована поддержка протоколов MS Enrollment и SCEP, благодаря чему выпускать сертификаты можно для самого разного сетевого оборудования и различных устройств под управлением Windows, Linux, macOS, iOS и пр. Упомянута возможность работы с сертификатами не только на базе зарубежных, но и российских ГОСТ-криптоалгоритмов. О стоимости проекта по переходу на платформу SafeTech CA в Т-банке умалчивают. При этом вице-президент и технический директор кредитной организации подчеркнул, что «замена зарубежных компонентов инфраструктуры на отечественные средства защиты информации является приоритетной для банка».

28.01.2025 [01:31], Владимир Мироненко

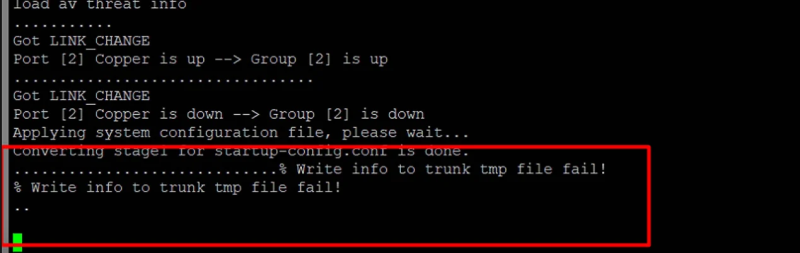

Брандмауэры Zyxel USG FLEX и ATP ушли в бесконечную перезагрузку после некорректного обновления сигнатурКак сообщает The Register, тайваньская компания Zyxel предупредила пользователей о том, что некорректное обновление сигнатур, проведённое в ночь с 25-го на 26-е января, вызвало критические ошибки в работе брандмауэров USG FLEX и ATP Series, включая уход устройства в бесконечный цикл перезагрузки. «Мы обнаружили проблему, влияющую на некоторые устройства, которая может вызывать циклы перезагрузки, сбои демона ZySH или проблемы с доступом ко входу, — сообщается в бюллетене Zyxel. — Системный светодиод также может мигать. Обращаем внимание — это не связано с CVE или проблемой безопасности». Zyxel утверждает, что проблема коснулась только брандмауэров USG FLEX и ATP Series (версии прошивки ZLD) с активными лицензиями безопасности. Устройства на платформе Nebula или серии USG FLEX H (uOS) не пострадали. «Проблема возникает из-за сбоя обновления Application Signature Update, а не обновления прошивки. Чтобы решить эту проблему, мы отключили сигнатуры на наших серверах, предотвратив дальнейшее воздействие на брандмауэры, которые не загрузили новые версии сигнатур», — сообщила Zyxel. Помимо ухода в цикл перезагрузки, некоторые пользователи после проведения обновления сталкиваются с такими проблемами, как невозможность ввода команд в консоли, необычно высокая загрузка CPU и поступление сообщений о том, что «демон ZySH занят», о формировании дампа памяти (core dump) и т.д. Zyxel сообщила, что вариантов исправления проблемы в удалённом режиме нет. Для этого надо иметь физический доступ к брандмауэру и подключиться к консольному порту. Zyxel подробно описала в отдельном руководстве шаги по восстановлению таким способом, включая создание резервной копии перед установкой новой прошивки. Компания предупредила, что тем, у кого системы работают в режиме Device-HA, следует напрямую обращаться в службу поддержки Zyxel за индивидуальной помощью.

27.01.2025 [10:00], SN Team

«Базис» и ИСП РАН при поддержке «Фобос-НТ» обнаружили уязвимости в популярном открытом ПО виртуализации

open source

software

баг

базис

виртуализация

информационная безопасность

исп ран

разработка

россия

сделано в россии

уязвимость

Специалисты «Базис», компании-лидера российского рынка средств виртуализации, вместе с сотрудниками ИСП РАН и испытательной лаборатории «Фобос-НТ» провели очередной этап тестирования компонентов с открытым исходным кодом, которые используются в инструментах виртуализации по всему миру, в том числе в продуктах компании. Результатом совместной работы стало обнаружение и последующее устранение 191 дефекта в коде, некоторые из которых были расценены как уязвимости. В рамках нового этапа испытаний тестировались следующие компоненты с открытым исходным кодом: nginx, ActiveMQ Artemis, Apache Directory, libvirt-exporter, QEMU. Особое внимание было уделено libvirt — сбой в работе этой библиотеки может нанести ущерб инфраструктуре и привести к утечке конфиденциальной информации, поэтому она была подвергнута комплексному исследованию. Перечисленные компоненты используются вендорами по всему миру — libvirt предоставляет API для управления виртуальными машинами, nginx помогает балансировать нагрузку и т.д. — и от качества их работы зависит множество российских и иностранных решений для работы с виртуальными средами. При разработке и тестировании продуктов «Базис» применяются различные виды анализа, такие как фаззинг, статический анализ, композиционный анализ, модульное и функциональное тестирование. На прошедшем этапе испытаний основной упор исследователи сделали на разметке срабатываний статического анализатора Svace (разработан в ИСП РАН) и создании фаззинг-целей. Статический анализ выявил 178 дефектов в коде тестируемых компонентов. Изучив их, специалисты ИСП РАН и «Базис» разработали 86 исправлений, которые были приняты в основные ветки разработки соответствующих проектов. Большая часть срабатываний относилась к популярному брокеру сообщений ActiveMQ Artemis и серверу каталогов Apache Directory. Фаззинг-тестирование выявило еще 13 дефектов в коде — 5 в Apache Directory LDAP API и 8 в библиотеке libvirt. Последние были найдены в ходе проверки функций обработки инструкций, которые потенциально могут быть получены из конфигурационных файлов при создании виртуальной машины. В частности, были найдены ошибки, связанные с переполнением буфера, а также несколько проблем, связанных с неоптимальной работой функций в отношении некоторых контроллеров. Все поданные исправления были оперативно приняты в основные ветки разработки libvirt и Apache Directory. В рамках подготовки к тестированию для наиболее критичных компонентов открытого ПО, лежащих на поверхности атаки, были разработаны фаззинг-тесты. Их можно найти в соответствующих проектах на GitLab-портале Центра исследований безопасности системного ПО. В дальнейшем созданные сотрудниками ИСП РАН и «Базис» цели послужили исследованиям, которые специалисты «Фобос-НТ» выполняли на своих мощностях. Найденные коллегами дефекты также были учтены при обновлении компонентов с открытым исходным кодом в продуктах «Базис». «Мы очень серьезно относимся к качеству кода экосистемы «Базис», поэтому тестируем на ошибки и уязвимости не только собственный код, но даже компоненты с открытым исходным кодом, которые используем. Более того, без такого тестирования невозможны современная безопасная разработка и сертификация. Такой подход делает наши решения более качественными и защищенными, а также вносит вклад в развитие открытых инструментов виртуализации, которые используются различными вендорами по всему миру. Реализовать его было бы сложно без партнеров, сотрудничество с ИСП РАН и НТЦ «Фобос-НТ» позволяет «Базису» выстраивать качественные процессы безопасной разработки и тестирования инструментов виртуализации, повысить уровень зрелости экосистемы. В результате наши продукты не только сертифицированы ФСТЭК России, но и в максимально короткие сроки проходят инспекционный контроль. В итоге наши заказчики могут быть уверены, что решения «Базиса» проверены, а созданная на их основе инфраструктура компании безопасна», — отметил Дмитрий Сорокин, технический директор компании «Базис». Очередной этап тестирования и исследования кода проходил на инфраструктуре Центра исследований безопасности системного ПО, созданного ФСТЭК России на базе ИСП РАН. Компания «Базис» принимает непосредственное участие в деятельности Центра и является активным участником РБПО-процессов, инициируемых и развиваемых ФСТЭК России. Работы по разметке и созданию целей для фаззинга выполнялись совместно с ИСП РАН, к решению этой задачи были привлечены студенты профильных специальностей МГТУ им. Н.Э. Баумана и Чувашского государственного университета. Сотрудники испытательной лаборатории НТЦ «Фобос-НТ» проводят сертификационные испытания продуктов «Базис» и занимаются улучшением фаззинг-тестов, в том числе разработанных компанией.

22.01.2025 [23:43], Владимир Мироненко

VK Tech анонсировал изолированную облачную платформу Secure Cloud для госорганизаций и компаний с высокими требованиями к информационной безопасностиVK Tech анонсировал Secure Cloud, защищённое решение на базе VK Cloud, представляющее собой изолированную облачную платформу, предназначенную для создания, развития, поддержки и масштабирования государственных информационных систем (ГИС) и информационных систем персональных данных (ПДн). Платформа Secure Cloud предлагает готовую вычислительную инфраструктуру для органов государственной власти, государственных внебюджетных фондов, федеральных органов исполнительной власти и крупных компаний с высокими требованиями к обеспечению информационной безопасности. Secure Cloud получила аттестат соответствия №3740.00021.2024 от 16 декабря 2024 года по требованиям безопасности информации, предъявляемых к ГИС первого класса защищенности (К1) и ИСПДн второго уровня защищенности персональных данных (УЗ2), что подтверждает её соответствие требованиям нормативных документов ФСТЭК и ФСБ России в области защиты информации и готовность к размещению государственных информационных систем.

Источник изображения: VK Tech Secure Cloud разработана на кодовой базе облачной платформы VK Cloud, сертифицированной ФСТЭК России. Вся инфраструктура построена на российском оборудовании, что служит гарантией её импортонезависимости. В компании также сообщили о планах расширить функциональность платформы, добавив возможность размещения в облаке объектов критической информационной инфраструктуры (КИИ) и платформенных сервисов (PaaS) для работы с КИИ.

21.01.2025 [22:26], Владимир Мироненко

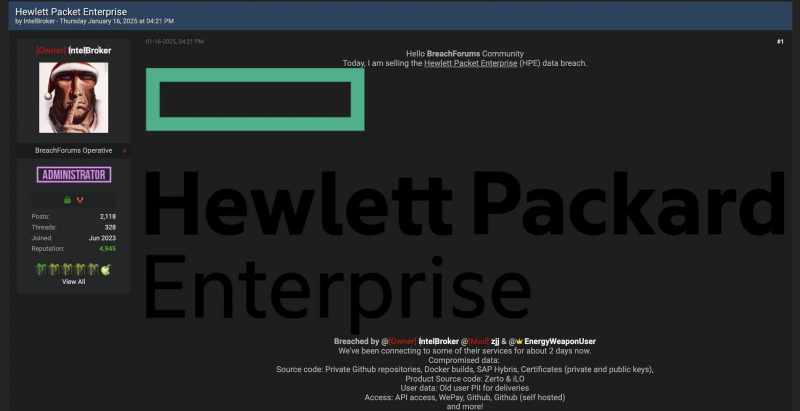

HPE проводит расследование в связи с заявлением хакеров о взломе её системHewlett Packard Enterprise (HPE) подтвердила ресурсу ITPro, что начала расследование по поводу возможного взлома своих систем после публикации хакером IntelBroker на прошлой неделе заявления на форуме по утечке данных. В своём заявлении хакер указал что вместе со своей командой успешно взломал сеть HPE и похитил информацию, выставив её на продажу в даркнете. IntelBroker сообщил, что украденные данные включают исходный код Zerto и iLO, сборки Docker, данные SAP Hybris, сертификаты (закрытые и открытые ключи), а также ключи доступа к нескольким сервисам HPE, включая API компании и платформы WePay, GitHub и GitLab. Также были похищены старые личные данные пользователей (PII), касающиеся поставок. По словам взломщиков, они пробыли в сетях HPE около двух дней. В качестве доказательства взлома IntelBroker загрузил скриншоты с именами, адресами электронной почты и паролями. HPE заявила, что хотя расследование продолжается, уже ясно, что данные клиентов не были утеряны. Компания работает в обычном режиме. «16 января HPE стало известно о заявлениях группы под названием IntelBroker о том, что она владеет информацией, принадлежащей HPE, — указал представитель компании в заявлении для ITPro. — HPE немедленно активировала протоколы киберреагирования, отключила соответствующие учётные записи и начала расследование для оценки обоснованности заявлений». «В настоящее время нет никаких операционных последствий для нашего бизнеса, и нет никаких доказательств того, что затронута информация клиентов», — подчеркнул представитель. IntelBroker приобрёл известность после взлома в марте 2023 года американского страхового управления округа Колумбия DC Health Link — организации, которая управляет планами медицинского страхования членов Палаты представителей США, в результате которого он опубликовал в Сети персональные данные 170 тыс. человек. Другие инциденты, связанные с IntelBroker, включают взломы Nokia, Europol, Home Depot и Acuity, а также предполагаемые взломы AMD, Госдепартамента США, Zscaler, Ford и General Electric Aviation, пишет BleepingComputer. В октябре прошлого года хакер также взломал системы Cisco, выложив 2,9 Тбайт информации в даркнет и отметив, что его группировка извлекла 4,5 Тбайт данных компании. Cisco признала инцидент, но подчеркнула, что её собственные системы не были взломаны, а злоумышленники получили доступ к общедоступной среде DevHub.

16.01.2025 [14:41], Андрей Крупин

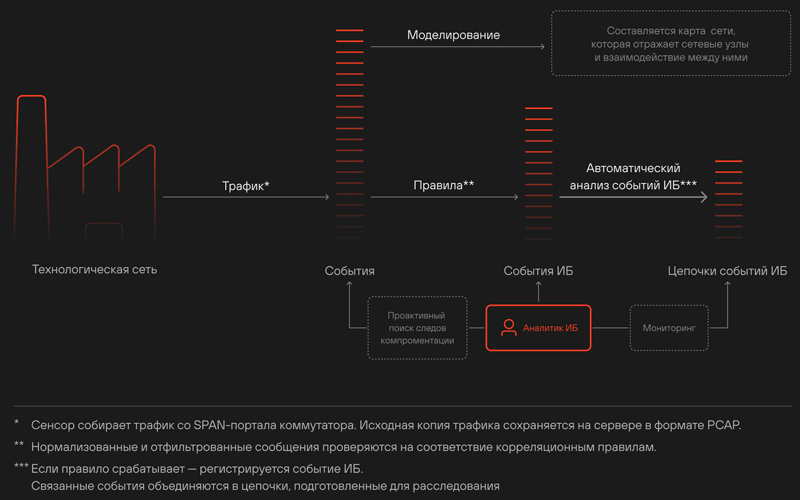

Positive Technologies выпустила новую версию системы мониторинга безопасности промышленных инфраструктурКомпания Positive Technologies сообщила о выпуске новой версии программного комплекса PT Industrial Security Incident Manager (PT ISIM), предназначенного для контроля безопасности и мониторинга технологических сетей, IIoT-систем промышленных предприятий и объектов инженерной инфраструктуры. PT ISIM обеспечивает инвентаризацию технологической инфраструктуры и контроль изменений, выявляет аномалии и события безопасности в сетевом трафике, обнаруживает эксплуатацию уязвимостей, вредоносного ПО и другие техники злоумышленников. Также решение в автоматическом режиме распознаёт опасные технологические команды и помогает ИБ-персоналу соблюдать требования регулирующих организаций.

Схема работы PT ISIM (источник изображения: Positive Technologies) Обновлённый PT ISIM получил компонент PT ISIM Endpoint, выявляющий аномалии, нелегитимные операции и подозрительную активность на рабочих станциях и серверах SCADA. Компонент учитывает особенности работы систем промышленной автоматизации и содержит правила выявления киберугроз, специфичных для таких сетей. Ещё одно важное изменение в PT ISIM — новая карта сетевых взаимодействий, которая позволяет специалистам по ИБ ориентироваться в крупных распределённых промышленных инфраструктурах с десятками тысяч узлов. Дополнительно были расширены функции модуля, который контролирует технологические процессы. Появился также обновлённый стартовый дашборд: на нём теперь отображаются последние инциденты, уведомления о появлении новых узлов, неавторизованных соединений и сведения об инвентаризации компонентов технологической сети.

13.01.2025 [20:44], Андрей Крупин

SafeTech объявила о создании ST Crypt — новой компании на российском ИБ-рынкеРоссийская группа компаний SafeTech объявила о создании нового юридического лица в составе группы — ST Crypt, которое будет специализироваться на разработке и внедрении безопасных решений с использованием сертифицированных средств криптографической защиты информации. Команда ST Crypt сфокусируется на создании и внедрении корпоративных сервисов для функционирования и защиты цифровых услуг на базе электронной подписи, реализации мобильного документооборота и построении инфраструктуры открытых ключей (Public Key Infrastructure, PKI).

Источник изображения: rawpixel.com / freepik.com Отечественный рынок информационной безопасности продолжает стабильно расти и по-прежнему остаётся одним из самых динамично развивающихся сегментов IT-отрасли. По предварительным оценкам TAdviser, в 2024 году объём российского рынка ИБ увеличился на 20-25 % и составил примерно 318-331 млрд рублей. Росту рынка во многом способствовали увеличение количества кибератак и бюджетов компаний на ИБ, ужесточение ответственности за утечки чувствительной информации, импортозамещение защитного ПО, регуляторные инициативы и реализуемые государством программы поддержки IT-отрасли. Ожидается, что в наступившем 2025 году динамика роста отечественной ИБ-отрасли будет на уровне 10 %. Серьёзное влияние на рынок окажут высокая ключевая ставка Центробанка и дополнительная налоговая нагрузка, которые вынудят организации сократить бюджеты на кибербезопасность.

13.01.2025 [10:00], Игорь Осколков

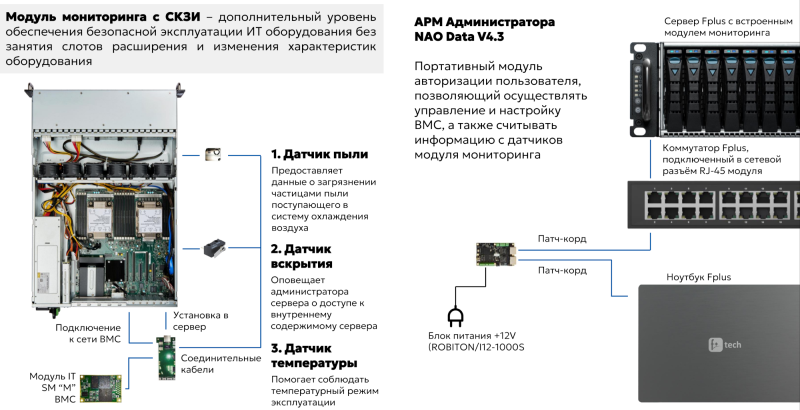

Криптозамок Fplus — новое слово в защите КИИКриптозамками или, говоря бюрократическим языком, аппаратно-программными модулями доверенной загрузки (АПМДЗ), предназначенными для идентификации и аутентификации пользователей и защиты от несанкционированного доступа, никого не удивить. Как правило, выполнены они в виде PCI(e)-карт или M.2-модулей с тем или иным вариантом считывателя для токенов/смарт-карт/USB-ключей, датчиком вскрытия корпуса, «врезками» в линии PWR и RST и т.д. Основные функции их сводятся к определению, кто есть кто ещё до загрузки ОС, разграничению доступа к аппаратным ресурсам, контролю целостности самого модуля, BIOS/UEFI, настроек, ОС, реестра или отдельного ПО/файлов, автономному журналированию и блокировке системы в случае выявления неправомерного доступа. Всё это замечательно работает до того момента, когда возникает потребность в хоть сколько-нибудь большом пуле серверов, да ещё и геораспределённых, а в худшем случае и вовсе установленных где-нибудь в разбросанных edge-локациях или на производстве. Обновлять конфигурации, прошивки да ключи, а то и просто перезагружать машины (иногда это всё-таки нужно) — не набегаешься. Для этого у любых приличных серверов есть BMC с выделенным сетевым портом для удалённого управления. Однако BMC как правило иностранного производства и не лишены уязвимостей, что без доступа к исходникам хотя бы прошивки усложняет процесс защиты системы. Сегментация с вынесением BMC в отдельную подсеть (желательно физически изолированную от других) — подход верный, но не избавляющий от атак с участием неблагонадёжного системного администратора в случае размещения на сторонних площадках. BMC — это в принципе целый отдельный контур, который нужно или отключать на корню, или защищать, а вот игнорировать никак нельзя. Для множества решений СКЗИ доступен только первый путь, но Криптозамок Fplus реализует второй. И не только его — это не просто АПМДЗ, а многофункциональная система, которая больше напоминает модуль DC SCM для контроля над аппаратной частью сервера. Собственно говоря, разработчики и не скрывают, что развивают решение именно в этом направлении. Криптозамок выполнен в виде HHHL-платы, которая, впрочем, к PCIe не подключается. Для защиты удалённого доступа модуль подключается к сетевому интерфейсу на самой плате, при этом внешний разъём для BMC отключается. Таким образом, весь трафик до BMC проходит исключительно через криптозамок. Этот трафик заворачивается в IPSec-туннель с ГОСТ’овскими шифрами. Ответной частью являются дешифратор (фактически микрокомпьютер) с двумя портам, один из которых «смотрит» в сеть, где находятся BMC, а второй нужен для подключения, например, к ноутбуку, откуда и будет доступ к интерфейсам BMC и UEFI. Для собственно защиты в криптозамке и дешифраторе прописываются ключи. Ключ совпал с обеих сторон — доступ есть. За работу с ключами и шифрованием отвечает отдельный шифратор отечественного производства, что резко повышает стабильность цепочки поставок. Сам блок шифратора изначально был разработан российской компанией, которая впоследствии стала частью компании Fplus. Если точнее, то шифратора в криптозамке сразу два. Один отвечает за сетевое общение, а второй за более традиционные функции защиты UEFI, инвентаризации, доверенное флеш-хранилища и т.п. Криптозамок умеет проверять подлинность и целостность прошивки UEFI (до старта основного хоста), а также загрузчика и ядра ОС привычным путём расчёта контрольных сумм (с ГОСТ 34.11-2018). Кроме того, до старта хоста можно проверить сервер антивирусом.

Криптозамок также отслеживает изменения аппаратной конфигурации сервера и перехватывает управление джамперами, ответственными за сброс и возможность локального обновления UEFI. Естественно, есть и датчик вскрытия корпуса, который позволяет выключить и фактически заблокировать систему, равно как и при любых других нарушениях в отслеживаемых криптозамком программной или аппаратной составляющих. Решение в целом позволяет снизить необходимость физического доступа к оборудованию, что само по себе повышает защищённость. Но этим функциональность криптозамка не ограничивается. В доверенное флеш-хранилище объёмом 32 или 64 Гбайт можно поместить ISO-образ LiveCD со средствами самодиагностики, инструментами удалённой поддержки или же использовать его в качестве вообще единственного накопителя для загрузки ОС и выполнения на сервере какого-то узкого списка задач. Криптозамок также обладает собственным аккумулятором (до двух месяцев автономной работы) и часами реального времени (RTC), что важно для автономного журналирования и отслеживания состояния сервера (например, не был ли он вскрыт) даже при отсутствии внешнего питания. Для контроля физических параметров среды также есть температурный датчик и лазерный датчик запылённости шасси с точностью измерения до 0,1 мкм. Последнее особенно актуально в случае edge-развёртывания. В данный момент решение совместимо с серверами Fplus «Спутник», но компания уже работает над интеграцией новинки с другими сериями своих продуктов. А вот совместимости с серверами и СХД других вендоров ждать не стоит. Всё-таки в данном случае речь идёт о контроле над собственной цепочкой поставок, включая прошивки UEFI и BMC, что упрощает интеграцию и сертификацию — устройство относится к СКЗИ класса защиты КС3. В наличии у Fplus имеется уже более сотни устройства, а заказчики, которым важно защищать свою КИИ, уже проводят первые пилотные испытания новинки. В дальнейшем компания планирует целиком вынести TPM и RoT в модуль криптозамка, добавить дополнительные драйверы для его взаимодействия с ОС, упростить управление ключами, разрешить пользователям самостоятельно формировать цифровые подписи для защиты ПО и прошивок и т.д. |

|