Материалы по тегу: безопасность

|

20.02.2025 [13:13], Сергей Карасёв

«Актив» представила аппаратные ключи Guardant Chip для лицензирования и защиты умных устройствКомпания «Актив» анонсировала аппаратные ключи Guardant Chip, которые позволяют защищать и лицензировать ПО, а также всевозможные устройства, внутри которых работает программный код. Это могут быть медицинские приборы, камеры видеонаблюдения, телекоммуникационное и промышленное оборудование и пр. Ключи выполнены в виде чипов QFN48 с размерами 5 × 5 мм. Они монтируются непосредственно на плате устройства, что повышает уровень защищённости по сравнению с USB-решениями и экономит место. Такой подход, как утверждается, позволяет защищать от реверс-инжиниринга и минимизировать риски утечки интеллектуальной собственности, а также лицензировать функциональность оборудования на уровне ПО.

Источник изображения: «Актив» Ключи Guardant Chip обладают встроенным криптомодулем и уникальным ID. Изделия содержат до 64 Кбайт защищённой памяти для лицензий и данных, а также до 128 Кбайт защищённой памяти для загружаемого кода. Гарантированный срок хранения сведений составляет не менее 10 лет. Диапазон рабочих температур простирается от -40 до +85 °C. Новинки используют ряд механизмов обеспечения безопасности: это симметричное шифрование AES-128, электронная подпись на эллиптических кривых ECC160 и туннельное шифрование трафика протокола обмена. Возможна работа в виртуальных средах. Ключи не требуют установки драйверов и поддерживают широкий спектр операционных систем, включая Windows и Linux для архитектур x86, x86_64 и Arm. Базовая схема защиты выглядит следующим образом. Сначала приложение «привязывается» к лицензии при помощи автоматических инструментов защиты, загружаемого кода и специального API. Далее лицензия записывается в память Guardant Chip. Во время работы защищённое приложение постоянно обменивается информацией с ключом: если тот хранит неподходящую или истекшую лицензию, то воспользоваться программой не удастся. Аппаратные ключи могут содержать как локальные лицензии, так и раздавать их по сети на другие устройства. Компания «Актив» подчёркивает, что решения легко интегрируются в экосистему Guardant, а благодаря своему небольшому форм-фактору открывают новые возможности для производителей умных устройств и оборудования.

19.02.2025 [23:46], Владимир Мироненко

R-Vision запустила корпоративный венчурный фонд R-Vision VC для поддержки ИТ-стартаповРоссийский разработчик систем кибербезопасности R-Vision объявил о запуске корпоративного венчурного фонда R-Vision VC объёмом 500 млн руб. Первоочередной задачей фонда является финансовая поддержка технологических стартапов в сферах кибербезопасности, ИИ, анализа данных и корпоративного ПО. Также фонд поможет стартапам интегрироваться в команду R-Vision, благодаря чему те получат доступ к отраслевой экспертизе, инфраструктуре и пилотным внедрениям в крупных компаниях. «Компания инвестирует знания, ресурсы и капитал в развитие передовых технологий, помогая молодым командам выходить на российский рынок», — сообщила R-Vision. Стартапы получат финансирование на ранних стадиях, поддержку в маркетинге, продажах и масштабировании продукта. Фонд R-Vision VC также планирует сотрудничать с крупным бизнесом и образовательными учреждениями. Для корпоративных клиентов фонд открывает доступ к инновационным технологиям и решениям для выполнения бизнес-задач. А вместе с университетами R-Vision VC обеспечит поддержку студенческих проектов, примет участие в акселерационных программах и предложит реальные бизнес-кейсы для разработки новых решений. Как сообщает R-Vision, инвестиции фонда снизят риски крупных компаний при внедрении новых технологий и ускорят их интеграцию в бизнес. Технологические компании получат поддержку для роста, а крупный бизнес — доступ к передовым решениям и конкурентным преимуществам. В компании рассказали ресурсу Forbes, что R-Vision VC инвестирует в 10–15 проектов от 30 млн до 50 млн руб. Рассматриваться будут проекты стартапов на ранних стадиях, у которых уже есть оформленная идея и MVP (Minimum Viable Product). R-Vision VC — второй корпоративный венчурный фонд от компании из ИБ-отрасли, созданный за последние полгода. В октябре 2024 года ГК «Солар» анонсировала первый в России венчурный фонд Solar Ventures объемом 1,1 млрд руб. для инвестиций в молодые ИБ-компании. Вместе с тем в ИБ уже инвестируют и Фонд развития интернет-инициатив (ФРИИ), и «Лаборатория Касперского», и Positive Technologies, и корпоративный венчурный фонд Softline, сообщил ранее в интервью Forbes директор акселератора ФРИИ и партнёр венчурного фонда ФРИИ Дмитрий Калаев. R-Vision VC начал работу на фоне затишья в сегменте корпоративного венчура, отметил Forbes. В I полугодии 2024 года корпорации заключили лишь семь инвестиционных сделок на $4,6 млн против восьми сделок объёмом $5,3 млн в первом полугодии 2023 года. Для сравнения, в 2021 году объём корпоративных инвестиций составил $424 млн.

19.02.2025 [13:10], Сергей Карасёв

Платформа виртуализации рабочих мест Basis Workplace прошла инспекционный контроль ФСТЭК

software

vdi

базис

виртуализация

информационная безопасность

сделано в россии

сертификация

фстэк россии

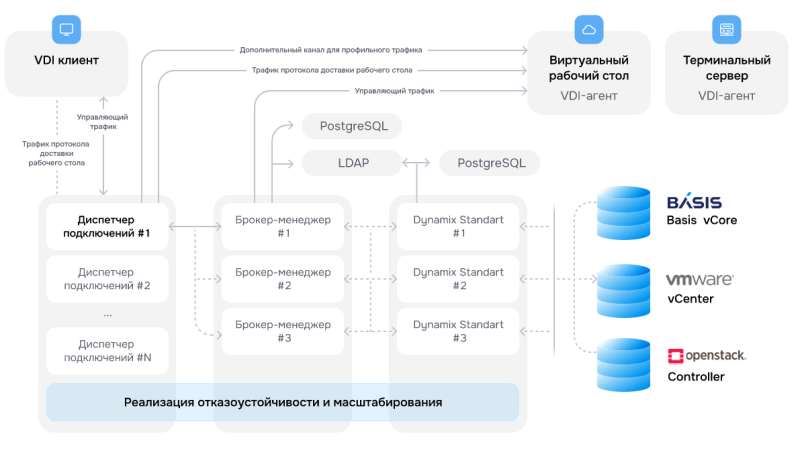

Компания «Базис», российский разработчик решений для организации динамической инфраструктуры, виртуальных рабочих мест и оказания облачных услуг, объявляет об успешном прохождении платформой Basis Workplace инспекционного контроля ФСТЭК России. Обновленная версия решения сертифицирована по 4 уровню доверия на соответствие требованиям к средствам виртуализации и может использоваться в государственных информационных системах различного уровня защищённости. Basis Workplace — комплексное решение для создания и управления инфраструктурой виртуальных рабочих столов (VDI). Платформа обеспечивает безопасный доступ пользователей к виртуальным рабочим местам через защищённый шлюз, поддерживает различные сценарии использования, в том числе подключение к терминальным серверам и физическим ПК. Basis Workplace обеспечивает работу виртуальных рабочих мест в инфраструктуре крупнейших российских компаний, включая ВТБ и Газпромбанк, а в 2024 году отраслевое издание CNews назвало платформу лидером рейтинга ПО для управления VDI. Согласно результатам исследования, проведённого в 2024 году консалтинговым агентством iKS-Consulting, Basis Workplace занимает 52 % российского рынка VDI. Согласно требованиям регулятора, сертифицированные решения должны проходить инспекционный контроль после каждого значимого обновления, связанного с внесением изменений в средство защиты информации (СЗИ). Это обеспечивает постоянный контроль качества и безопасности программного обеспечения в процессе его развития. Обновлённый сертификат подтверждает соответствие Basis Workplace требованиям регулятора и позволяет использовать решение в:

В составе решения реализованы ключевые функции безопасности, включая многофакторную аутентификацию, контроль доступа к рабочим столам, защищённое подключение пользователей, а также развитые механизмы мониторинга и управления инфраструктурой виртуальных рабочих мест. «Успешное обновление сертификата ФСТЭК для новой версии Basis Workplace подтверждает высокое качество и безопасность нашего решения. Особенно важно, что благодаря внедрённым в компании процессам безопасной разработки нам удалось значительно ускорить процессы подготовки к прохождению сертификации. Это позволяет нашим заказчикам быстрее получать доступ к новой функциональности продукта при сохранении соответствия требованиям регулятора», — отметил Дмитрий Сорокин, технический директор «Базис».

18.02.2025 [21:47], Владимир Мироненко

«Корпоративный Telegram» с ГОСТ-шифрованием: «Иридиум» представил защищённый мессенджер DMTChatРоссийский разработчик ПО «Иридиум» представил защищённое приложение DMTChat для обмена сообщениями на базе мессенджера Telegram, отличающееся повышенной защитой конфиденциальности переписки. Приложение получило продвинутые функции защиты данных с применением современных криптографических технологий и российских стандартов информационной безопасности, говорится в пресс-релизе. DMTChat поддерживает абонентское шифрование данных прямо на устройстве с использованием российских криптоалгоритмов (ГОСТ) и обеспечивает безопасность передачи данных, которые невозможно расшифровать при перехвате на серверах Telegram или в Сети. Сообщается, что ключи шифрования не передаются на сторонние серверы и не доступны третьим лицам. Функции дополнительной верификации сообщений исключает вероятность утечки данных и обеспечивают защиту от подмены сообщений. Также можно сразу удалять сообщения или их части без возможности восстановления в дальнейшем. Приложение обладает привычным дизайном мессенджера Telegram и совместимо с мобильными версиями Android 6.0 и выше. Приложение может использоваться для общения с пользователями стандартного Telegram, но в этом случае дополнительные функции защиты доступны не будут. Вскоре приложение интегрируют в почтовый клиент DeepMail. Также планируется расширение круга совместимых ОС (iOS, Windows, Linux, macOS) и размещение приложения в App Store, Google Play и RuStore.

18.02.2025 [17:54], Андрей Крупин

«Лаборатория Касперского» усовершенствовала защиту для виртуальных и облачных сред«Лаборатория Касперского» выпустила обновлённую версию решения Kaspersky Security для виртуальных и облачных сред. Kaspersky Security для виртуальных и облачных сред поставляется в составе защитного комплекса Kaspersky Cloud Workload Security и обеспечивает безопасность всей гибридной и облачной инфраструктуры клиентов: хостов гипервизора, виртуальных машин, компонентов облачной инфраструктуры, контейнеров, вычислительных нагрузок Kubernetes, рабочих окружений VDI. Администрирование продукта осуществляется через Kaspersky Security Center — единую консоль, с помощью которой можно управлять всеми элементами защиты организации от цифровых угроз. В решении используются адаптивные и комплексные технологии, обеспечивающие непрерывное соответствие нормативным требованиям, — от усиления защиты систем и самозащиты агентов до оценки уязвимостей и автоматизированного управления установкой исправлений.

Источник изображения: «Лаборатория Касперского» / kaspersky.ru В обновлённой версии программного решения существенно расширен список поддерживаемых отечественных систем виртуализации: теперь в него входят платформы «Базис», «Р-Виртуализация», Yandex Cloud, VK Cloud. В дополнение к этому добавлена возможность интеграции с рядом корпоративных решений «Лаборатории Касперского»: Kaspersky Managed Detection and Response, Kaspersky Endpoint Detection and Response Optimum, компонентами решения Kaspersky Anti Targeted Attack Platform, Kaspersky Sandbox, Kaspersky Unified Monitoring and Analysis Platform (KUMA). Отдельное внимание было уделено расширению возможностей по использованию разных инфраструктур. Теперь сервер интеграции (используется для управления и конфигурирования интеграции защитных компонентов с системами виртуализации) можно разворачивать как в средах Linux, так и в Windows. Также были обновлены лёгкие агенты, используемые в составе решения. Благодаря этому существенно расширена функциональность защиты виртуальных машин на Windows и Linux. Кроме того, для оптимизации трафика реализована возможность выбора версий лёгких агентов, для которых получаются обновления баз и программных модулей.

18.02.2025 [14:04], Сергей Карасёв

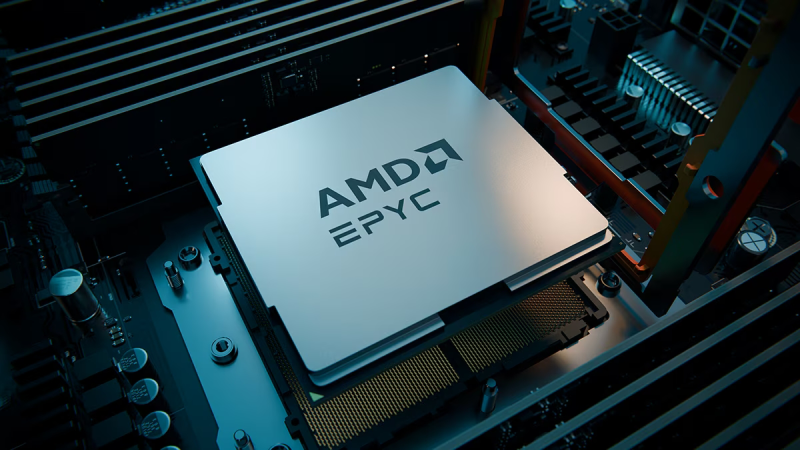

Уязвимости в процессорах AMD EPYC обеспечивают выполнение произвольного кодаКомпания AMD сообщила о выявлении шести уязвимостей в процессорах EPYC различных поколений. Некоторые из этих «дыр» могут использоваться с целью выполнения произвольного кода в атакуемой системе. Наибольшую опасность представляют уязвимости CVE-2023-31342, CVE-2023-31343 и CVE-2023-31345, которые получили 7,5 балла (High) из 10 по шкале CVSS. Проблемы связаны с неправильной проверкой входных данных в обработчике SMM (System Management Mode). Успешная эксплуатация «дыр» позволяет злоумышленнику перезаписать SMRAM, что потенциально может привести к выполнению произвольных операций. Брешь CVE-2023-31352 с рейтингом CVSS 6,0 (Medium) связана с защитным механизмом AMD SEV (Secure Encrypted Virtualization), который применяется в системах виртуализации. Ошибка даёт атакующему возможность читать незашифрованную память, что может привести к потере гостевых данных. Уязвимость CVE-2023-20582 с рейтингом CVSS 5,3 (Medium) затрагивает технологию AMD Secure Encrypted Virtualization — Secure Nested Paging (SEV-SNP). Злоумышленник может обойти проверку RMP (Reverse Map Table), что может привести к потере целостности памяти виртуальной машины. Наконец, «дыра» CVE-2023-20581 с низким уровнем опасности CVSS 2,5 (Low) связана с ошибкой управления доступом к IOMMU (Input/Output Memory Management Unit). Привилегированный злоумышленник может обойти проверку RMP, что приведёт к потере целостности гостевой памяти. Уязвимости затрагивают процессоры EPYC Milan и Milan-X, EPYC Genoa и Genoa-X, а также EPYC Bergamo и Siena. Необходимые исправления уже выпущены: для устранения проблем необходимо обновить прошивку. Добавим, что ранее была выявлена опасная уязвимость в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Успешная эксплуатация этой «дыры» может привести к потере защиты конфиденциальности.

18.02.2025 [13:51], Сергей Карасёв

Avanpost представила ИИ-систему для управления привилегированным доступом SmartPAMРоссийская компания Avanpost, специализирующаяся на решениях в области безопасности идентификационных данных, анонсировала систему управления привилегированным доступом SmartPAM. Продукт ориентирован на администраторов доменов, сетевых инженеров, разработчиков информационных платформ, специалистов технической поддержки, внешних сотрудников (аудиторов, вендоров, аутсорсеров), а также специалистов служб информационной безопасности и комплаенс. SmartPAM, как утверждает Avanpost, обеспечивает полный контроль действий привилегированных пользователей и минимизирует риски, связанные с их доступом. Решение способствует быстрому обнаружению и предотвращению угроз при одновременном соблюдении прозрачности и ответственности при работе с критически важными ресурсами. Новый продукт предоставляет ИИ-инструменты для контроля привилегированного доступа. Реализован сигнатурный анализ событий, происходящих в привилегированных сессиях. SmartPAM может записывать графические и текстовые сессии, а также фиксировать метаинформацию о действиях пользователей. Собранные данные могут быть использованы для анализа и расследования инцидентов.

Источник изображения: Avanpost Весь поток событий обрабатывается при помощи наборов сигнатур — правил, позволяющих выявлять опасные операции. При этом задействована двухуровневая система нейросетей. Первый уровень выявляет общие паттерны и создаёт поведенческие профили групп, тогда как второй осуществляет непрерывный мониторинг поведенческих моделей. Такой подход даёт возможность оперативно выявлять любые отклонения от стандартных шаблонов поведения. Среди преимуществ SmartPAM компания Avanpost выделяет простоту развёртывания и использования, наличие готовой обновляемой библиотеки сигнатур, кастомизированные политики безопасности на основе статистики использования, гибкий набор настроек, редактор для самостоятельного создания пользовательских сигнатур и возможность интеграции с другими решениями экосистемы Avanpost. Применяемый в продукте комплексный подход, как утверждается, обеспечивает высокую точность и минимизацию ложных срабатываний. Для каждой категории пользователей предусмотрены уникальные сценарии работы, такие как управление доступом в критических ситуациях, временный доступ к тестовым или производственным средам, а также безопасный удалённый доступ для внешних специалистов.

17.02.2025 [23:55], Владимир Мироненко

«Сайберус» создал на базе активов F.A.C.C.T. компанию F6 в сфере кибербезопасностиФонд развития результативной кибербезопасности «Сайберус», созданный основателем Positive Technologies Юрием Максимовым, завершил сделку по приобретению активов разработчика в сфере информационной безопасности F.A.C.C.T. (бывшая Group-IB), о которой было объявлено в ноябре прошлого года. Об этом сообщается на сайте новой компании, основанной на базе технологий и экспертизы F.A.C.C.T. и получившей название F6, которая будет сосредоточена на борьбе с киберпреступностью и разработке технологий и сервисов для предотвращения и расследования киберпреступлений в России и за рубежом. В пресс-релизе уточняется, что сделка была закрыта 31 января 2025 года. Акционерами компании F6 стали фонд «Сайберус» с долей в 47 % и частные инвесторы (53 %). Как и сообщалось ранее, генеральным директором F6 был назначен Валерий Баулин. В штат новой компании перешла вся команда F.A.C.C.T. Техническим директором F6 назначен Никита Кислицин, директором сервисного блока — Александр Соколов, коммерческим директором — Егор Халилов, директором по маркетингу — Анастасия Меркулова. Как сообщает F6, её специалисты сейчас работают над обновлением продуктовой линейки и локализацией ключевых решений с учетом возросших запросов рынка и актуальных киберугроз. Планы F6 на этот год включают выпуск для флагманского продукта Managed XDR новой версии модуля Malware Detonation Platform (решение класса «песочница») с поддержкой российских ОС на базе Linux. Также планируется представить коммерческий SOC, национальную антифрод-платформу, внедрять сервисы для моделирования целевых кибератак Purple Teaming и комплексный антифрод-аудит финансовых организаций. Валерий Баулин рассказал, что название F6 отражает стремление в будущее, скорость, преемственность опыта. Кроме того, у компании шесть флагманских продуктов, и ещё это отсылка к «шестому отделу» — легендарному подразделению по борьбе с организованной преступностью. Сообщается, что решения F6 станут частью международного экспортного предложения фонда «Сайберус», хотя он не будет участвовать в операционном управлении компанией. Вместе с тем F6 будет сотрудничать с другими проектами фонда в построении новой архитектуры кибербезопасности и повышения уровня защищённости страны.

14.02.2025 [12:47], Сергей Карасёв

Почти треть компаний нефтегазового сектора в России считают ЦОД недостаточно безопаснымиКак показало исследование, проведённое группой компаний «Гарда», 39 % предприятий нефтегазового сектора в России опасаются, что киберпреступники могут получить несанкционированный доступ к их промышленным системам и IT-инфраструктуре. Одним из наиболее уязвимых компонентов, по мнению респондентов, являются дата-центры. В опросе приняли участие около 300 представителей нефтегазового сектора. В числе главных угроз, помимо хакерского доступа к IT-инфраструктуре, названы: утечки или повреждение информации (на это указали 14 % опрошенных), изменение (фальсификация) данных (11 %), вредоносное ПО, такое как эксплойты, вирусы, черви и трояны (10 %), DDoS-атаки (7 %), нарушение правил хранения данных (7 %) и фишинговые атаки (7 %). Кроме того, упомянуты атаки типа Man in the Middle (3 %), а также уязвимости в протоколах (2 %).

Источник изображения: «Гарда» Почти треть респондентов — 30 % — полагают, что больше всего в нефтегазовом секторе киберугрозам подвержены ЦОД. Каждый пятый (20 %) опрошенный считает, что атаки могут совершаться на системы управления производственными процессами (ICS/SCADA). На системы безопасности и аварийного отключения (ESD), а также системы связи и передачи данных указали по 15 % участников исследования. Промышленные контроллеры (PLC/DCS), информационные системы снабжения и логистики, IoT-решения и системы контроля над состоянием оборудования вызывают обеспокоенность у 5 % опрошенных. Наиболее приоритетными сегментами для укрепления защиты респонденты назвали информацию из ERP-систем и данные о сотрудниках — по 18 % голосов. Далее идут промысловые данные и информация о клиентах, партнёрах и дистрибьюторах, о необходимости защиты которых сообщили по 15 % респондентов. Сведения о хранении и транспортировке, а также геолого-геофизическая информация получили по 12 %. Далее следует защита правил и регламентов в области безопасности и охраны труда (6 %) и данных о проверках оборудования (3 %). Наиболее важными и эффективными средствами защиты информации опрошенные называют межсетевые экраны (NGFW, WAF, DBF, FW), DLP (средства предотвращения утечек информации), IPS/IDS (системы обнаружения и предотвращения вторжений), антивирусные решения и криптошлюзы.

13.02.2025 [23:58], Руслан Авдеев

Big Data для Большого Брата: глава Oracle предложил собрать все-все данные американцев и обучить на них сверхмощный «присматривающий» ИИ

big data

llm

oracle

software

база данных

государство

ии

информационная безопасность

конфиденциальность

сша

По словам главы Oracle Ларри Эллисона (Larry Ellison), если правительства хотят, чтобы ИИ повысил качество обслуживания и защиту граждан, то необходимо собрать буквально всю информацию о них, включая даже ДНК, в единой базе, которую и использовать для обучения ИИ, сообщает The Register. Таким мнением Эллисон поделился с бывшим премьер-министром Великобритании Тони Блэром (Tony Blair) на мероприятии World Governments Summit в Дубае. Глава Oracle считает, что вскоре искусственный интеллект изменит жизнь каждого обитателя Земли во всех отношениях. По его мнению, нужно сообщить правительству как можно больше информации. Для этого необходимо свести воедино все национальные данные, включая геопространственные данные, информацию об экономике, электронные медицинские записи, в т.ч. информацию о ДНК, сведения об инфраструктуре и др. Т.е. передать буквально всё, обучить на этом массиве ИИ, а потом задавать ему любые вопросы. Подобный проект первым можно реализовать в США, говорит Эллисон. Результатами, по мнению мультимиллиардера, станет рост качества здравоохранения благодаря персонализации медицинской помощи, возможность прогнозировать урожайность и оптимизировать на этой основе производство продовольствия. Можно будет анализировать качество почв, чтобы дать рекомендации фермерам — где именно вносить удобрения и улучшать орошение и др. По словам Эллисона, когда все данные будут храниться в одном месте, можно будет лучше заботиться о пациентах и населении в целом, управлять всевозможными социальными сервисами и избавиться от мошенничества. Конечно, такая система баз данных может стать предшественницей тотальной системы наблюдения — о необходимости чего-то подобного мультимиллиардер говорил ещё в прошлом году, намекая, что реализовать такой проект могла бы именно Oracle. Постоянный надзор за населением в режиме реального времени с анализом данных системами машинного обучения Oracle, по его словам, позволит всем «вести себя наилучшим образом». Oracle уже является крупным правительственным и военным подрядчиком в США и готова помочь другим странам реализовать подобные всеобъемлющие ИИ-проекты. Все данные, конечно, предполагается поместить в одну большую систему за авторством Oracle. Как заявил Эллисон, Oracle уже строит ЦОД ёмкостью 2,2 ГВт и стоимостью $50–$100 млрд. Именно на таких площадках будет учиться «сверхмощный» ИИ. Поскольку такие модели очень дороги, свои собственные клиентам, вероятно, обучать и не придётся, зато такие площадки позволят сделать несколько разных крупных моделей. В мире всего несколько компаний, способных обучать модели такого масштаба. В их числе, конечно, Oracle с собственной инфраструктурой. Компания присоединилась к ИИ-мегапроекту Stargate, реализация которого в течение следующих четырёх лет обойдётся в $500 млрд. |

|