Материалы по тегу: безопасность

|

30.08.2023 [14:46], Сергей Карасёв

За «смертельным» взломом шлюзов безопасности Barracuda ESG стоит китайская кибергруппировкаКомпании Mandiant (принадлежит Google Cloud) и Barracuda Networks, по сообщению ресурса ComputerWeekly, подтвердили, что взлом шлюзов Barracuda Email Security Gateway (ESG) осуществили китайские хакеры, действующие в интересах правительственных структур КНР. В июне Barracuda Networks проинформировала клиентов о том, что устранить дыру невозможно, а поэтому затронутые шлюзы необходимо попросту выкинуть. В мае нынешнего года Barracuda Networks сообщила о том, что злоумышленники использовали уязвимость «нулевого дня» для взлома устройств ESG. Брешь CVE-2023-2868 позволяет удалённо выполнять произвольный код. В число жертв вошли Samsung, Delta Airlines, Mitsubishi и Kraft Heinz. Позднее компания установила связь атаковавшей шлюзы хакерской группы с Китаем. Этой киберкоманде присвоено название UNC4841. Говорится, что целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. По данным ФБР, к Сети всё еще подключены уязвимые шлюзы ряда организаций, но повторные атаки не наблюдаются.

Источник изображения: pixabay.com Mandiant сообщает, что группировка UNC4841 пытается сохранить доступ к наиболее важным скомпрометированным средам с помощью нескольких вредоносных программ — Skipjack, Depthcharge, Foxtrot и Foxglove. Первые три являются бэкдорами, тогда как Foxglove выступает в качестве средства запуска Foxtrot. По оценкам, немногим более 15 % жертв являются правительственными структурами, а чуть более 10 % — местными органами власти. Атака также затронула IT-компании и организации, работающие в таких сферах, как телекоммуникации, производство, образование, аэрокосмическая и оборонная отрасли. Mandiant заявляет, что UNC4841 проводит шпионские операции именно в пользу китайского государства.

30.08.2023 [13:53], Сергей Карасёв

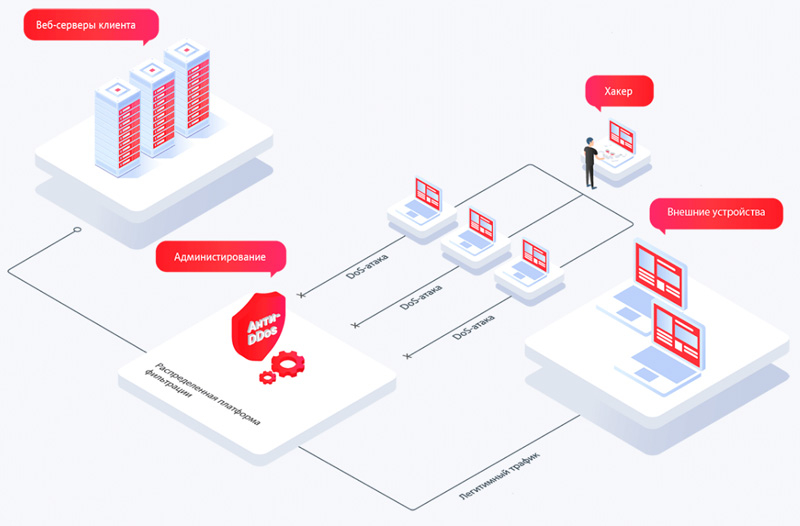

Qrator Labs защитит клиентов облака CloudMTS от DDoS-атакОблачный провайдер CloudMTS запустил сервис для защиты от DDoS-атак на базе партнерской платформы Qrator Labs. Система ограждает приложения и веб-ресурсы от действий злоумышленников вне зависимости от их географического расположения или сложности организованной киберкампании. По оценкам Qrator Labs, количество DDoS-атак на российские предприятия и организации продолжает устойчиво расти, что отчасти объясняется сложившейся геополитической обстановкой. За первые шесть месяцев 2023 года общее число таких нападений выросло на 40 %. Во II квартале больше всего от DDoS-атак пострадал финансовый сегмент, на долю которого пришлось 44,34 % атак. Далее идут сферы электронной коммерции и онлайн-образования с результатом 13,68 % и 11,32 % соответственно. Развёрнутый CloudMTS сервис обеспечивает защиту в несколько этапов. Сначала весь трафик, поступающий на защищённый ресурс, перенаправляется в партнёрскую сеть Qrator Labs, где анализируется на всех уровнях вплоть до L7. Затем после углубленной фильтрации с использованием различных алгоритмов обработанные данные направляются к защищенному приложению — либо через публичную сеть, либо через специально организованный канал L2 VPN. Таким образом, трафик DDoS-атак блокируется на периметре сети Qrator Labs, не достигая ресурсов клиента.

Источник изображения: CloudMTS Защита приложений и техническая поддержка осуществляются в круглосуточном режиме. Пользователи получают доступ к ресурсам без каких-либо задержек и проверок CAPTCHA. Компаниям предоставляется подробная статистика о работе системы защиты. Предполагается, что решение будет востребовано среди ретейлеров, банков, инвестиционных и телекоммуникационных компаний, а также предприятий, работающих в сфере электронной коммерции и других организаций, ведущих бизнес в интернете.

28.08.2023 [10:34], Сергей Карасёв

В хранилищах Western Digital My Cloud обнаружена опасная уязвимостьКомпания Positive Technologies сообщила о выявлении опасной уязвимости в прошивке сетевых хранилищ Western Digital. Дыра позволяет злоумышленникам выполнять произвольный вредоносный код на устройствах, а также красть конфиденциальную информацию. Брешь, описанная в бюллетене безопасности CVE-2023-22815, получила оценку 8,8 балла по шкале CVSS 3.0. Проблема затрагивает прошивку My Cloud OS 5 v5.23.114. Она используется на таких NAS компании Western Digital, как My Cloud PR2100, My Cloud PR4100, My Cloud EX4100, My Cloud EX2 Ultra, My Cloud Mirror G2 и других (полный список можно посмотреть на сайте производителя).

Источник изображения: Western Digital «Наиболее опасный сценарий — полный захват управления NAS. Все дальнейшие шаги зависят от задач атакующего: кража данных, их модификация, полное удаление или развёртывание на базе NAS какого-либо ПО атакующего. Причина уязвимости может быть связана с добавлением в NAS новой функциональности и отсутствием проверки её безопасности», — отмечает специалист Positive Technologies Никита Абрамов, обнаруживший брешь. Western Digital уже отреагировала и выпустила прошивку My Cloud OS 5 v5.26.300, в которой проблема устранена. Загрузить обновление настоятельно рекомендуется всем пользователям перечисленных устройств. Между тем по состоянию на конец августа 2023 года в глобальной сети оставались доступными IP-адреса более 2400 сетевых хранилищ Western Digital. Наибольшее их число находится в Германии (460), США (310), Италии (257), Великобритании (131) и Южной Корее (125).

25.08.2023 [13:30], Сергей Карасёв

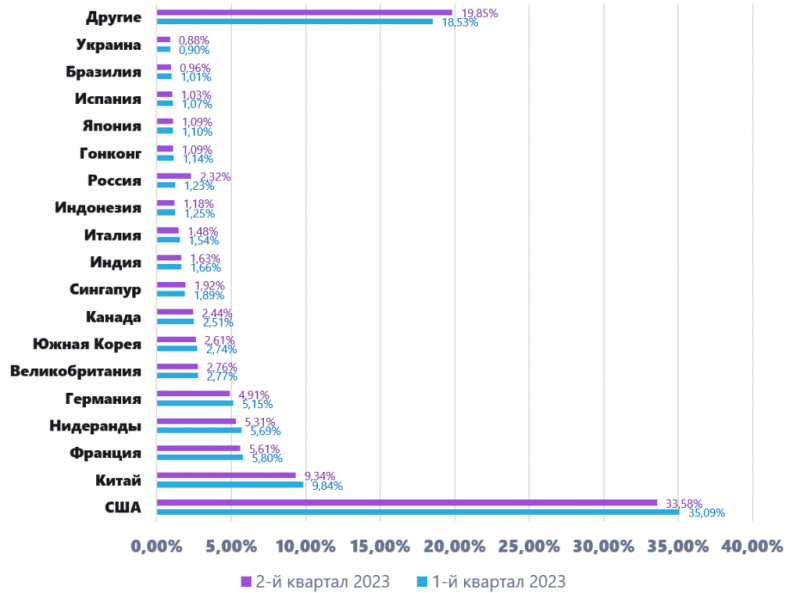

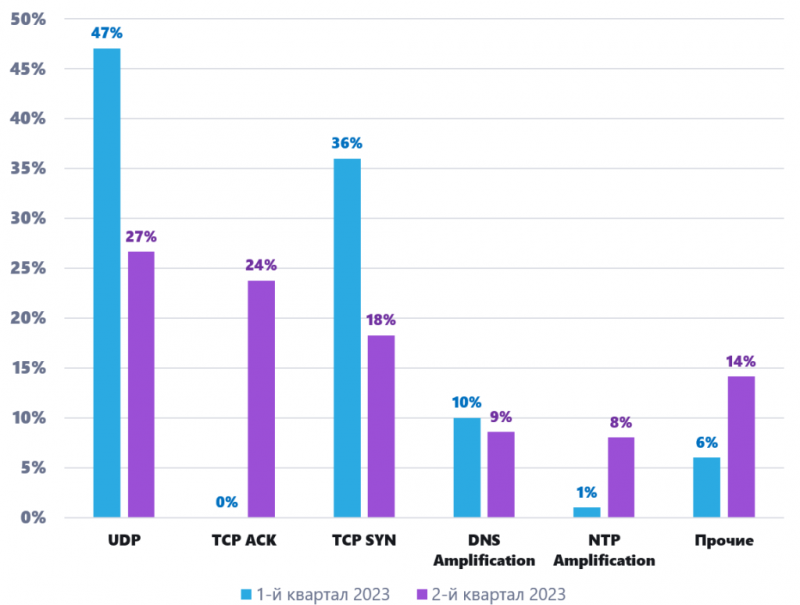

Количество DDoS-атак на российскую IT-инфраструктуру удвоилосьРоссия по итогам II квартала 2023 года оказалась на девятом месте в мире по общему количеству зарегистрированных DDoS-атак. Как сообщает компания «Гарда», ситуация в данной сфере значительно ухудшилась. В период с апреля по июнь включительно на российскую IT-инфраструктуру пришлось 2,3 % от общего числа DDoS-атак в мире. Это в два раза больше по сравнению с I четвертью текущего года. По оценкам, в I квартале 2023 года количество DDoS-атак в России составило приблизительно 385 тыс. Абсолютные значения за II четверть года не приводятся, но говорится, что по сравнению с тем же периодом 2022-го показатель увеличился на 28 %. При этом число атак на правительственные организации подскочило за год на 118 %, на энергетический сектор — на 74 %, на нефтяную отрасль — на 53 %. В исследовании «Гарда» говорится, что по сравнению с I кварталом 2023 года, во II четверти года несколько изменилось распределение активности по дням недели. Число атак в пятницу и воскресенье снизилось по отношению к предыдущему периоду, а заметный рост наблюдается по вторникам и средам. Зафиксирован рост TCP-флуда: доля таких атак достигла — 18 %. Суммарная доля TCP ACK и TCP SYN составила 42 %, UDP-флуд по-прежнему занимает второе место. При этом число таких атак сократилось с 47 % до 24 %, стабилен уровень атак типа DNS Amplification —в районе 9-10 %. Доля NTP Amplification значительно выросла —с 1 % до 10 %. Отмечается, что основная часть DDoS-атак реализуется с использованием ботнетов, в состав которых входят компьютеры не только компаний, но и обычных пользователей по всему миру. В техническом плане сложность таких киберпреступных кампаний постоянно растёт. DDoS-атаки организуются на канальный уровень, сетевую инфраструктуру, TCP/IP-стек и уровень приложения. Наибольшее количество атак во II квартале 2023 года пришлось на США — около 33,5 % от общего числа. На втором месте находится Китай с результатом в 10 %. Количество атак с территории России снизилось: их доля сократилась с 3,09 % до 2,11 %. Лидерами по данному показателю являются Китай (38 %), Индия (24 %) и Южная Корея (10 %).

25.08.2023 [13:14], Сергей Карасёв

AWS представила выделенные локальные зоны для частного пользования

aws

hardware

гибридное облако

информационная безопасность

конфиденциальность

облако

периферийные вычисления

частное облако

Облачная площадка Amazon Web Services (AWS) объявила о запуске новой услуги — так называемых выделенных локальных зон (Dedicated Local Zones). Платформа ориентирована на клиентов, которым необходимо хранить конфиденциальные данные и развёртывать приложения в физически отдельной инфраструктуре, предназначенной исключительно для их использования. Выделенные локальные зоны AWS создаются на указанной заказчиком площадке или в определённом дата-центре в соответствии с предъявляемыми нормативными требованиями. Они полностью управляются специалистами AWS, предлагая те же преимущества, что и обычные локальные зоны, такие как масштабируемость, оплата по факту использования и дополнительные функции безопасности. Клиенты могут развернуть несколько выделенных локальных зон для обеспечения устойчивости. Стоимость сервиса, как сообщается, зависит от местоположения ЦОД, необходимых услуг и функций. Служба Dedicated Local Zones ориентирована прежде всего на государственные организации и компании, которые работают с закрытой информацией. Выделенные локальные зоны используют систему AWS Nitro. Доступны такие сервисы, как Amazon EC2, Amazon Virtual Private Cloud (Amazon VPC), Amazon Elastic Block Store (Amazon EBS), Elastic Load Balancing (ELB), Amazon Elastic Container Service (Amazon ECS), Amazon Elastic Kubernetes Service (Amazon EKS) и AWS Direct Connect. Используется ли для этого инфраструктура AWS Outposts, не уточняется.

22.08.2023 [11:01], Андрей Крупин

Аналитическая платформа Visiology получила сертификат ФСТЭК России по 6 уровню доверияКомпания Visiology сообщила о сертификации Федеральной службой по техническому и экспортному контролю (ФСТЭК России) аналитической платформы Visiology версии 2.32. Платформа Visiology предназначена для построения информационно-аналитических систем, соответствующих предъявляемым к современным платформам бизнес-аналитики (Business Intelligence) требованиям. Решение позволяет собирать большие объёмы разнородных данных и обрабатывать их с применением математических методов анализа. Одна из особенностей продукта — поддержка не только настольных и мобильных дисплеев, но и экранов коллективного пользования или видеостен, которые используются в ситуационных центрах, центрах управления и диспетчерских. К преимуществам Visiology относится многомерная In-Memory база данных ViQube для быстрого выполнения запросов, возможность интеграции со стеком технологий Big Data и Data Science, встроенная система сбора данных через веб-формы и мобильные приложения на Android и iOS для самостоятельного исследования данных.  Выданный ведомством сертификат подтверждает соответствие Visiology 2.32 требованиям безопасности информации по 6 уровню доверия. BI-платформа может быть использована для защиты информации, не содержащей сведения, составляющие государственную тайну, в значимых объектах критической информационной инфраструктуры 3 категории, в государственных информационных системах 3 класса защищённости, в информационных системах персональных данных при необходимости обеспечения 3 уровня защищённости обрабатываемых данных. «Процесс сертификации является трудоёмким и требует тщательной подготовки. Поэтому обычно сертификат ФСТЭК России получают не самые новые версии ПО. Однако сегодня мы видим огромный спрос со стороны различных организаций на самые новые функции. Поэтому мы приложили значительные усилия, чтобы актуальный релиз Visiology 2.32 был сертифицирован менее чем через два месяца после его официальной презентации», — отмечают разработчики компании Visiology.

21.08.2023 [22:46], Владимир Мироненко

«Яндекс» готов перенести серверы yandex.kz в КазахстанКомпания «Яндекс» перенесёт серверы, обслуживающие yandex.kz на территорию Казахстана, сообщает ТАСС. За несколько дней до этого прошла рабочая встреча представителей «Яндекса» и Министерства цифрового развития, инноваций и аэрокосмической промышленности (МЦРИАП), а также Комитета по информационной безопасности. В МЦРИАП сообщили о достигнутой договорённости относительно разработки плана по защите персональных данных жителей Казахстана. «В рамках стремления к укреплению партнёрства и национальных цифровых ресурсов “Яндекс” подтвердил готовность продолжить работы по переносу на территорию страны серверов, обслуживающих домен yandex.kz — так уже ранее было сделано для сервиса “Яндекс Go”», — отмечено в сообщении ведомства. План будет включать мероприятия по переносу обработки персональных данных граждан Республики Казахстан на серверы, расположенные на территории страны. В начале августа ненадолго была приостановлена работа yandex.kz, что, как выяснилось, было связано с нарушением правил — ресурс работал на серверах за пределами Казахстана. В МЦРИАП сообщили об обращении «Яндекса» с просьбой продлить сроки переноса домена yandex.kz на территорию республики. В министерстве отметили, что приостановка доступа к сервисам «Яндекса» была вызвана тем, что компания не предоставила ответа на запрос от 25 июля — задачи полностью заблокировать её интернет-ресурсы не было.

21.08.2023 [10:11], Сергей Карасёв

Объём госзакупок в сфере ИБ в России сократился на 15 %Государственные заказчики в России снижают инвестиции в средства обеспечения кибербезопасности. Об этом сообщает газета «Коммерсантъ», ссылаясь на данные «Информзащиты». По оценкам, в период с января 2023 года по июнь включительно объём тендерных закупок сократился на 15 % в годовом исчислении — до 35,4 млрд руб. Речь идёт прежде всего о средствах защиты информации и услугах по мониторингу безопасности информсистем, а также о решениях по шифрованию информации, не содержащей государственную тайну. Отмечается, что уход из России зарубежных поставщиков в сложившейся геополитической обстановке спровоцировал всплеск закупок в ИБ-сфере в 2022 году. Однако в первой половине 2023-го наметился спад. В результате, общее число проведённых тендеров снизилось в годовом исчислении чуть более чем на 4% — до 9,1 тыс. При этом на сокращение стоимости закупок влияет уменьшение цен на оставшиеся западные решения, которые раньше были дороже отечественных аналогов.

Источник изображения: pixabay.com В исследовании говорится, что результаты отдельных площадок по заключению контрактов не совпадают с общими тенденциями на рынке РФ. В частности, по данным «Росэлторга», за первые шесть месяцев 2023 года были проведены примерно 1,7 тыс. тендеров — примерно столько же, сколько и годом ранее. Причём объём закупок составил 4,5 млрд руб., что на 13 % больше в годовом исчислении. По оценкам, на госзакупки приходится около 40 % российского рынка кибербезопасности в денежном выражении. Отрасль переживает трансформацию из-за необходимости замены всей материальной базы с зарубежной на российскую. Причём, как отмечают участники рынка, для некоторых классов зарубежных продуктов нет полноценных российских альтернатив.

16.08.2023 [22:39], Руслан Авдеев

Уязвимости в SDK Codesys угрожают безопасности миллионов промышленных контроллеров Интернета вещейИсследователь из Microsoft продемонстрировал уязвимости, позволяющие атаковать платформу Codesys V3, используемую для разработки, управления и автоматизации индустриальных программируемых логических контроллеров (PLC). Как сообщает Silicon Angle, в первую очередь речь идёт о контроллерах промышленного Интернета вещей (IIoT). Эксперт Microsoft Владимир Токарев рассказал о проблеме на конференции BlackHat. SDK Codesys Group широко используется для работы с PLC, нашедших применение в самых разных устройствах — от светофоров и энергосистем до водоочистных сооружений и систем автоматизации коммерческой недвижимости. Всего примерно в 1 тыс. различных типов устройств от более чем 500 компаний. Уязвимости устранены в Codesys V3 версии 3.5.19.0. Для их использования необходимы аутентификация, а также глубокое знание проприетарных сетевых протоколов Codesys.

Устройства с ПО на базе SDK Codesys V3, которые доступны через интернет (Источник: Microsoft Defender Threat Intelligence) 15 уязвимостей, получивших общее название CoDe16, были выявлены почти год назад. Они позволяют получить контроль над PLC, внедрить вредоносное ПО, выполнить удалённое исполнение кода или добиться отказа в обслуживании. Токарев уже позаботился о потенциальных жертвах, опубликовав на GitHub результаты исследований, а также другие материалы, включая инструмент для выявления компонентов, находящихся в группе риска. Дополнительно рекомендуется сегментация и изоляция PLC от Сети, а также ограничение прав пользователей, имеющих доступ к устройствам.

16.08.2023 [17:26], Сергей Карасёв

«Инферит» поможет улучшить безопасность ядра LinuxРоссийский поставщик инфраструктурного ПО и серверов «Инферит» (ГК Softline) вошёл в «Консорциум участников по поддержке Технологического центра исследования безопасности операционных систем на базе ядра Linux». Данная структура была сформирована в мае нынешнего года Институтом системного программирования им. В.П. Иванникова Российской академии наук (ИСП РАН). Сообщается, что команда по разработке и развитию операционной системы «Инферит МСВСфера» поможет в поиске и устранении уязвимостей в ядре Linux. В частности, специалисты «Инферит» участвуют в обработке результатов статического анализа исходных текстов ядра и исправляют найденные ошибки. Кроме того, ведутся работы над повышением качества и безопасности компонентов ОС. Команда «Инферит МСВСфера» уже создала первый патч, который попал в основную ветку ядра, в грядущий релиз 6.5. «Участие в консорциуме позволяет нам работать над развитием безопасного отечественного ядра Linux, что повлияет на российскую IT-отрасль в целом и позволит внести вклад в достижение технологического суверенитета страны. И конечно, улучшить собственные продукты — операционную систему и программно-аппаратные комплексы, в которых мы её применяем», — сказал директор «Инферит ОС». |

|