Материалы по тегу: безопасность

|

04.04.2023 [20:52], Татьяна Золотова

Быстро и экстремально: количество нормативных актов в сфере ИБ за 2022 год выросло на четвертьСогласно исследованию «Нормативные правовые акты в сфере информационной безопасности (ИБ) и цифровой экономики по итогам 2021–2022 года» компании InfoWatch, в 2022 году в России было принято 257 нормативных правовых актов, касающихся регулирования сфер ИБ, ИТ и цифровой экономики в целом. Это в количественном отношении на 11,6 % меньше по сравнению с предыдущим периодом. Однако распределение неравномерно. Так, доля актов в области цифровой экономики, ИБ и безопасности КИИ выросла. В сфере цифровой экономики нормативная база которой менялась более чем в половине случаев (51,8 %). Информационная безопасность по активности законодателей оказалась на втором месте (20,6 %), на третьем — категория «Биометрия и персональные данные» (10,9 %). Затем идут безопасность КИИ (5,8 %) и импортозамещение (4,7 %). Такие данные в компании связывают со значительным обострением геополитической обстановки, так как в прошлом году множество объектов КИИ, принадлежащих российским организациям, стали подвергаться массированным кибератакам. При этом многие новые документы принимались в ускоренном порядке и в условиях близких к экстремальным. Большинство (67,7 %) законодательных актов в 2022 году приняло Правительство РФ, на долю Президента России и Минцифры приходятся 10,5 % и 8,6 % документов соответственно. Согласно исследованию, больше всего инициатив в 2022 году было предложено на тему регулирования цифровой экономики (34 %), на втором месте — биометрия и персональные данные (21,1 %), на третьем — законодательные акты в сфере импортозамещения (15 % от общего количества).

04.04.2023 [14:35], Сергей Карасёв

В России сформирована рабочая группа по вопросам подготовки ИБ-кадровВ ходе конференции «Кадры и образование по ИБ в России: настоящее и будущее» принято решение о создании рабочей группы по вопросам подготовки специалистов в сфере информационной безопасности. В её состав вошли представители Минцифры и Минпросвещения России, АНО «Фонд содействия развитию безопасных информационных технологий», ГК «Росатом», МГТУ им. Н.Э. Баумана, Новосибирского государственного технического университета, компаний Positive Technologies, «ИнфоТеКС», «Ростелеком-Солар», «Гарда Технологии», «Инфосистемы Джет». Группа сформирована в рамках НКО «Фонд содействия развитию безопасных информационных технологий». Основной задачей является улучшение качества подготовки экспертов в области ИБ, которые в своей профессиональной деятельности должны учитывать требования регуляторов. Это особенно актуально в свете растущей интенсивности кибератак.

Источник изображения: pixabay.com Участники инициативы изучат накопившийся опыт и предложения ведущих организаций, осуществляющих подготовку специалистов в ИБ-сфере. На основе полученных результатов будут определены рекомендации по разработке и составу образовательных программ, в том числе по содержанию используемых учебных и методологических материалов. Эти рекомендации планируется направить в ВУЗы, организации профессионального образования и органы государственной власти. Предполагается, что новая группа поможет наладить взаимодействие бизнеса и регуляторов, отвечающих за образование в сфере кибербезопасности. В конечном итоге это будет способствовать внедрению в РФ новых подходов для эффективной защиты компаний. Обмен мнениями, как ожидается, приведёт к улучшению взаимопонимания между государством, корпоративными пользователями и образовательными организациями.

04.04.2023 [13:36], Сергей Карасёв

Атака на VoIP-платформу 3CX вышла на новый уровень: злоумышленники распространяют бэкдор GopuramЗлоумышленники, взломавшие VoIP-приложение 3CX для персональных компьютеров, начали распространять через эту платформу вредоносное ПО второго уровня. Как сообщает ресурс Dark Reading, речь идёт о бэкдоре Gopuram, который применяется прежде всего для кражи информации. Об атаке на 3CX, напомним, стало известно в конце марта 2023 года. Злоумышленники смогли интегрировать вредоносный код в Electron-приложение 3CX DesktopApp, а под угрозой оказались десятки тысяч бизнес-клиентов.

Источник изображения: pixabay.com Анализ, проведённый специалистами «Лаборатории Касперского», говорит о том, что к взлому платформы 3CX причастна кибергруппировка Lazarus. Она использует методы, характерные для APT-атак, но специализируется на финансовых киберпреступлениях. Отмечается, что используемый злоумышленниками зловред Gopuram применяется преимущественно в атаках на компании, имеющие отношение к криптовалютам. Бэкдор содержит несколько модулей, которые могут использоваться для кражи данных, загрузки дополнительного вредоносного ПО, а также для запуска, остановки и удаления различных служб в системе жертвы. «Лаборатория Касперского» отслеживает Gopuram как минимум с 2020 года, когда зловред был выявлен в IT-инфраструктуре, принадлежащей криптовалютной компании в Юго-Восточной Азии. Цель распространения бэкдора — кибершпионаж. Gopuram представляет собой полезную нагрузку второй ступени, которая предназначена для слежки за целевыми организациями. Разработчики приложения рекомендуют срочно удалить троянизированные версии программы 3CX DesktopApp и до выхода обновления использовать веб-клиент. «Вместе с компанией Mandiant мы проводим полное расследование инцидента. Оно включает тщательную проверку безопасности нашего веб-клиента и приложения PWA. Инженеры Mandiant проверяют весь исходный код веб-приложения и приложения Electron на наличие возможных уязвимостей», — заявляет 3CX.

04.04.2023 [00:04], Татьяна Золотова

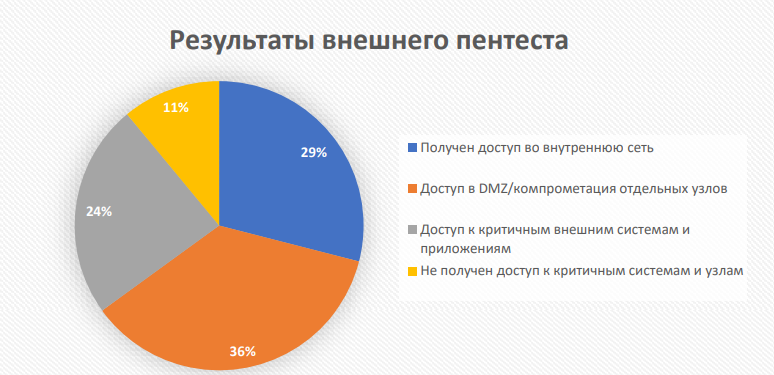

«РТК-Солар»: за год компании укрепили внешний периметр, забросив защиту внутренних сетейРоссийские компании укрепили защиту ИТ-периметров, но недооценили угрозу внутреннего нарушителя. Такие данные приводит «РТК-Солар», основанные на результатах пентестов, проведенных с марта 2022 по март 2023 года. Согласно исследованию, треть (35 %) компаний выдержали испытание внешним пентестом, годом ранее этот показатель составлял только 24%. Эксперты отмечают, что на фоне постоянных кибератак компании закрыли часть слабых мест. В частности, это касается корпоративных веб-приложений. В начале 2022 года низкий уровень их защищенности отмечался в 53 % проектов, сейчас этот показатель составляет 20 %. В то же время цели внутри ИТ-периметров были достигнуты в 100 % случаев, хотя год назад — только в 63 %. Самыми распространенными уязвимостями внешних периметров стали слабые пароли от учетных записей, недостатки контроля доступа, использование уязвимостей в известном ПО (например, Bitrix) и возможностью внедрения SQL-кода. Слабые и повторяющиеся пароли также являются ключевой проблемой внутренних сетей. Самая распространенная уязвимость клиентской части мобильных приложений — небезопасное хранение данных на устройстве. А серверной части — недостатки контроля доступа. Такие уязвимости встретились в 64% и 82% исследованных приложений соответственно.

02.04.2023 [00:26], Сергей Карасёв

Проверка защищённости ГИС для перехода на платформу «ГосТеха» продлена на годПремьер-министр РФ Михаил Мишустин, по сообщению газеты «Коммерсантъ», подписал постановление правительства №469 от 24 марта 2023 года о продлении сроков проведения эксперимента по повышению уровня защищённости государственных информационных систем (ГИС) федеральных органов исполнительной власти и подведомственных им учреждений. Минцифры организовало эксперимент по оценке безопасности ГИС в рамках федпроекта «Информационная безопасность» нацпрограммы «Цифровая экономика» в мае 2022 года. Для независимого анализа текущей защищённости ГИС и проверки практической возможности использования уязвимостей был заключен госконтракт на сумму около 340 млн руб.

Источник изображения: pixabay.com Отмечается, что в России функционируют более 500 федеральных и 2,5 тыс. региональных ГИС. Причём интенсивность атак на них серьёзно выросла в связи со сложившейся геополитической обстановкой. А поэтому объём работ по проверке безопасности таких ресурсов оказался значительно больше запланированного. В результате, было принято решение о продлении сроков оценки защищённости ГИС для их допуска на единую цифровую платформу «ГосТеха» на год — до 30 марта 2024-го. Утверждённый документ предусматривает, что под проверки подпадут ГИС отдельных органов власти, в отношении которых они ранее не были предусмотрены. Вводятся и два новых требования: оценка безопасности ГИС и их компонентов в рамках перехода на платформу «ГосТеха» и устранение найденных уязвимостей.

31.03.2023 [18:58], Руслан Авдеев

Эксперт по ИИ-системам призвал бомбить недружественные дата-центры, получившие слишком много «железа» для обучения ИИСпециалист в области искусственного интеллекта Елиэзер Юдковский (Eliezer Yudkowsky) призвал ограничить вычислительные мощности для обучения ИИ во всём мире. Более того, он выступил с довольно смелым предложением — уничтожать ЦОД большой производительности, если любая из стран попытается построить такие мощности. Впрочем, сам Юдковский сделал как никто много для ускорения развития «общего искусственного интеллекта» (AGI). Юдковский является специалистом по «регулированию ИИ» в соответствии с целями и задачами, которые ставят разработчики — для того, чтобы тот не причинил вреда случайно или целенаправленно. Он опубликовал заметку в Time Magazine, в которой отчаянно бьёт тревогу, утверждая, что само существование человечества и даже биологических форм жизни находится под вопросом из-за неконтролируемого развития ИИ — если кому-нибудь удастся построить достаточно производительный ИскИн, способный осознавать себя. В OpenAI заявили, что планируют решить проблему «регулирования», построив ИИ, который сможет настраивать основополагающие принципы работы других искусственных интеллектов. Юдковский раскритиковал OpenAI за недостаточную прозрачность работ и подчеркнул, что недавнее открытое письмо, подписанное Илоном Маском (Elon Musk) с тысячей других IT-экспертов и призывающее к полугодовому мораторию на крупные ИИ-разработки, не отражает настоящей ситуации, поскольку такие исследования следовало бы прекратить навсегда. По мнению учёного, изучение безопасности ИИ должно занимать десятилетия, а не месяцы. Учёный призвал запретить крупные эксперименты по изучению ИИ навсегда и везде, без исключений для государственных и военных ведомств. Более того, он предложил заключить многосторонние соглашения, предусматривающие не только ограничения на создание ЦОД с большим числом ускорителей, но и снижение квот по мере того, как будут разрабатываться всё более совершенные алгоритмы обучения. Если же спецслужбы выяснят, что страна, отказавшаяся от вечного моратория, закупает компоненты и занимается строительством ЦОД для AGI, такие ЦОД следует уничтожать авиаударами, поскольку любой конфликт между странами будет менее пугающим, чем война между человечеством и искусственным интеллектом. По мнению Юдковского, при попытке создания сверхчеловеческого разума ни в коем случае нельзя допускать ошибок — возможности исправить их уже не представится.

31.03.2023 [17:45], Сергей Карасёв

Обновление со зловредом: десятки тысяч бизнес-клиентов VoIP-системы 3CX рискуют стать жертвой кибератакиКомпания 3CX предупреждает о том, что неизвестные злоумышленники смогли встроить вредоносный код в её приложение для VoIP-телефонии. Под угрозой оказались десятки тысяч корпоративных пользователей: инфицирование может происходить при загрузке установочного пакета программы с официального сайта или при доставке обновления для уже имеющегося клиента. Проблема затрагивает приложение 3CX DesktopApp для персональных компьютеров. Вредоносный код присутствует в сборках 18.12.407 и 18.12.416 для Windows и в версиях 18.11.1213, 18.12.402, 18.12.407 и 18.12.416 для macOS. «Проблема, по-видимому, связана с одной из библиотек, которую мы интегрируем в Windows Electron App через GIT. Мы всё ещё изучаем этот вопрос», — говорится в уведомлении 3CX.

Источник изображения: pixabay.com «Лаборатория Касперского» раскрывает схему атаки. После загрузки инсталлятора или получения апдейта в систему жертвы проникает троян, создающий несколько вредоносных библиотек. Далее зловред скачивает с GitHub файлы, в которых спрятаны дополнительные данные. На основе этих инструкций производится скачивание финальной вредоносной нагрузки. Злоумышленники могут собирать сведения о системе, а также воровать информацию из ряда браузеров — Chrome, Edge, Brave и Firefox. Кроме того, киберпреступники могут активировать командную оболочку, которая теоретически даёт почти неограниченную свободу действий. «Домены, к которым обращалась взломанная библиотека, уже известны. Большинство из них уже отключены. Репозиторий GitHub, в котором они упомянуты, также был закрыт. Сейчас мы работаем над новым приложением для Windows, в котором эта проблема отсутствует. Мы также выпустим новый сертификат для нашего приложения», — сообщает 3CX. Нужно отметить, что количество установок VoIP-приложения 3CX превышает 600 тыс. по всему миру. Среди многочисленных известных клиентов 3CX присутствуют такие компании, как American Express, Avis, Coca Cola, Honda, McDonald's, Pepsi и Toyota. Ежедневно решениями 3CX пользуются более 12 млн человек. Клиентам рекомендуется воспользоваться PWA-версией приложения вместо Electron-версии. К расследованию уже привлекли компанию Mandiant.

31.03.2023 [16:29], Сергей Карасёв

МТС RED развернёт открытую экосистему кибербезопасностиКомпания МТС RED анонсировала проект по формированию открытой экосистемы кибербезопасности. Она предоставит корпоративным клиентам все необходимые сервисы и продукты для защиты информации, а также средства создания аналитических отчётов с доступом из единого личного кабинета. Это поможет сократить финансовые затраты и время на обеспечение безопасности организации. Реализуемая концепция предполагает, что в экосистему могут быть интегрированы любые защитные решения участников ИБ-рынка. В частности, в её состав войдут как собственные продукты МТС RED, так и инструменты партнёров, стартапов и конкурентов, имеющие открытый интерфейс для интеграции (API, SDK). Речь идёт в том числе о сервисах, предоставляемых клиентам по MSSP-модели.

Источник изображения: pixabay.com В ассортимент МТС RED включены такие услуги, как мониторинг и реагирование на инциденты информационной безопасности (SOC), защита от DDoS-атак, анализ защищённости и непрерывное тестирование на проникновения, а также расследование инцидентов ИБ. До конца года планируется дополнительно развернуть сервисы шифрования каналов связи (ГОСТ VPN), повышения киберграмотности сотрудников и защиты веб-приложений. Корпоративные заказчики смогут воспользоваться услугами аудита и консалтинга. Кроме того, готовится выпуск решения для безопасной разработки. «На каждом из этапов защиты компании смогут централизованно управлять сервисами и средствами защиты информации, агрегацией событий информационной безопасности из различных источников, выявлением инцидентов и реагированием на них, а также автоматизацией этих процессов. Всё вышеперечисленное будет усилено технологиями анализа больших данных, машинного обучения, а также собственными инновационными разработками MTC RED», — отмечает компания.

31.03.2023 [14:46], Сергей Карасёв

Годовая выручка StormWall на российском рынке выросла вдвоеРоссийский поставщик услуг информационной безопасности StormWall раскрыл финансовые показатели деятельности в 2022 году. Выручка на отечественном рынке по сравнению с 2021-м поднялась более чем в два раза — на 107 %. На международном рынке выручка StormWall в 2022 году увеличилась на 42,5 % благодаря расширению присутствия компании в Азии, Африке и на Ближнем Востоке. Отмечается, что росту в РФ способствовал уход зарубежных компаний на фоне сложившейся геополитической обстановки. Кроме того, рост выручки произошёл из-за повышения интенсивности DDoS-атак: по оценкам аналитиков StormWall общее количество таких нападений на российские компании в 2022-м выросло в десятки раз по сравнению с предыдущим годом. В связи с усилившейся активностью киберпреступников увеличился спрос на продукты StormWall. Так, продажи решения по защите сайтов от DDoS-атак в 2022 году в России выросли втрое по сравнению с 2021 годом. Востребованность пакета для обеспечения сетевой безопасности поднялась на 92 %, решения по защите сервисов TCP/UDP — на 7 %.

Источник изображения: StormWall «Специалистам компании удалось защитить более 200 российских компаний от атак хактивистов. К примеру, эксперты StormWall отразили DDoS-атаку на инфраструктуру крупнейшего российского DNS-регистратора RUCenter, что спасло от недоступности более 300 000 сайтов их клиентов», — отмечается в отчёте. Сообщается, что StormWall более чем в два раза нарастила мощности фильтрации, существенно улучшила управляемость защитой, открыла новую точку присутствия в Сингапуре, реализовала возможность одновременного использования ГОСТ-криптографии и стандартных шифров SSL/TLS и заключила несколько партнёрских соглашений с системными интеграторами и облачными провайдерами.

30.03.2023 [13:37], Сергей Карасёв

«Дочка» МТС создала платформу Cicada 8 для поиска утечек в Сети и быстрого реагирования на них«Серенити сайбер секьюрити», дочерняя структура МТС, по сообщению газеты «Ведомости», разработала специализированную платформу для поиска сообщений об утечках в даркнете, Telegram и СМИ. Решение, получившее название Cicada 8, поможет контролировать киберзащищённость корпоративных пользователей. Как отмечает МТС, в среднем ежемесячно появляется информация более чем о 2500 новых уязвимостях. Эти дыры эксплуатируются злоумышленниками для проведения массовых или таргетированных атак. Обычно проблема решается путём выполнения регулярных тестов на проникновение, которые занимают в среднем два месяца. Платформа Cicada 8 позволит сократить это время до одной недели благодаря проверке периметра в непрерывном режиме.

Источник изображения: pixabay.com / geralt Система помогает выявлять утёкшие учётные записи и почтовые адреса, фишинговые ресурсы, а также базы данных, похищенные из организаций. Клиенты смогут контролировать уровень риска и перечень угроз для ресурсов на внешнем периметре. Реализованы функции анализа приложений на уязвимости и симуляции кибератак. Средства внутреннего и внешнего тестирования на проникновение включают: сбор информации о ресурсах компании, доступных через интернет; автоматизированное сканирование ресурсов; ручной поиск уязвимостей и пр. По результатам выполненных работ формируется отчёт. Решение также поможет в выявлении недостатков физической защиты. «Благодаря платформе срок жизни уязвимости уменьшается более чем в 20 раз по сравнению с проведением ежегодных тестирований на проникновение», — отмечает разработчик. |

|