Материалы по тегу: безопасность

|

24.10.2023 [12:58], Руслан Авдеев

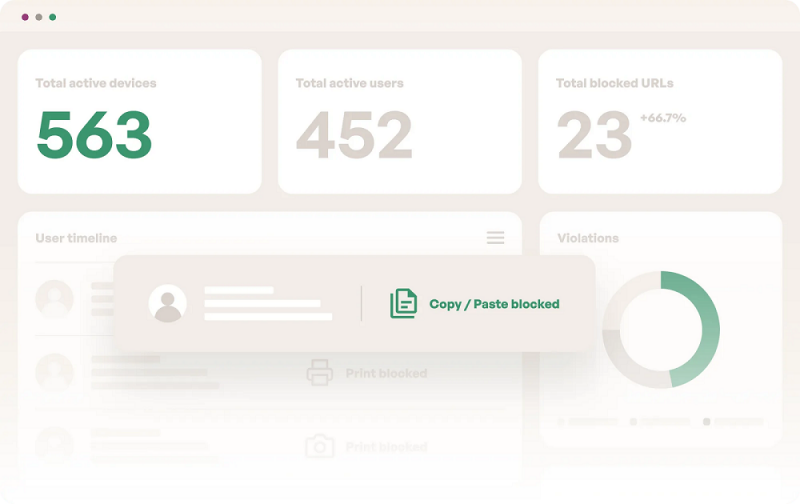

Island Technology привлекла ещё $100 млн на развитие безопасного корпоративного браузера и экспансию на мировом рынкеСтартап Island Technology Inc., занимающийся разработкой защищённого Chromium-браузера для корпоративного рынка, сообщил, что привлёк ещё $100 млн. Как сообщает Silicon Angle, общая капитализация компании достигла $1,5 млрд. Привлечённый капитал стартап намерен потратить на глобальную экспансию и инвестиции в разработку и в поддержку клиентов. Раунд серии C возглавила Prysm Capital, также приняли участие Insight Partners, Sequoia Capital, Canapi Ventures и др. Согласно данным Island, общий объём привлечённых средств составил уже более $325 млн. В Island заявляют, что ПО используется организациями различного профиля, включая 20 крупнейших компаний из списка Fortune 500. Количество загрузок браузера превысило 2 млн.

Источник изображения: path digital/unsplash.com Корпоративный браузер на базе Chromium получил дополнительную функциональность благодаря программным дополнениям, разработанным для блокировки кибератак и даже защиты от недобросовестных сотрудников, готовых использовать данные компании ненадлежащим образом. Некоторые функции ориентированы на защиту самого браузера. Например, он может распознавать попытки модифицировать собственный исполняемый файл или выделенную ему память и автоматически отключаться. Кроме того, Island отключила JIT-компилятор Chromium. Также браузер может временно отключать более десятка других компонентов в случае, если ПО регистрирует вредоносную активность. Дополнительно блокируются и небезопасные расширения. Island распознаёт угрозы и в случае, когда вредоносное ПО уже установлено на компьютере — инфицированным ПК перекрывается доступ к веб-приложениям компании. Также применяется специальная методика борьбы с кейлоггерами, а если недобросовестные сотрудники пытаются вставить защищаемые данные в «недоверенное» приложение, у них ничего не выйдет. Можно ограничить и другие функции, например, запретить делать скриншоты и загружать файлы. Организациям с устаревшими веб-сервисами предлагается многофакторная аутентификация даже для тех приложений, которые её по умолчанию не поддерживают, а в режиме IE Mode обеспечено использование старых веб-сервисов, которые изначально оптимизировались под работу с браузером Internet Explorer, более не поддерживаемым Microsoft.

24.10.2023 [12:03], Андрей Крупин

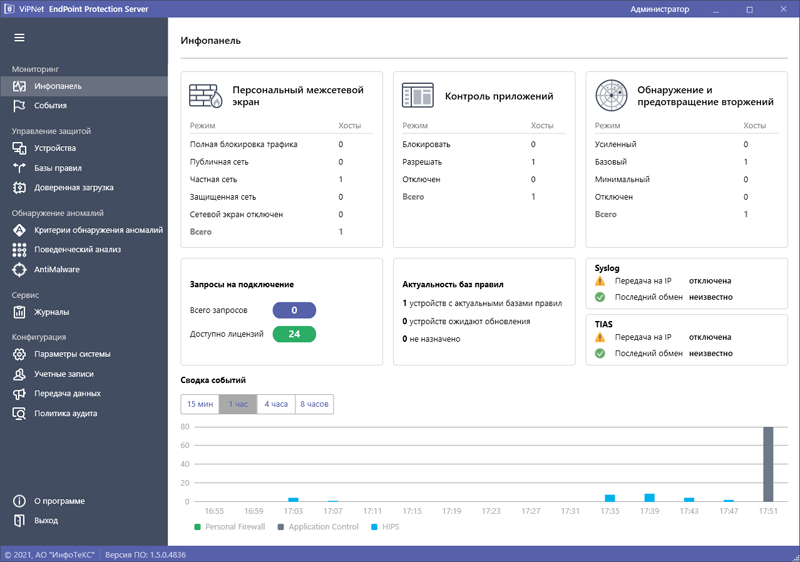

Система защиты рабочих станций и серверов ViPNet EndPoint Protection получила крупное обновлениеКомпания «Информационные технологии и коммуникационные системы» («ИнфоТеКС») объявила о выпуске новой версии программного комплекса ViPNet EndPoint Protection 1.6. ViPNet EndPoint Protection обеспечивает защиту рабочих станций и серверов от цифровых угроз. В основу продукта положена модульная клиент-серверная архитектура, ключевыми компонентами которой являются эвристический Anti-Malware-модуль, межсетевой экран, система обнаружения и предотвращения вторжений, модуль поведенческого анализа, а также контроль запуска приложений на основе чёрных и белых списков.  В ViPNet EndPoint Protection 1.6 реализован набор функций из стека технологий ZTNA (Zero Trust Network Access) и добавлена поддержка российской ОС Astrа Linux Special Edition 1.7 для серверных компонентов защитного решения. За счёт внедрения функций TLS-инспекции и SafeBrowsing появилась возможность расшифровки HTTPS-трафика, что позволяет осуществлять фильтрацию и блокировку доступа к веб-ресурсам с вредоносным, фишинговым и спам содержимым. Также в продукте добавлены средства управления корневыми сертификатами и возможность создания пользовательских фильтров сети для защищённой сети ViPNet. Программный комплекс поддерживает работу с операционными системами Windows, Linux и зарегистрирован в реестре отечественного ПО. В настоящее время ViPNet EndPoint Protection 1.6 проходит сертификацию во ФСТЭК России.

19.10.2023 [15:03], Руслан Авдеев

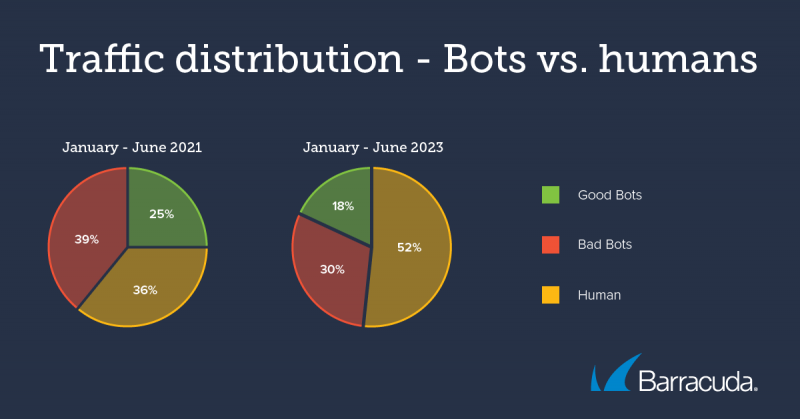

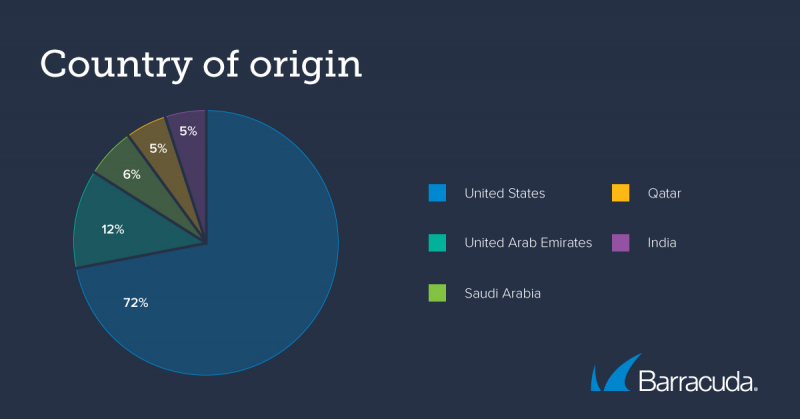

Половина мирового интернет-трафика приходится на ботов, большинство из которых вредоносныеНовый доклад, опубликованный специалистами по кибербезопасности из Barracuda Networks, показал, что половина интернет-трафика, генерируемого сегодня в мире, приходится на ботов, причём «плохие» боты ответственны почти за 30 % всего трафика. В докладе уделяется особое внимание картине трансформации трафика. Если изначально боты применялись преимущественно поисковыми движками, то теперь они выполняют огромное количество функций, некоторые из которых являются откровенно вредоносными. В Barracuda считают, что ботов можно условно поделить на «хорошие» и «плохие». Если первые работают на поисковые системы, уважают заданные правила сайтов и являются неотъемлемой частью правильно функционирующего интернета, то «плохие» боты изначально созданы с неблаговидными целями, от парсинга до выполнения DDoS-атак. На вредоносные программы приходится ⅗ общего трафика всех ботов. Как ни странно, информация служит поводом для осторожного оптимизма, поскольку в 2021 году на долю «плохих» ботов и вовсе приходились 39 % всего интернет-трафика, тогда как сейчас их доля упала до 30 %. По имеющимся данным, 72 % вредоносного трафика исходит из Северной Америки (преимущественно США), что объясняется доминированием облаков вроде AWS и Microsoft Azure. Именно оттуда зачастую и осуществляются атаки, поскольку 67 % трафика «плохих» ботов связано с IP ЦОД. В своей «вредности» AWS и Azure примерно одинаковы, поскольку зарегистрироваться там можно быстро и без затрат. Хотя использовать эти облака просто, выявлять и блокировать активность ботов тоже не составляет никакого труда. Второе место в антирейтинге стран занимают ОАЭ с 12 %, третье — Саудовская Аравия с 6 %, далее идут Катар и Индия с долей по 5 %. Наконец, ещё треть трафика «плохих» ботов связана с домашними IP-адресами.

19.10.2023 [01:40], Алексей Степин

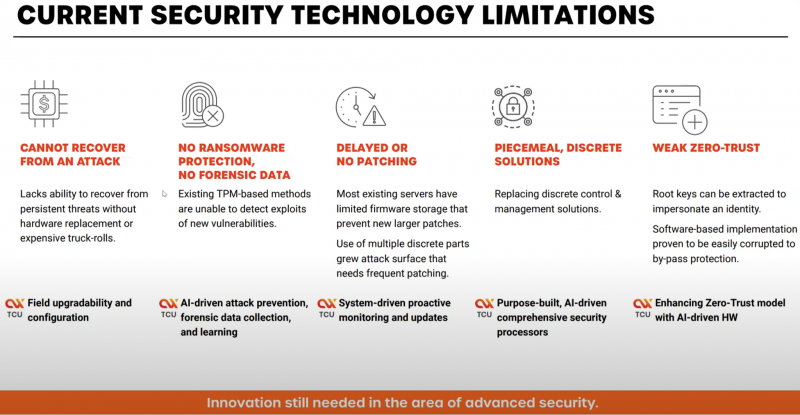

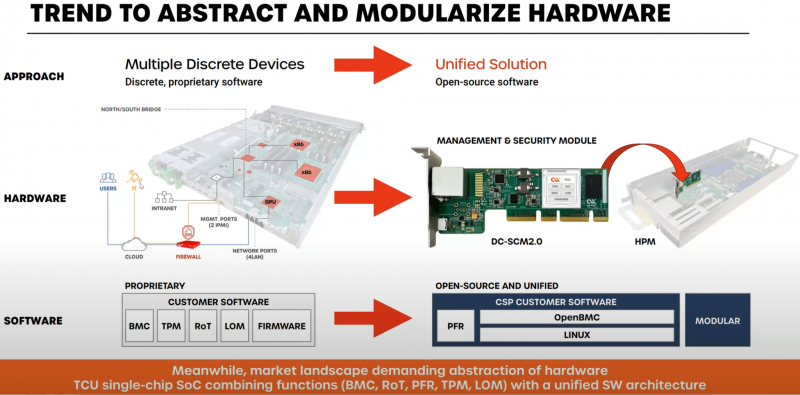

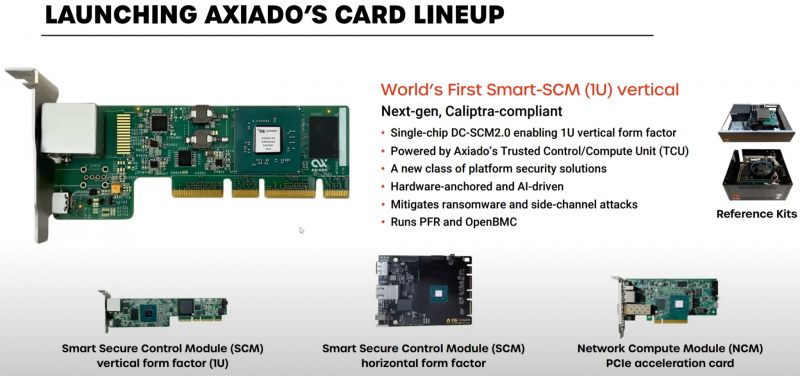

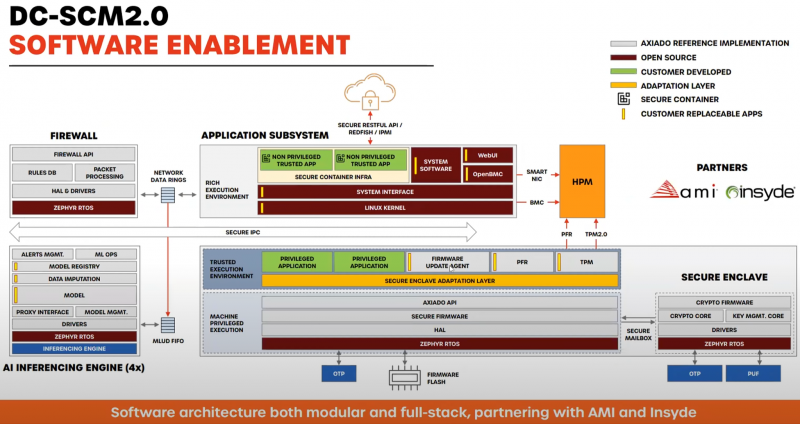

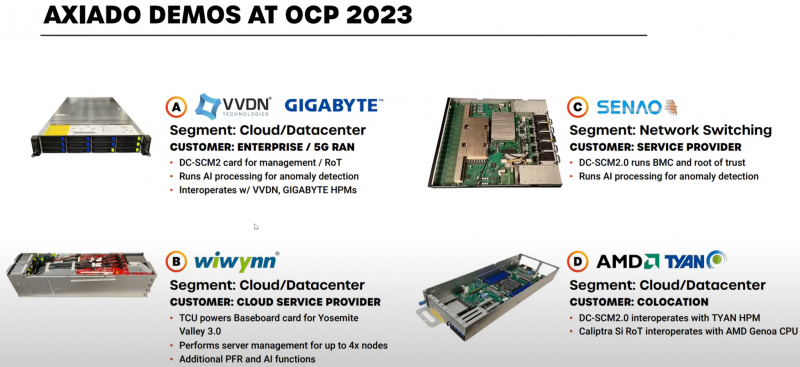

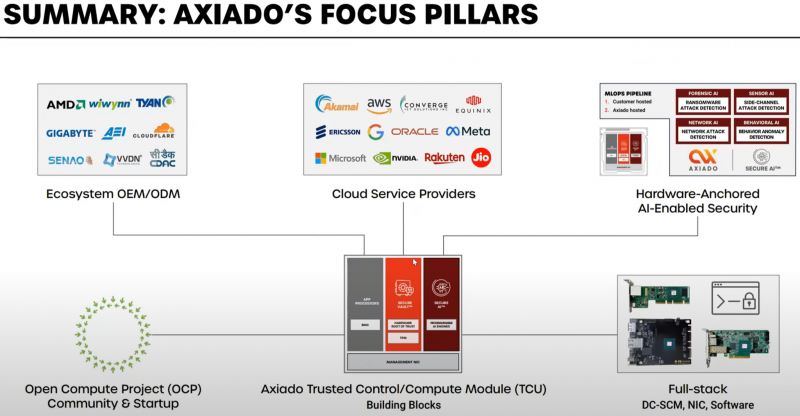

Axiado представила новый класс сопроцессоров — TCUНа мероприятии 2023 OCP Global Summit компания Axiado представила новый класс аппаратных сопроцессоров — TCU (Trusted Control/Compute Unit), предназначенный для управления и защиты IT-инфраструктуры от различного рода атак. Защитных механик в мире ИТ существует множество, но и киберпреступники постоянно совершенствуют методы атак, задействуя порой самые экзотические атак по сторонним каналам, к примеру, используя механизмы динамического управления напряжением и частотой в современных процессорах. Не всегда спасает положение даже подход «нулевого доверия» (Zero Trust), поскольку программная реализация также уязвима ко взлому или утере ключей. Решение Axiado — аппаратный контроль в реальном времени, использующий ИИ, который позволяет предсказывать и предотвращать разного рода атаки, дообучаясь в процессе. Последнее, по мнению компании, быть на шаг впереди злоумышленников и предотвращать возможный взлом ещё на этапе первых подозрительных действий, производимых в системе. Чипы серии AX2000/3000 способны выполнять и другие функции: Platform Root of Trust, BMC или TPM. При этом предполагается использование модульной и открытой программной архитектуры на основе PFR (Platform Firmware Resilence) и OpenBMC. Чипы Axiado AX2000/3000 содержат четыре инференс-движка общей мощностью 4 Топс, четыре ядра общего назначения Arm Cortex A53, а также модули доверенного и привилегированного исполнения, блок брандмауэра и криптодвижок. Большая часть модулей решения Axiado работает под управлением открытой ОС реального времени Zephyr. Клиент легко может доработать платформу собственными модулями. Axiado активно сотрудничает с OCP и уже разработала несколько вариантов адаптеров на базе TCU для продвигаемых консорциумом серверных форм-факторов. В портфолио компании представлены адаптеры DC-SCM 2.0 (Secure Control Module) как в вертикальном, так и в горизонтальном форм-факторах, а также в виде классического PCIe-адаптера NCM (Network Compute Module). Компания уже успела договориться о сотрудничестве с GIGABYTE, VVDN, Wiwynn, Senao и Tyan. Но этим список партнёров Axiado не ограничивается: в её решениях заинтересованы также крупные облачные провайдеры, включая AWS, Microsoft, Google и Meta✴, а также ряд других компаний и системных интеграторов.

17.10.2023 [11:54], Сергей Карасёв

Российских сотовых операторов и часть СМИ обяжут сформировать ИБ-подразделенияМинцифры России, по информации газеты «Ведомости», разработало новые требования, в соответствии с которыми компании — владельцы средств массовой информации (СМИ), а также операторы сотовой связи и спутникового телевидения обязаны к 1 января 2025 года создать подразделения по информационной безопасности (ИБ). Правила затронут все каналы первого и второго мультиплексов, «Российскую газету», ИТАР-ТАСС и МИА «Россия сегодня». Всем им придётся перейти на отечественные средства защиты информации (СЗИ), в то время как применение таких решений из недружественных стран будет запрещено.

Источник изображения: pixabay.com Участники рынка подчёркивают, что новые требования частично дублируют положения принятого в мае 2022 года указа №250, который распространяется на субъекты критической информационной инфраструктуры (КИИ). Эти организации обязаны обеспечить определённый стандарт защиты от аварийных ситуаций и попыток и последствий намеренного деструктивного воздействия на них. Но формирование ИБ-подразделения, переход на отечественные СЗИ и соблюдение дополнительных требований обернётся для российских СМИ и операторов большими затратами. В частности, минимальное внутреннее подразделение по ИБ будет состоять из руководителя, специалиста по информбезопасности и специалиста по персональным данным. При этом необходимы высококвалифицированные сотрудники. По оценкам, создание таких подразделений в зависимости от размеров бизнеса и особенностей IT-инфраструктуры потребует инвестиций от 5 млн до 50 млн руб. в год. Что касается обязательного применения российских СЗИ, то с реализацией данного требования могут возникнуть сложности у операторов связи. Такие компании применяют как простые антивирусы и межсетевые экраны, так и более сложные решения, например SOC, DLP и пр. Проблема заключается в сформировавшейся нехватке оборудования и в невозможности обеспечить бесшовный переход с одного продукта на другой.

16.10.2023 [13:15], Сергей Карасёв

Почти треть персональных данных из ГИС утекает по вине сотрудников госучрежденийБольшинство утечек персональных данных из государственных информационных систем (ГИС) связано с неосмотрительностью самих граждан, которым принадлежат эти сведения: если в 2022 году на такие инциденты приходилось 43,6 % случаев, то в 2023-м — 38,6 %. Об этом, как сообщает газета «Ведомости», говорится в исследовании российской компании «СёрчИнформ». В опросе приняли участие 1300 сотрудников госучреждений. К персональным данным аналитики относят ФИО и сведения из различных документов, удостоверяющих личность и статус человека, а также информацию из электронных аккаунтов, факты о состоянии здоровья и личные убеждения/предпочтения, используя которые можно установить личность.

Источник изображения: pixabay.com Одной из основных причин утечек респонденты называют внешние атаки на ГИС, но доля таких случаев в общем объёме инцидентов сокращается. Если в 2022 году показатель равнялся 32,7 %, то в текущем году он снизился до 31 %. Вместе с тем, выросла доля тех, кто считает главной причиной утечек действия сотрудников госучреждений: значение достигло 30,04 % против 20 % в прошлом году. Среди основных видов утечек (возможен выбор нескольких вариантов) опрошенные называют вирусные угрозы (56,3 %), методы социальной инженерии (25 %), внешние кибератаки (23,8 %), случайные утечки (18,8 %), уничтожение/порчу данных/кибервандализм (8,3 %), умышленное хищение данных инсайдерами (5,9 %) и хищение или порчу аппаратных носителей информации (5,3 %). Количество утёкших персональных данных в 2023 году удвоилось по сравнению с 2022-м, а объём вырос как минимум в три раза — с 1 Тбайт в конце 2022-го до 3 Тбайт к октябрю 2023 года. Виновниками инсайдерских инцидентов более половины (50,7 %) респондентов считают сотрудников младшей группы специальностей. Ключевыми каналами утечек (возможен выбор нескольких вариантов) участники исследования называют интернет-ресурсы, такие как облачные хранилища, файлообменные сервисы и социальные сети (80,3 %), мессенджеры (55,2 %), электронную почту (50,4 %), съёмные носители (36,04 %) и бумажные документы (24,1 %).

13.10.2023 [21:16], Татьяна Золотова

Дорого и трудно: пятая часть «критических» компаний не успеет перейти на российские ИБ-решенияКаждая пятая компания, владеющая критической инфраструктурой (КИИ), не успеет перейти на российскоге ПО к 2025 году из-за отсутствия подходящего аналога зарубежным продуктам. Такие данные представлены в совместном исследовании «К2 кибербезопасности» (подразделение компании «К2Тех») и Anti-Malware.ru. Авторы исследования в июне–августе 2023 года опросили 108 руководителей по ИТ и ИБ российских компаний с выручкой более 5 млрд руб. и госкорпораций в разных отраслях, а также представителей разработчиков аппаратного и программного обеспечения для кибербезопасности. Напомним, что согласно указу президента от 30 марта 2022 года, с 1 января 2025 года госкомпаниям запрещено использовать иностранное ПО и оборудование для обеспечения работы КИИ. Источник: «К2Тех» 58 % опрошенных компаний уверены в том, что успеют уложиться в сроке и реализовать все требования закон, тогда как 21 % компаний полагают, что не успеют вовремя реализовать необходимые проекты. Основным препятствием последние называют сложности с заменой иностранных решений на отечественные, связанные как с высокой стоимостью, так и с нехваткой оборудования. При этом 2 % компаний сказали, что у них в принципе нет средства на реализацию требований 187-ФЗ, ещё 44 % были вынуждены кратно увеличить расходы на ИБ, причём у 14 % компаний бюджеты выросли сразу на порядок. Как показало исследование, лишь 8 % российских компаний завершили переход с иностранного на российское ПО. Еще 14 % находятся на завершающей стадии, а 10 % не приступали к переходу. При этом 24 % респондентов не понимают, какие решения нужны для выполнения указа, а 31 % уверены, что отечественные решения неспособны справиться с предъявляемыми требованиями. Среди наиболее востребованного ПО опрошенные называли межсетевые экраны (54 % респондентов), антивирусную защиту (33 %), сетевое оборудование (29 %) и средства криптографической защиты (25 %). Участники рынка отмечают, что проблемы с выполнением законодательства в области КИИ связаны с тем, что многие владельцы подобных объектов не занимаются присвоением категорий, что является нарушением требований законодательства. К КИИ относятся сети связи и информационные системы госорганов, финансовых, энергетических, транспортных, медицинских, телекоммуникационных и ряда других компаний.

12.10.2023 [16:35], Андрей Крупин

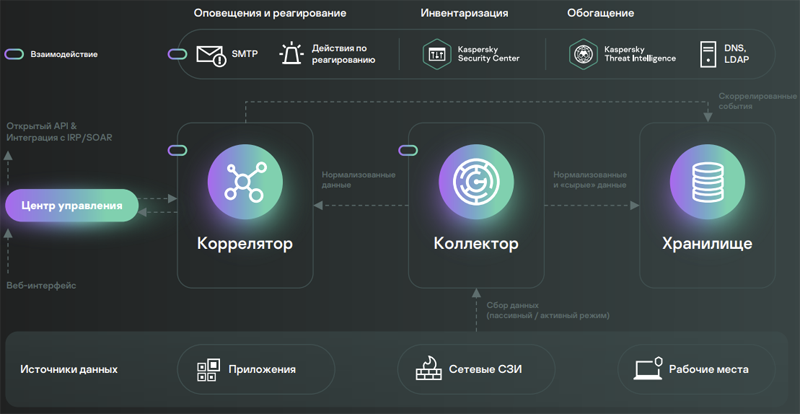

«Лаборатория Касперского» подтвердила соответствие своей SIEM-системы требованиям к средствам ГосСОПКА«Лаборатория Касперского» сообщила о получении экспертного заключения Национального координационного центра по компьютерным инцидентам, подтверждающего соответствие программного комплекса Kaspersky Unified Monitoring and Analysis Platform (KUMA) требованиям к средствам государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА), утверждённым приказом ФСБ России N196 от 6 мая 2019 года. KUMA относится к классу решений SIEM (Security information and event management) и позволяет IT-службам в режиме реального времени осуществлять централизованный мониторинг событий ИБ, выявлять инциденты информационной безопасности, оперативно реагировать на возникающие угрозы, а также выполнять требования, предъявляемые регуляторами к защите персональных данных, в том числе к обеспечению безопасности государственных информационных систем.

Архитектура решения Kaspersky Unified Monitoring and Analysis Platform По словам «Лаборатории Касперского», SIEM-решение KUMA стало первым среди отечественных технологий этого класса, подтвердившим соответствие требованиям к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты. «Соответствие системы 196 приказу означает не только наличие интеграции с ГосСОПКА, но и выполнение других требований регулятора к функциям SIEM. Полученное экспертное заключение — независимое подтверждение всех заявленных возможностей продукта, на которое смогут опираться компании, которым ещё предстоит выбрать SIEM», — говорится в заявлении компании.

12.10.2023 [12:29], Сергей Карасёв

«Базальт СПО» поможет Индии в создании суверенной и безопасной ОС

linux

open source

software

базальт спо

индия

информационная безопасность

операционная система

разработка

россия

Компания «Базальт СПО», занимающаяся разработкой российских ОС на базе Linux, Некоммерческое партнёрство разработчиков программного обеспечения «Руссофт» и Палата Индо-Российского технологического сотрудничества (CIRTC) подписали меморандум о взаимопонимании в рамках инициативы Российско-Индийской группы по особым интересам (RISING). Стороны намерены сотрудничать по нескольким направлениям. Одно из них — создание суверенной и безопасной индийской ОС на основе решений с открытым исходным кодом. В рамках данного проекта планируется поддержка независимого репозитория и технологий для обеспечения производства защищенных дистрибутивов. Кроме того, участники инициативы изучат жизненный цикл безопасной разработки; оценят существующие и потенциальные угрозы и уязвимости; разработают план совместных инициатив Индии и России по построению всеобъемлющей и суверенной инфраструктуры безопасной разработки; выработают рекомендации по политикам обеспечения кибербезопасности.

Источник изображения: «Базальт СПО» Отмечается, что индийские партнёры заинтересованы в инструментах и технологиях «Базальт СПО». Стороны намерены проводить исследования в области архитектуры кибербезопасности. Будет также выработан план совместных инициатив Индии и России по созданию суверенной инфраструктуры безопасной разработки. «Объединив опыт и компетенции "Базальт СПО" в области технологий с одной стороны, и возможности индийских компаний по разработке программных продуктов с другой, мы сможем создавать инновационные решения не только для Индии и России, но и других стран», — отметил Сергей Трандин, генеральный директор «Базальт СПО».

11.10.2023 [23:37], Руслан Авдеев

Интернет пережил крупнейшую в истории DDoS-атаку из-за уязвимости нулевого дня HTTP/2 Rapid ResetКасающаяся большинства информационных интернет-систем уязвимость, получившая название HTTP/2 Rapid Reset (CVE-2023-44487), стала причиной беспрецедентной DDoS-атаки, самой масштабной во всей истории Сети. Как сообщает Dark Reading, фактически речь идёт о новой главе в эволюции DDoS-угроз. Эксперты ожидают экспоненциального роста уровня атак, масштаб которых будет удваиваться примерно каждые 18 месяцев. Серии атак по несколько минут каждая регистрировались 28 и 29 августа, за ними наблюдали AWS, Cloudflare и Google Cloud. Речь шла о кибернападениях на облачных и инфраструктурных провайдеров. Известно, что лазейкой послужил баг в протоколе HTTP/2, использующемся приблизительно в 60 % веб-приложений. IT-гиганты, наблюдавшие за ситуацией, координировали действия с другими облачными провайдерами, сервисами по обеспечению интернет-инфраструктуры, а также компаниями, занимающимися защитой от киберугроз.

Источник изображения: Lewis Kang'ethe Ngugi/unsplash.com Как заявили в Cloudflare, HTTP/2 является фундаментальным элементом работы интернета вообще и большинства сайтов в частности. Атака позволила генерировать сотни тысяч запросов за раз, после чего немедленно отменять их, перегружая сайты и выводя из строя всё, что использует протокол HTTP/2. На пике Cloudflare регистрировала более 201 млн запросов в секунду. Google в то же время регистрировала по 398 млн запросов в секунду, в 7,5 раз больше, чем во время любой другой атаки против её ресурсов. AWS — 155 млн запросов, направленных на сервис Amazon CloudFront. При этом в ходе августовского инцидента применялся довольно скромный ботнет из приблизительно 20 тыс. узлов — оружие оказалось довольно эффективным с учётом того, что регулярно наблюдаются более масштабные сети, иногда включающие миллионы машин. Хотя эффект от атаки оказался не столь сокрушительным, как, вероятно, надеялись её организаторы, владельцам интернет-проектов стоит уделить соответствующим угрозам особое внимание, поскольку речь идёт о гонке на опережение — злоумышленники состязаются с разработчикам защиты. Владельцам ресурсов и сервисов рекомендуется оценить уровень защищённости своих систем от DDoS-атак и немедленно устранить уязвимость, применив патчи к серверам и иным сервисам и приложениям. Наконец, в качестве последнего средства допускается отключение HTTP/2 и также уязвимого HTTP/3 — при этом стоит помнить, что даунгрейд до HTTP/1.1 неизбежно снизит производительность. |

|