Материалы по тегу: безопасность

|

19.03.2024 [22:23], Андрей Крупин

«Сканер-ВС 6» получил сертификат ФСТЭК России по 4-му уровню доверияНаучно-производственное объединение «Эшелон» сообщило о получении сертификата Федеральной службы по техническому и экспортному контролю на обновлённый программный комплекс «Сканер-ВС 6». «Сканер-ВС» представляет собой универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищённости корпоративной IT-инфраструктуры, а также оценки эффективности средств защиты информации. Продукт позволяет проводить как специализированные тесты, так и комплексное тестирование защищённости информационных систем, сочетающее сетевые и системные проверки. Решение поддерживает работу с банком данных угроз безопасности информации ФСТЭК России, может применяться в качестве мобильного места администратора информационной безопасности, а также как средство расследования инцидентов IT-безопасности и для мониторинга сети.

Источник изображения: npo-echelon.ru Переоформленный сертификат № 2204 удостоверяет, что «Сканер-ВС 6» является средством анализа защищённости и соответствует требованиям по безопасности информации, установленным в документе «Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий» (ФСТЭК России, 2020) — по четвёртому уровню доверия. Выданный регулятором сертификат позволяет использовать «Сканер-ВС 6» на значимых объектах критической информационной инфраструктуры 1 категории, в государственных информационных системах 1 класса защищённости, в автоматизированных системах управления производственными и технологическими процессами 1 класса защищённости, в информационных системах персональных данных при необходимости обеспечения 1 уровня защищённости персональных данных, а также в информационных системах общего пользования 2 класса.

14.03.2024 [14:26], Андрей Крупин

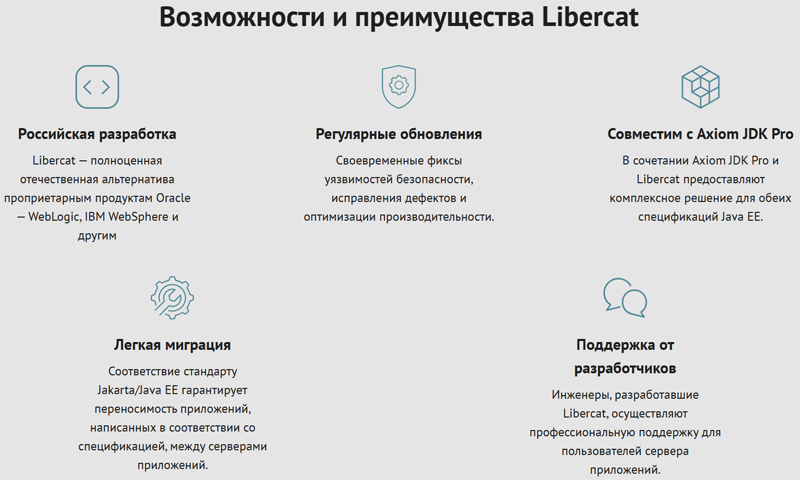

Сервер Java-приложений Libercat получил сертификат ФСТЭК РоссииКомпания «Беллсофт» сообщила о сертификации Федеральной службой по техническому и экспортному контролю сервера Java-приложений Libercat по четвёртому уровню доверия. Libercat предназначен для работы с технологиями Java EE/Jakarta EE, основан на открытых исходных кодах Apache Tomcat, совместим с российскими СУБД, ОС и оборудованием и выступает альтернативой платформам Oracle WebLogic, IBM WebSphere, Red Hat JBoss и WildFly. Liberсat поставляется в трех вариантах — в виде контейнера сервлетов, сервера приложений и как встраиваемая библиотека, которую можно использовать, например, при разработке ПО, основанного на фреймворке Spring.  В ходе сертификационных испытаний было подтверждено отсутствие в Libercat недекларированных возможностей и наличие требуемых функций безопасности, произведён контроль архитектуры платформы и полный анализ её исходного кода, включая фаззинг-тестирование. Выданный ФСТЭК России сертификат позволяет применять Libercat (версии Certified) при создании систем, требующих 4 уровня доверия (СЗИ УД4), в классической трёхзвенной архитектуре и в составе контейнеров. Доверенное применение включает государственные информационные системы до 1 класса защищённости включительно, значимые объекты критической информационной инфраструктуры 1 категории, информационные системы персональных данных до 1 уровня защищённости включительно, а также автоматизированные системы управления производственными и технологическими процессами 1 класса защищённости.

14.03.2024 [00:06], Сергей Карасёв

Meta✴ подала в суд на бывшего вице-президента за кражу сверхсекретных планов ЦОДКомпания Meta✴, по сообщению ресурса The Register, подала в суд на бывшего вице-президента по инфраструктуре Дипиндера Сингха Хурану (Dipinder Singh Khurana), который подозревается в краже «сверхсекретных планов», касающихся дата-центров. Хурана, также известный как Т. С. Хурана (T. S. Khurana), проработал в Meta✴ / Facebook✴ в общей сложности приблизительно 12 лет. Он покинул эту корпорацию в июне 2023 года, перейдя на должность старшего вице-президента по операциям в некоем стартапе, который всё ещё работает в скрытом режиме. Название этой фирмы в судебных документах не раскрывается.

Источник изображения: Meta✴ После подачи заявления об уходе Хурана якобы использовал имеющиеся у него права доступа для кражи «проприетарных, крайне секретных, конфиденциальных и закрытых документов о бизнесе и сотрудниках Meta✴». Говорится, что похищенные файлы содержат внутреннюю информацию о дата-центрах Meta✴, поставщиках компании и проектах, связанных с технологиями ИИ. Кроме того, в этих документах содержатся данные о бизнес-операциях Meta✴ и расходах, связанных с закупками. Meta✴ подчёркивает, что при уходе из компании Хурана получил «щедрую компенсацию», но, тем не менее, решил похитить корпоративные данные. Украденные файлы якобы были загружены в его персональные аккаунты Google Drive и Dropbox. Более того, многие из этих файлов были скопированы в папки с именем нового работодателя. Meta✴ считает, что похищенные сведения использовались в том числе для поиска сотрудников для нового работодателя, который специализируется на облачных ИИ-технологиях. Meta✴ выдвинула против Хураны пять обвинений, включая нарушение условий контракта, неосновательное обогащение и нарушение фидуциарных обязанностей. Истцы требуют от своего бывшего вице-президента возмещения ущерба.

13.03.2024 [14:13], Андрей Крупин

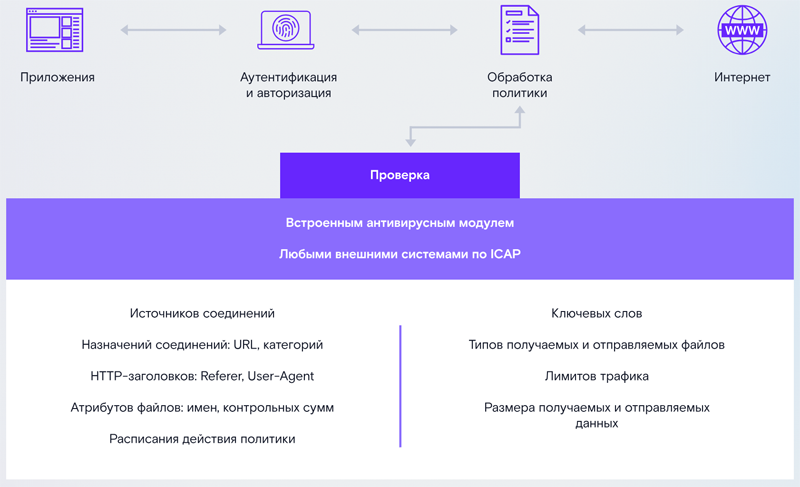

Шлюз веб-безопасности Solar webProxy прошёл сертификацию ФСТЭК России по четвёртому классу защитыРаботающая в сфере информационной безопасности компания «Солар» сообщила о получении сертификата Федеральной службы по техническому и экспортному контролю на программный комплекс Solar webProxy, подтверждающего соответствие продукта требованиям регулятора к межсетевым экранам типа «Б» четвёртого класса защиты. Solar webProxy относится к классу SWG-решений (Secure Web Gateways). Шлюз устанавливается в разрыв сети и контролирует все данные, передаваемые между сотрудниками, внутренними IT-системами организации и интернет-ресурсами. При фильтрации и маршрутизации данных определяются их формат и кодировка передаваемых данных, вскрываются содержимое и заголовки сетевых пакетов, категоризируются веб-запросы и ресурсы. Возможна проверка трафика встроенным антивирусом или другими средствами защиты с помощью протокола ICAP.

Принцип работы Solar webProxy Российское законодательство не предусматривает отдельные требования к продуктам класса SWG, но поскольку в Solar webProxy встроен базовый межсетевой экран (L3-L4), основу сертификации составляли требования ФСТЭК России к межсетевым экранам, которые используются в отношении конфиденциальных и персональных данных в государственных информационных системах. Solar webProxy может использоваться в государственных информационных системах, в частности: системах обработки персональных данных (ИСПДн) до первого класса защиты, в государственных информационных системах (ГИС) до 1 класса защищённости, при защите значимых объектов критической информационной инфраструктуры (ЗОКИИ) до первой категории включительно, в автоматизированных системах управления производственными и технологическими процессами (АСУ ТП) до 1 класса защищённости включительно.

11.03.2024 [15:47], Андрей Крупин

СУБД «Линтер Бастион» прошла сертификацию ФСТЭК России по новым требованиям к системам управления базами данныхКомпания «Реляционные экспертные системы» («РЕЛЭКС») сообщила о переоформлении сертификата Федеральной службы по техническому и экспортному контролю на систему управления базами данных «Линтер Бастион» в соответствии с новыми требованиями по безопасности информации к СУБД. Выданный ФСТЭК России документ подтверждает соответствие программного комплекса «Линтер Бастион» следующим требованиям по безопасности информации:

Источник изображения: linter.ru Сертифицированная версия СУБД «Линтер Бастион» может применяться в информационных системах, в которых обрабатывается информация, содержащая совершенно секретные сведения и секретные сведения; в значимых объектах критической информационной инфраструктуры 1 категории значимости; в государственных информационных системах 1 класса защищённости; в автоматизированных системах управления производственными и технологическими процессами 1 класса защищённости; в информационных системах персональных данных при необходимости обеспечения 1 уровня защищённости персональных данных и в информационных системах общего пользования II класса. Платформа «Линтер Бастион» включена в реестр отечественного ПО Минцифры России и может применяться для обеспечения государственных и муниципальных нужд, а также в целях импортозамещения.

06.03.2024 [16:47], Руслан Авдеев

ИИ против ИИ: Cloudflare анонсировала ИИ-сервисы для защиты LLM и противодействия атакам с использованием генеративного ИИКомпания Cloudflare Inc. анонсировала разработку продукта Firewall for AI для обеспечения клиентов дополнительным «слоем»-брандмауэром, защищающим большие языковые модели (LLM). По данным Silicon Angle, новые инструменты позволят выявлять потенциальные атаки до того, как те нанесут критический ущерб функциональности информационных систем или обеспечат злоумышленникам доступ к важным закрытым сведениям. Дополнительно компания анонсировала пакет новых инструментов, использующих ИИ-алгоритмы для защиты ИИ-проектов, в том числе выявление аномалий в пользовательском поведении, подозрительной корреспонденции и т.д. Это важно, поскольку по мере того, как внедрять LLM и прочие ИИ-системы начинают всё больше компаний, растут и риски атак на них — началась «гонка вооружений ИИ». Firewall for AI обеспечит защиту LLM, работающих на платформе Workers AI для периферийных вычислений. WAF, защищающий языковую модель, может сканировать обращения к LLM на наличие угроз без вмешательства людей. Защищён может быть любой клиент платформы Workers, в том числе будет обеспечена защита от современных угроз вроде хитро составленных промптов, заставляющих ИИ раскрывать конфиденциальную информацию. Новые инструменты Defensive AI используют ИИ для защиты корпоративных сетей от атак современного типа, в том числе с помощью других ИИ-систем. Боты анализируют почту, распознают вредоносный код и аномальный трафик. При этом ИИ можно даже обучить моделям поведения реальных пользователей, чтобы выявлять отклонения в паттернах раюоты и разработать стратегию защиты. С развитием проектов вроде ChatGPT, злоумышленники получили и действенные инструменты для фишинга. Если раньше письма были часто безграмотно составлены и не особенно убедительными, то теперь написать красивый текст помогает ИИ, заставляя жертв делиться паролями и другими конфиденциальными сведениями. В Cloudflare обещают, что Defensive AI позволит быстро распознавать такие угрозы — до того, как сотрудники попадутся на удочку.

04.03.2024 [17:47], Андрей Крупин

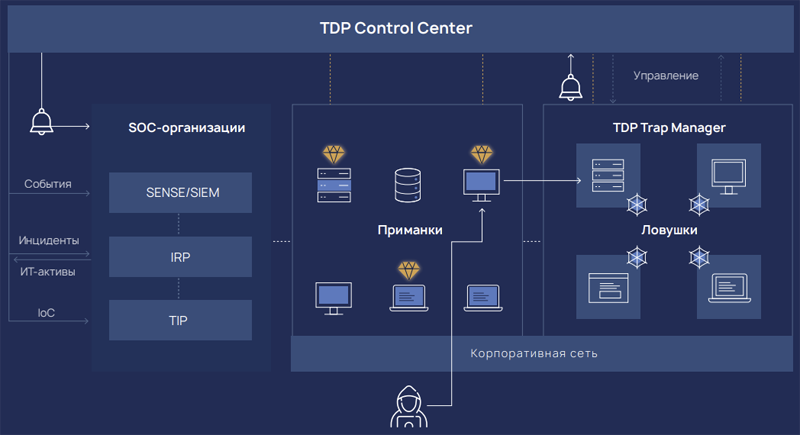

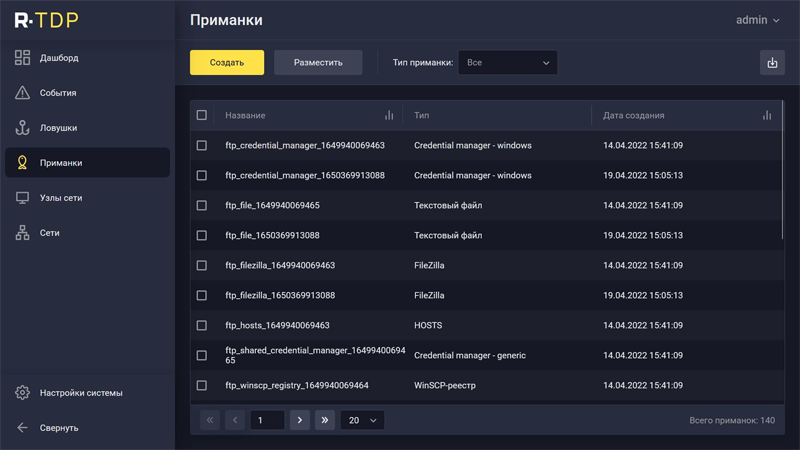

Система обнаружения атак с помощью имитации IT-инфраструктуры R‑Vision TDP получила крупное обновлениеРоссийский разработчик решений для автоматизации управления информационной безопасностью и реагирования на инциденты R-Vision сообщил о выпуске новой версии программного комплекса Threat Deception Platform (TDP) 3.1, предназначенного для выявления скрытой активности злоумышленников в корпоративной IT-среде и предотвращения атак на ранних этапах. R-Vision TDP представляет собой комплекс технологий цифровой имитации элементов IT-инфраструктуры для раннего обнаружения и предотвращения кибератак. С помощью набора ловушек и приманок система детектирует присутствие злоумышленника, замедляет его продвижение внутри сети и даёт возможность ИБ-специалистам остановить развитие атаки.

Схема работы R-Vision TDP Используя новую версию R-Vision TDP 3.1, ИБ-службы могут детально конфигурировать политики размещения приманок при помощи сбора базовой информации о машинах: версии операционной системы, её языке и установленных программах. Новый метод размещения приманок позволяет сделать их ещё более надёжными и реалистичными даже в крупных сетях. В обновлении для IT-специалистов стал доступен весь спектр уже развёрнутых в сети инструментов для размещения приманок на клиентских хостах, включая KSC, Microsoft SCCM, Ansible, Puppet.

Пользовательский интерфейс R-Vision TDP Также обновлённый комплекс R-Vision TDP 3.1 получил открытый API, упрощающий интеграцию со сторонними системами в корпоративной сети, улучшенную совместимость с отечественными операционными системами, такими как Astra Linux и «Ред ОС», поддержку удалённой СУБД Postgres Pro, средства эмуляции SSH-сервера для российских ОС, возможность входа в систему с использованием востребованных служб каталогов, включая Active Directory, ALD Pro, FreeIPA и Open LDAP. «Обеспечение безопасности в условиях импортозамещения — задача, которую сегодня активно решают заказчики. Поэтому, совершенствуя наш продукт, мы работаем над бесшовной интеграцией с российскими ОС и развитием реалистичных эмуляций, которые размещаются в крупных сетях с тысячами защищаемых узлов», — прокомментировал Евгений Грязнов, продукт-менеджер R-Vision.

03.03.2024 [23:15], Руслан Авдеев

Из-за GDPR компании стали хранить и обрабатывать меньше данных потому, что теперь это стало дорожеПринятый в Евросоюзе Общий регламент по защите данных (General Data Protection Regulation, GDPR) привёл к тому, что местные компании стали хранить и обрабатывать меньше информации. Согласно выводам американского Национального бюро экономических исследований (National Bureau of Economic Research, NBER), из-за новых правил, регулирующих обработку конфиденциальных данных, управление такими сведениями стало значительно дороже, передаёт The Register. Регламент GDPR, принятый в 2016 году и вступивший в силу в 2018 году, затрагивает деятельность более 20 млн компаний в десятках стран. Его вынуждены соблюдать и многие бизнесы, обрабатывающие данные граждан стран Евросоюза за его пределами, что имеет определённые экономические последствия. В докладе Data, Privacy Laws and Firm Production: Evidence from the GDPR бюро NBER проанализировало затраты на облачные вычисления, ссылаясь на предыдущие исследования. Например, соответствие GDPR обходится от $1,7 млн для малого и среднего бизнеса до $70 млн для крупных организаций. Больше всего новые правила затронули компании в Евросоюзе. По данным NBER, они сократили объём хранения информации на 26 % и обработку данных на 15 % в сравнении со аналогичными бизнесами в США. Для того, чтобы соответствовать требованиям GDPR, компаниям Евросоюза пришлось принять меры, в среднем ведущие к 20 % удорожанию обработки данных. Для бизнесов, где работа с информацией ведётся особенно интенсивно, рост оказался ещё больше: в секторе ПО рост составил 24 %, тогда как в секторе производства и услуг он не превышает 18 %. Увеличилась и стоимость получения информации, хотя и не в таком масштабе, как стоимость хранения и обработки — на 4 %. Это объясняется тем, что вычисления теперь обходятся дороже. Авторы исследования воздерживаются от выводов о том, стоит ли обеспеченная GDPR конфиденциальность затраченных средств. Они подчеркнули, что в работе не указываются преимущества в области защиты пользователей от введения в действие регламента. Ранее исследователи других ведомств и организаций пришли к выводам, что для них введение новых мер защиты как правило в итоге выгодно, но может оказать негативное влияние в некоторых случаях.

03.03.2024 [02:54], Алексей Степин

IBM встроила ИИ-защиту от атак во флеш-накопители FCMКомпания IBM объявила о том, что новейшие серверные флеш-накопители FlashCore Modules четвёртого поколения (FCM4) получили встроенную систему защиты от вредоносного ПО, работающую на уровне прошивки. Новая технология тесно интегрирована с Storage Defender. Теперь в FCM в режиме реального времени анализируется весь поток данных, а затем с помощью ИИ-модели вычленяются подозрительные операции. Ранее защита в хранилищах IBM FlashSystem функционировала на блочном уровне и использовала локальное ПО с данными о возможных атаках, дополненное облачной ИИ-службой для идентификации аномалий в поведении накопителей, которые могут свидетельствовать о начале атаки. К таковым, к примеру, относятся попытки массового шифрования данных кибер-вымогателями (ransomware). При таком подходе у злоумышленников могло оставаться достаточно времени для нанесения урона. FCM4 же собирает статистику на уровне I/O-операций, производимых самим накопителем, которая тут же анализируется при помощи ИИ-алгоритмов. Это сокращает время реакции на подозрительные действия до менее чем одной минуты. Комбинация FCM4 со Storage Defender, по словам IBM, обеспечивает лучшую защиту данных в современных мультиоблачных гибридных средах.

29.02.2024 [17:11], Андрей Крупин

«Солар» запустила сервис постоянного контроля защищённости внешнего IT-периметра Solar CPTКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) объявила о запуске сервиса постоянного контроля защищённости внешнего IT-периметра Solar CPT (Continuous Penetration Testing). Solar CPT представляет собой решение класса наступательной безопасности, ориентированное на клиентов сегмента Enterprise с высоким уровнем зрелости ИБ. Сервис выявляет критические уязвимости и недостатки меняющегося внешнего IT-периметра организации, которыми могут воспользоваться злоумышленники. Найденные в ходе сканирования недостатки верифицируются экспертами анализа защищённости, после чего заказчик получает практические рекомендации по устранению брешей и обеспечению безопасности корпоративной инфраструктуры.

Источник изображения: пресс-служба компании «Солар» / rt-solar.ru При оценке защищённости периметра заказчик сам может выбрать частоту и глубину сканирования, а эксперты «Солара» выделят критические уязвимости и недостатки, которыми с наиболее высокой вероятностью могут воспользоваться киберпреступники. Сервис выявляет в том числе и «забытые» или некорректно выведенные из эксплуатации IT-активы компании, таящие риски успешных атак. «Решения класса Continuous Penetration Testing широко представлены и востребованы в США и Европе. Для России рынок CPT относительно новый, но он ежегодно растёт на 20 %, как показало наше исследование. В условиях плотности кибератак российские предприятия нуждаются в защите меняющегося внешнего периметра, а для этого нужен постоянный мониторинг защищённости, ориентированный на практическую составляющую», — поясняют в компании «Солар». |

|