Материалы по тегу: os

|

19.01.2024 [14:55], Владимир Мироненко

В 2023 году больше всего выросло количество DDoS-атак на российские телеком-сферу, транспортный и государственный секторыВ 2023 году количество DDoS-атак на российские компании заметно выросло. По данным StormWall рост составил 29 % год к году, что, по мнению экспертов, было связано с повышенной активностью хактивистов в первой половине прошлого года, а также стремлением хакеров обогатиться с помощью шантажа и вымогательства в IV квартале. Больше всего выросло количество атак на предприятия телеком-сферы, транспортной отрасли и госсектора. Как сообщает StormWall, в 2023 году число DDoS-атак на телеком-компании выросло год к году на 92 %, на транспортные организации — на 38 %, на государственные сервисы — на 34 %. Рост атак на телеком-сферу связан с тем, что у региональных телеком-компаний не было профессиональной защиты от многовекторных DDoS-атак, чем не преминули воспользоваться хактивисты в III квартале. А транспортная сфера и госсектор подвергались атакам хактивистов в течение всего года.

Источник изображения: Tumisu/Pixabay Также эксперты StormWall зафиксировали рост на 28 % числа DDoS-атак на ретейл, на 26 % — на сферу развлечений и на 23 % — финансовый сектор. Наиболее сильные всплески атак на ретейл были зафиксированы в IV квартале в ходе Черной пятницы и подготовки к Новому году. Атаки хактивистов на сферу развлечений и на финансовый сектор продолжались в течение всего года во всех регионах России. Число DDoS-атак в прошедшем году на энергетическую отрасль увеличилось год к году на 19 %, на нефтяную сферу — на 17 %, а на производственные компании — на 7 %. В других отраслях рост атак был незначительным.

06.01.2024 [23:17], Владимир Мироненко

Микроконтейнеры для микроконтроллеров: представлена платформа NXP Platform Accelerator на базе MicroEJ VEE

iot

linux

nxp semiconductor

rtos

software

встраиваемая система

контейнеризация

микроконтроллер

разработка

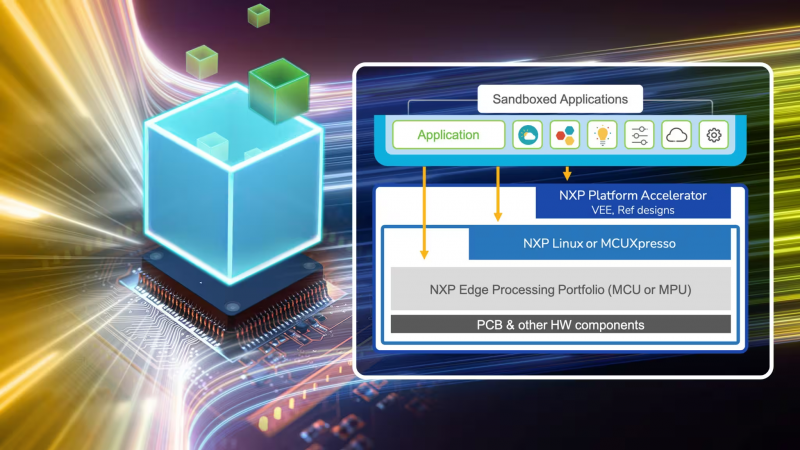

Компания NXP Semiconductors анонсировала новую платформу NXP Platform Accelerator, разработанную в сотрудничестве с MicroEJ, которая обеспечивает переносимость ПО для чипов NXP, позволяя ускорить разработку и масштабирование новые умных промышленных продуктов и решений Интернета вещей. NXP Platform Accelerator использует программные контейнеры со стандартизированными API, чтобы обеспечить гибкость проектирования ПО и значительно сократить затраты клиентов на разработку и время вывода на рынок. Использование среды MicroEJ VEE обеспечивает переносимость ПО среди широкого спектра микроконтроллеров NXP с RTOS и процессоров приложений на базе Linux. Кроме того, NXP Platform Accelerator предоставляет специальные API для обеспечения простого доступа к расширенным функциям чипов NXP, таким как управление питанием и 3D/2D-графика. Уже доступны примеры и документация для энергоэффективных i.MX RT595 и высокопроизводительных i.MX RT1170. Интеллектуальные устройства для промышленного сектора и IoT сложно разрабатывать и внедрять. Многие из них предназначены для одной цели, имеют фиксированную функциональность и ограниченные вычислительные возможности. Масштабирование возможностей продукта зачастую требует разработки с нулия и интеграции низкоуровневого ПО, RTOS или ОС более высокого уровня, а также промежуточного ПО, что отражается на скорости создания продукта.

Источник изображения: NXP По словам компании, NXP Platform Accelerator позволяет решить эту проблему благодаря контейнеризации, которая обеспечивает переносимость ПО для всего портфолио аппаратных решений NXP, от микроконтроллеров до процессоров. Возможность повторного использования бинарных сборок позволяет клиентам максимально быстро создавать прототипы новых продуктов. Кроме того, NXP Platform Accelerator позволяет управлять развёртыванием ПО на периферии, предоставляя возможности, подобные имеющиеся у приложений для смартфонов, такие как частичные или полные обновления по воздуху, загружаемые приложения и микросервисы. Новая платформа объединяет передовые инструменты разработки, включая моделирование, управление виртуальными устройствами, возможность использования C/Java/JavaScript, совместную работу и интеграцию с Android Studio, IntelliJ и Eclipse. Кроме того, NXP Platform Accelerator объединяет различные API для работы с IP-блоками, которые, к примеру, позволяют быстро переключаться между профилями энергопотребления. А сами контейнеры задействуют специальные оптимизации и библиотеки от NXP.

05.01.2024 [20:08], Владимир Мироненко

Переговоры Atos о продаже BDS корпорации Airbus не вызвали веры у инвесторов — акции Atos упалиФранцузский IT-холдинг Atos объявил о предварительных переговорах с аэрокосмической корпорацией Airbus, сделавшей предложение о покупке её подразделения по работе с большими данными и кибербезопасности BDS (Big Data & Security) за €1,5–€1,8 млрд. После сообщения о переговорах акции Atos упали на торгах в Париже в среду на 7 % до €6,50. Акции Airbus упали на 1,5 %. В Airbus подтвердили факт ведения переговоров по сделке, которая поможет ускорить её цифровую трансформацию, вместе с тем отметив, что нет уверенности в том, что соглашение о продаже будет достигнуто. Сейчас стороны приступили к проведению due diligence — процедуре, которая позволит Airbus составить объективное представление о финансовом состоянии и перспективах приобретаемого бизнеса.

Источник изображения: Atos В марте этого года Airbus рассматривала возможность покупки 30-% доли в Atos Eviden, куда входят BDS и подразделение облачных вычислений, однако отказалась от этой идеи после критики со стороны некоторых акционеров. Atos, акции которой за последние три года упали примерно на 90 %, ведёт переговоры с потенциальными покупателями своих активов в связи с необходимостью погасить в ближайшие два года долг на сумму более €2 млрд, а также в рамках реорганизации бизнеса. Всего в период с 2024 по 2029 год компания столкнётся с необходимостью погашения ряда долгов на общую сумму €4,8 млрд. Компания заявила, что в течение I квартала 2024 года проведёт переоценку того, насколько эффективны предпринимаемые ею шаги, включающие получение нового банковского финансирования и доступ к рынкам капитала, в вопросе покрытия её долгов. Atos также заявила, что продолжила переговоры о продаже подразделения Tech Foundations компании EPEI чешского миллиардера Даниэля Кретинского (Daniel Kretinsky), завершение которых ожидалось в IV квартале 2023 года или I квартале 2024 года. «Дискуссии продолжаются вокруг цены, которую предстоит заплатить, структуры сделки и передачи большой части обязательств Tech Foundations», — сообщила компания. Стремясь повысить эффективность работы, Atos Group объявила в 2022 году о реорганизации, включающей её разделение на две отдельно зарегистрированные компании — Eviden, которая сосредоточится на кибербезопасности и обработке больших данных и Atos Tech Foundations (ATF), в состав которой войдут подразделения ЦОД и хостинга, обеспечения цифрового рабочего места и аутсорсинга бизнес-процессов, и продажа которой сейчас является предметом переговоров с EPEI.

25.12.2023 [12:45], Сергей Карасёв

В 2024 году ожидается резкий рост количества DDoS-атак на российские компанииПо оценкам EdgeЦентра, провайдера облачных и edge-решений, в 2023 году количество кибератак на российские компании и организации увеличилось на 300 % по сравнению с 2022-м. Согласно прогнозу экспертов, который приводит газета «Коммерсантъ», в 2024-м ситуация продолжит ухудшаться, что связано со сформировавшейся геополитической обстановкой. Специалисты EdgeЦентра подсчитали, что в уходящем году кибернападениям подверглись более 50 крупных предприятий РФ из различных отраслей — транспортной сферы, государственного и финансового секторов. В общей сложности проведены свыше 130 тыс. DDoS-атак на российские компании средней продолжительностью 15 минут. Самая продолжительная вредоносная кампания длилась примерно восемь суток. Более 500 DDoS-атак имели мощность, превышающую 100 Гбит/с.

Источник изображения: pixabay.com Эксперты EdgeЦентра полагают, что в 2024 году число DDoS-атак на российский бизнес подскочит как минимум на 400 % в годовом исчислении. Наблюдающаяся тенденция объясняется прежде всего сложной геополитической ситуацией. «Лаборатории Касперского» добавляет, что в 2024-м на фоне потрясений может вырасти количество атак, спонсируемых государствами. Их целью обычно является кража или шифрование данных, разрушение IT-инфраструктуры, кибершпионаж и киберсаботаж. В целом, по данным «Лаборатории Касперского», за последние два года подавляющее большинство организаций в России (69 %) пострадали как минимум от одного инцидента кибербезопасности. Причём больше половины из них (58 %) оцениваются как критические. «Лаборатория Касперского» полагает, что в условиях стремительного развития ИИ и больших языковых моделей в 2024 году будут возникать новые сложные уязвимости.

21.11.2023 [08:21], Сергей Карасёв

Две трети DDoS-атак в России приходится на телеком-операторов, транспорт и госсекторКомпания «Гарда» обнародовала результаты исследования, в ходе которого изучались ландшафт и особенности DDoS-атак в России в III квартале 2023 года. Аналитики зафиксировали рост интенсивности атак, реализующих TCP-флуд. В результате, увеличивается количество нападений на сервисы. В отчёте говорится, что по сравнению со II четвертью текущего года значительно выросла доля TCP SYN-флуда, достигнув 60 %. На втором месте в рейтинге наиболее распространённых DDoS-атак с показателем 20 % находится TCP ACK-флуд. UDP-флуд занимает третью позицию: при этом его доля сократилась с 27 % до 13 %. На атаки типа DNS Amplification пришлось 3 %, тогда как доля NTP Amplification упала с 9 % до 1 %.

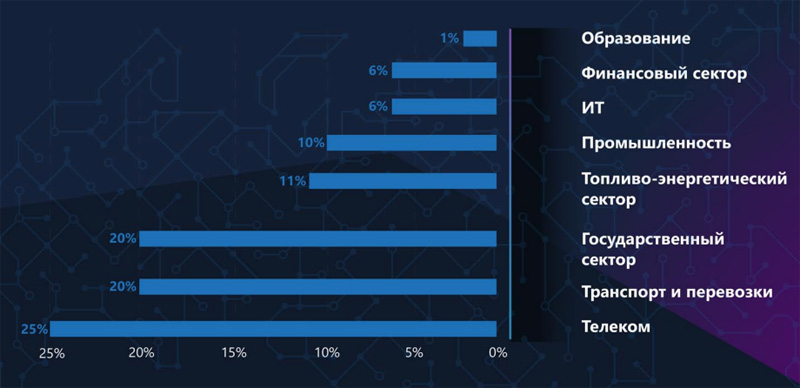

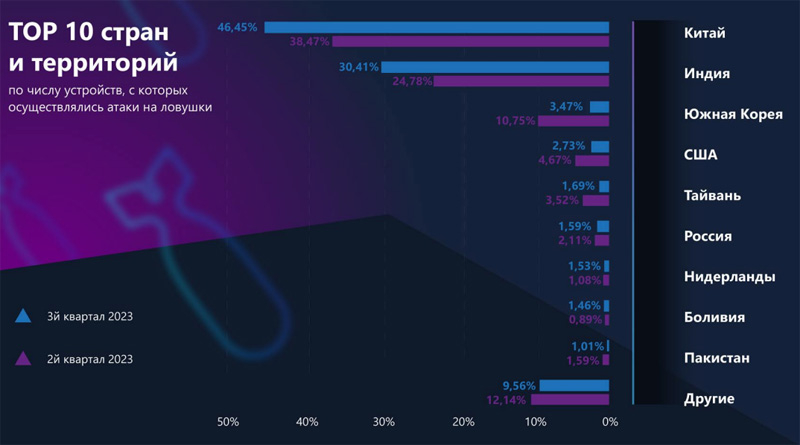

Источник изображений: «Гарда» В III квартале 2023 года с наибольшим количеством DDoS-атак столкнулись российские телекоммуникационные компании: на них пришлось приблизительно 25 % всех подобных нападений. Далее следуют сегмент транспорта/перевозок и государственный сектор с 20 % каждый. Таким образом, на эти три сферы приходится в общей сложности примерно две трети всех DDoS-атак — 65 %. Сравнительно высокие показатели отмечаются по топливно-энергетическому комплексу (11 %) и промышленности (10 %), что может говорить о попытке воздействия на сектор реальной экономики. Шестое и седьмое места занимают IT-сфера (6 %) и финансовый сектор (6 %), которые также являются традиционными целями злоумышленников. Далее идёт образование с 1 %.  В рейтинге стран, из которых атакуют российские ловушки (речь о попытках захватить управление ловушкой и расширении ботнет-сетей), по-прежнему лидирует Китай с показателем 46,45 %. Индия увеличила значение до 30,41 % (против 24,78 % во II квартале 2023 года), тогда как Южная Корея показала значительное снижение, сократив долю до 3,5 %. Далее следуют США и Тайвань — 2,7 % и 1,7 % соответственно.

11.11.2023 [15:33], Владимир Мироненко

С начала 2024 года к общероссийской системе противодействия DDoS-атакам подключат 160 государственных и иных организацийВ России запустили тестирование системы противодействия DDoS-атакам на основе ТСПУ, а с начала 2024 года к этой системе должны подключиться 160 организаций. К созданию системы приступили этим летом, когда Роскомнадзором был объявлен тендер на её развитие стоимостью 1,4 млрд руб. В частности, требовались доработка ПО ТСПУ, создание координационного центра по защите от DDoS-атак, поставка оборудования и передача права использования соответствующего ПО. Перечень организаций, которые будет необходимо подключить к системе, определяется совместно с Минцифры, ФСТЭК России и другими заинтересованными ведомствами. В Роскомнадзоре сообщили «Коммерсанту», что к системе подключаются государственные организации, компании финансового и транспортного сектора, энергетики, СМИ и операторы связи.

Источник изображения: Pixabay Источник «Коммерсанта» выразил сомнения в эффективности системы на основе ТСПУ, поскольку она только отслеживает паттерны вредоносных пакетов в трафике. Если эти показатели меняются, то система становится бесполезной. Хотя это лучше, чем полное отсутствие защиты от DDoS-атак, конкуренцию профессиональным решениям такая система составить не сможет, заявил собеседник «Коммерсанта».

27.10.2023 [13:00], Сергей Карасёв

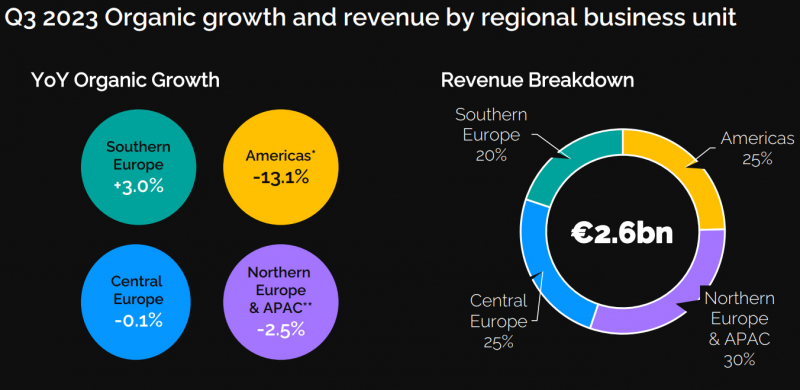

Разработчик НРС-систем Atos теряет выручку, а будущее компании под вопросомФранцузская компания Atos, переживающая сложные времена, отчиталась о работе в III четверти текущего финансового года. Выручка группы составила €2,59 млрд, что на 8,1 % меньше прошлогоднего результата, когда разработчик суперкомпьютеров получил €2,82 млрд. В подразделении Eviden, которое специализируется на кибербезопасности и обработке больших данных, квартальная выручка показана на уровне €1,22 млрд против €1,28 млрд годом ранее. Таким образом, падение оказалось около 4,8 %. В сегменте Tech Foundations, который включает дата-центры, хостинг и аутсорс-сервисы для бизнес-процессов, зафиксирована выручка в размере €1,37 млрд. Это на 10,8 % меньше показателя за III квартал прошлого года, равного €1,54 млрд. Отмечается, что Tech Foundations продолжает сокращать деятельность в непрофильных областях, включая перепродажу оборудования и ПО, а также аутсорсинг. С географической точки зрения на американский рынок пришлось примерно 25 % от общей выручки — €621 млн против €776 годом ранее. Вклад Северной Европы и Азиатско-Тихоокеанского региона составил 30 %, или €769 млн против €801 млн в III четверти 2022 года. Ещё €627 млн принесли продажи в Центральной Европе, около €501 млн — в Южной Европе. Год назад показатели на этих рынках равнялись соответственно €638 млн и €544 млн. Будущее Atos остаётся под вопросом. С одной стороны, подразделение Tech Foundations может быть продано за $2 млрд структуре EP Equity Investment (EPEI), которая контролируется чешским миллиардером Даниэлем Кретинским (Daniel Křetínský). Однако, с другой стороны, французские законодатели предлагают национализировать компанию, что может привести к срыву сделки. На этом фоне акции Atos достигли минимума за 20 лет.

24.10.2023 [13:05], Сергей Карасёв

Акции французского разработчика суперкомпьютеров Atos достигли минимума за 20 лет на фоне предложения национализировать компаниюСтоимость ценных бумаг французской корпорации Atos, по сообщению Reuters, 23 октября 2023 года снизилась до минимума за более чем 20 лет. Причина — возможная национализация компании, которая находится в бедственном финансовом положении и предпринимает отчаянные попытки оптимизировать бизнес. В 2022 году Atos объявила о планах по реструктуризации с разделением на две независимые публичные компании. Весной нынешнего года корпорация создала бренд Eviden, под которым предоставляются различные IT-услуги. Вторым подразделением является Tech Foundations, которое отвечает за дата-центры и хостинг.

Источник изображения: Atos В августе 2023-го стало известно, что структура EP Equity Investment (EPEI), контролируемая чешским миллиардером Даниэлем Кретинским (Daniel Křetínský), намерена выкупить подразделение Tech Foundations за $2 млрд. Однако французские законодатели считают, что такая сделка может создать угрозу национальной безопасности. Поэтому депутаты двух партий внесли поправки в законопроект о бюджете Франции на 2024 год, предусматривающие получение временного государственного контроля над Atos: «Мы не можем позволить иностранной структуре взять под контроль деятельность компании Atos, которая абсолютно необходима для нашей национальной независимости». Критики утверждают, что сделка с EPI может привести к тому, что французские суперкомпьютеры, произведённые Atos, перейдут под контроль иностранной компании. Кроме того, существует обеспокоенность по поводу контракта Atos на обработку данных для Олимпийских игр 2024 года в Париже. Между тем предлагаемая национализация компании потребует значительных финансовых затрат, которые могут достичь €500 млн.

17.10.2023 [11:59], Владимир Мироненко

StormWall: в III квартале главной целью хакеров в России были критически важные отраслиСогласно исследованию аналитического центра StormWall, проведённому в России и других странах, общее число DDoS-атак в России в III квартале 2023 года уменьшилось год к году на 28 %, что объясняется снижением активности в последнее время политически мотивированных хактивистов. Основной целью DDoS-атак хакеров были критически важные отрасли, такие как госсектор (32 % всех атак в России), финансовая отрасль (21 %), транспортная сфера (14 %), то есть злоумышленники стремились причинить наибольший вред экономике страны и создать проблемы для населения, считает StormWall.

Источник изображений: StormWall Также хакеры атаковали российский ретейл (7 % всех атак), сферу развлечений (5 %), энергетический сектор (4 %), нефтяные компании (3 %), производство (2 %) и остальные отрасли (1 %). В связи с концентрацией хактивистов на более важных отраслях, в этом году обошлось без традиционного всплеска атак на ретейл во время подготовки к новому учебному сезону. Сравнивая с прошлым годом, аналитики StormWall отметили снижение DDoS-атак на ключевые отрасли России: на финансовую отрасль — на 38 %, на государственный сектор — на 26 %, на ретейл — на 22 %, на телекомммуникационную сферу — на 18 %, на индустрию развлечений — на 16 %, на сферу образования на — 12 %. Ситуация в мире и России заметно отличаются. По данным StormWall, число DDoS-атак в мире в III квартале 2023 года увеличилось год к году на 43 %. Больше всего атак на планете было зафиксировано на госсектор (26 % от общего числа атак в мире), финансовую сферу (21 %) и сферу развлечений (17 %). Самый значительный рост числа атак наблюдался в государственной сфере (136 %), развлекательной индустрии (117 %) и транспортной сфере (86 %). Финансовые организации подвергались DDoS-атакам больше на 38 %, телеком-сфера — на 32 %. Для организации DDoS-атак злоумышленники в разных странах использовали прогрессивные инструменты. В частности, активно применяли комплексные атаки, а также ботнеты, состоящие из нескольких вредоносных программ. На глобальном уровне отмечен всплеск DDoS-атак на DNS-серверы, вызвавший большие проблемы для компаний: серверы не могли обрабатывать поступающие запросы. Как следствие, у пользователей были проблемы с доступом к сайтам и онлайн-сервисам.

11.10.2023 [23:37], Руслан Авдеев

Интернет пережил крупнейшую в истории DDoS-атаку из-за уязвимости нулевого дня HTTP/2 Rapid ResetКасающаяся большинства информационных интернет-систем уязвимость, получившая название HTTP/2 Rapid Reset (CVE-2023-44487), стала причиной беспрецедентной DDoS-атаки, самой масштабной во всей истории Сети. Как сообщает Dark Reading, фактически речь идёт о новой главе в эволюции DDoS-угроз. Эксперты ожидают экспоненциального роста уровня атак, масштаб которых будет удваиваться примерно каждые 18 месяцев. Серии атак по несколько минут каждая регистрировались 28 и 29 августа, за ними наблюдали AWS, Cloudflare и Google Cloud. Речь шла о кибернападениях на облачных и инфраструктурных провайдеров. Известно, что лазейкой послужил баг в протоколе HTTP/2, использующемся приблизительно в 60 % веб-приложений. IT-гиганты, наблюдавшие за ситуацией, координировали действия с другими облачными провайдерами, сервисами по обеспечению интернет-инфраструктуры, а также компаниями, занимающимися защитой от киберугроз.

Источник изображения: Lewis Kang'ethe Ngugi/unsplash.com Как заявили в Cloudflare, HTTP/2 является фундаментальным элементом работы интернета вообще и большинства сайтов в частности. Атака позволила генерировать сотни тысяч запросов за раз, после чего немедленно отменять их, перегружая сайты и выводя из строя всё, что использует протокол HTTP/2. На пике Cloudflare регистрировала более 201 млн запросов в секунду. Google в то же время регистрировала по 398 млн запросов в секунду, в 7,5 раз больше, чем во время любой другой атаки против её ресурсов. AWS — 155 млн запросов, направленных на сервис Amazon CloudFront. При этом в ходе августовского инцидента применялся довольно скромный ботнет из приблизительно 20 тыс. узлов — оружие оказалось довольно эффективным с учётом того, что регулярно наблюдаются более масштабные сети, иногда включающие миллионы машин. Хотя эффект от атаки оказался не столь сокрушительным, как, вероятно, надеялись её организаторы, владельцам интернет-проектов стоит уделить соответствующим угрозам особое внимание, поскольку речь идёт о гонке на опережение — злоумышленники состязаются с разработчикам защиты. Владельцам ресурсов и сервисов рекомендуется оценить уровень защищённости своих систем от DDoS-атак и немедленно устранить уязвимость, применив патчи к серверам и иным сервисам и приложениям. Наконец, в качестве последнего средства допускается отключение HTTP/2 и также уязвимого HTTP/3 — при этом стоит помнить, что даунгрейд до HTTP/1.1 неизбежно снизит производительность. |

|